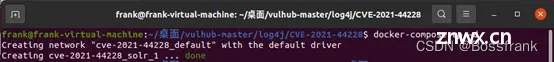

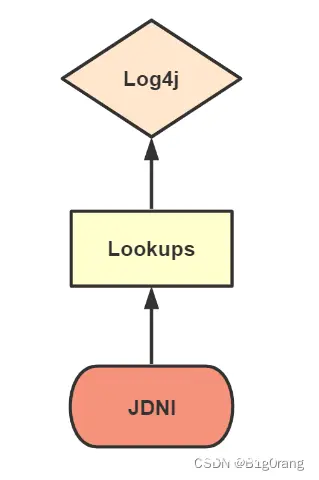

本文是log4j2远程代码执行漏洞原理和漏洞复现的详细说明。基于vulhub搭建靶场,攻击者利用log4j2框架下的lookup服务提供的{}字段解析功能,在{}内使用了了JNDI注入的方式,通过RMI或LDA...

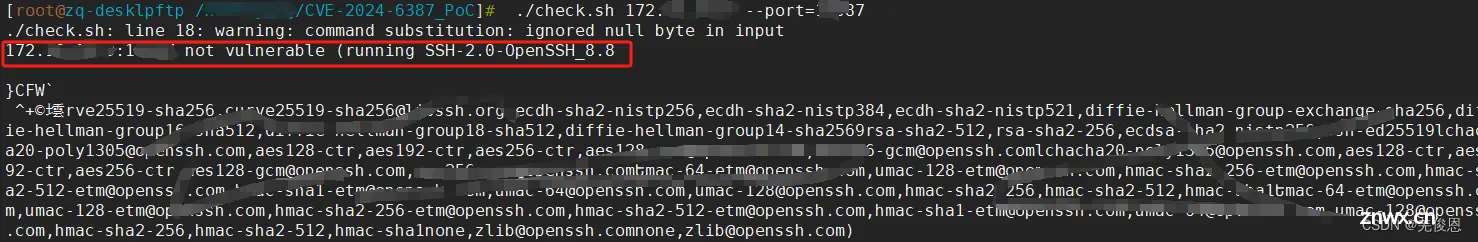

的函数,最终造成Double-Free内存管理问题。根据已公开技术细节中的描述,在开启ASLR的i386设备上,利用该漏洞大约需要6-8小时获取rootshell,在开启ASLR的amd64设备上则可能需要约一周左...

\t\tOpenSSH是SSH(SecureSHell)协议的开源实现,它通过不安全的网络在两个不受信任的主机之间提供安全的加密通信。OpenSSH广泛用于基于Unix的系统,通常用于安全远程登录和远程文件传...

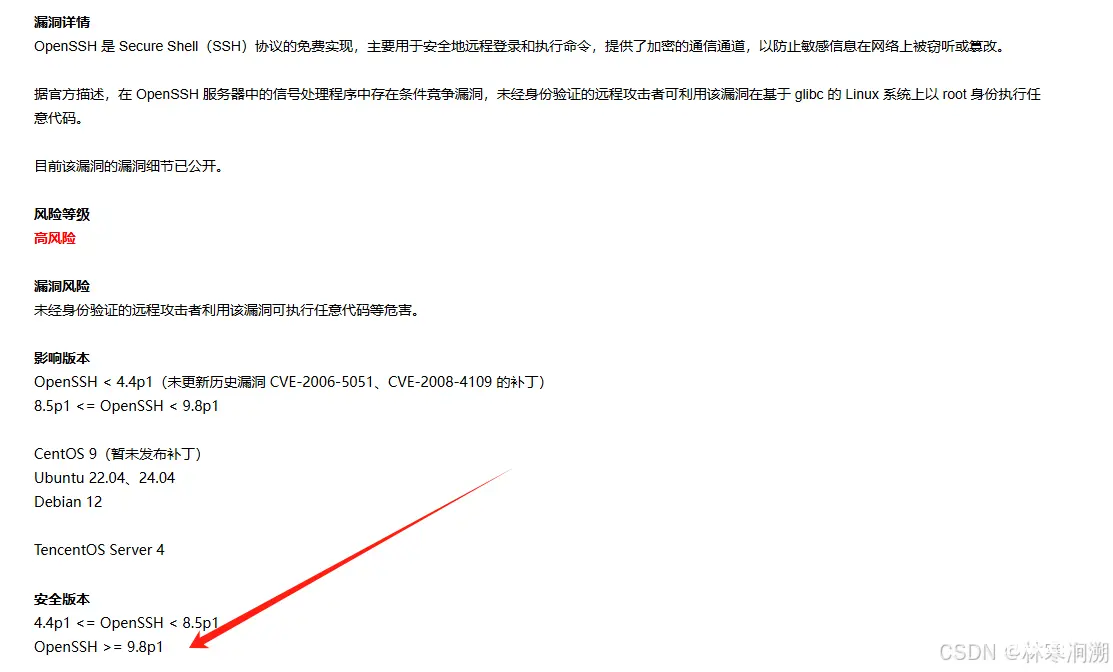

OpenSSH官方发布安全更新,修复了其OpenSSH存在的远程代码执行漏洞,漏洞编号CVE-2024-6387。可导致未经身份验证的远程攻击者执行任意代码等危害,许多linux系统没有发布9.8p1版本的ope...

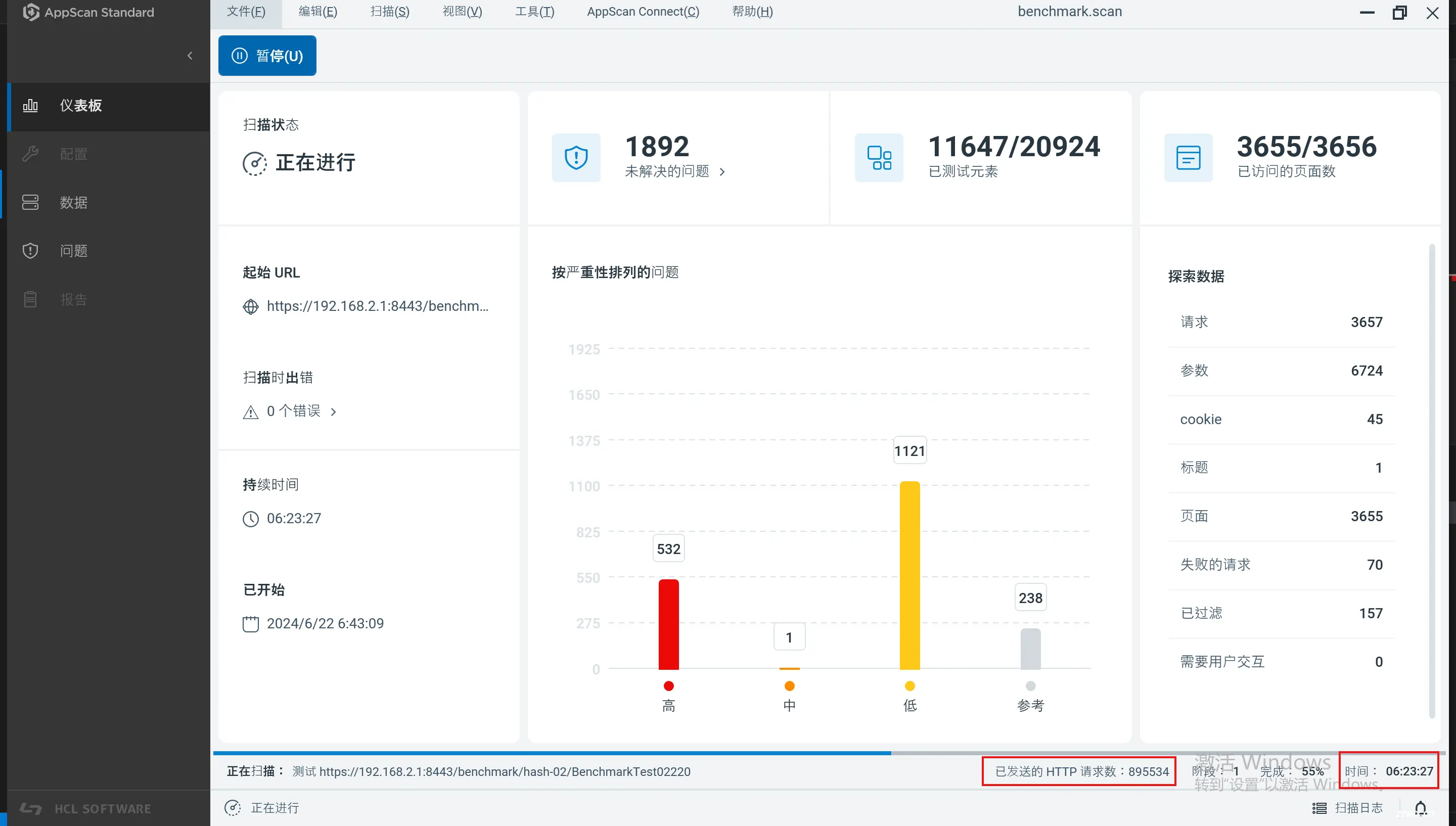

AppScan有业界最强悍的规则库,AppScan的规则库内置了超过1.2万个测试用例,测试用例最全,所以AppScan扫描的问题更多,扫描时长也较久;AWVS扫描SQL注入和跨站脚本的能力较专,误报相对较低,...

Log4j即logforjava(java的日志),是Apache的一个开源项目,通过使用Log4j,我们可以控制日志信息输送的目的地是控制台、文件、GUI组件,甚至是套接口服务器、NT的事件记录器、U...

1.JavaWeb常见安全及代码逻辑2.目录遍历&身份验证&逻辑&JWT3.访问控制&安全组件&越权&三方组件本篇主要了解以上问题在javaweb中的呈现,第一个重点理解URL与javaweb代码框架的对应方式,j...

具体来说,攻击者利用了信号处理程序在处理信号时的脆弱性,通过精确调整休眠时间和发送特制的payload,最终绕过了安全保护机制,实现了远程代码执行。CVE-2024-6387是OpenSSH中的一个漏洞,它利用...

PHP在设计时忽略Windows中对字符转换的Best-Fit特性,当PHP-CGI运行在Window平台且使用了如下语系(简体中文936/繁体中文950/日文932等)时,攻击者可构造恶意请求绕过CVE...

![[漏洞分析] CVE-2024-6387 OpenSSH核弹核的并不是很弹](/uploads/2024/07/16/1721101025728069997.webp)

漏洞编号:CVE-2024-6387漏洞产品:OpenSSH-sshd影响范围:8.5p1_cve-2024-6387...