OpenSSL 信息泄露漏洞(CVE-2016-2183)&& 目标主机使用了不受支持的SSL加密算法

饭团2000 2024-09-20 08:07:06 阅读 72

OpenSSL 信息泄露漏洞(CVE-2016-2183)&& 目标主机使用了不受支持的SSL加密算法

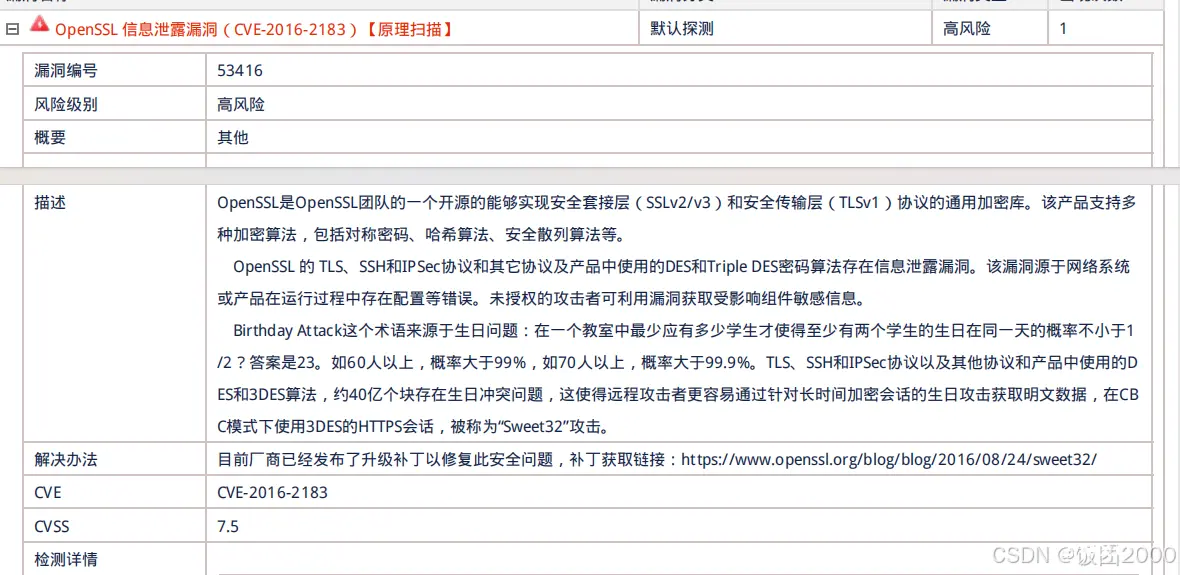

1: OpenSSL 信息泄露漏洞(CVE-2016-2183)

①: 漏洞报告示例:

②:解决方式.修改nginx加密套件

编辑Nginx配置文件:使用文本编辑器打开Nginx的配置文件(通常是/etc/nginx/nginx.conf或/etc/nginx/conf.d/目录下的某个文件)。修改ssl_ciphers指令:

在server块中找到ssl_ciphers指令,并移除包含“3DES”的密码套件。例如,可以将ssl_ciphers指令的值修改为:

ssl_ciphers ‘ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:DHE-DSS-AES128-GCM-SHA256:kEDH+AESGCM:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:DHE-RSA-CHACHA20-POLY1305:DHE-DSS-CHACHA20-POLY1305:AES128-GCM-SHA256:AES256-GCM-SHA384’;

目标主机使用了不受支持的SSL加密算法

①: 漏洞报告示例:

解决方式.修改nginx的SSL协议

去掉原有加密方式 将一下ssl升级到TLSv1.2

ssl_protocols TLSv1.2;

ssl_ciphers ‘ECDHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-GCM-SHA384’;

ssl_prefer_server_ciphers on;

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。