XHS的X-S,a1,webId,web_session逆向分析

Ben涧芽衣子 2024-07-20 15:33:01 阅读 54

XHS的X-S,a1,webId,web_session逆向分析

叠甲X-S分析webIdweb_sessiona1数据采集

叠甲

此文章只用作学习,请勿用做任何商业用途,如有侵权请添加微信z1348943384或QQ1348943384进行通知删除!如用本文中的代码去对他人造成不良影响,本人概不负责。

X-S分析

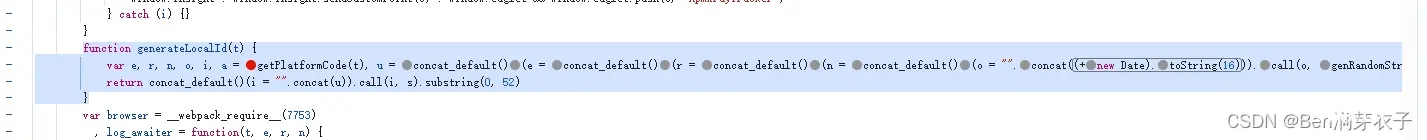

还原后代码

代码全扣,补环境即可。注意就是document.cookie里面需要有个a1参数。

// 环境补完这样调用即可

var webmsxyw = window._webmsxyw

return webmsxyw(path, data);

webId

就是个32位随机值,必须携带,但是可以随便生成

web_session

在没登入的情况是调用一个接口返回的,这个接口好像没有任何加密参数。

但是只有在登入后才能返回详细的数据,因此web_session参数里面包含了你的账号信息,我看网上有人说过期时间很久,就没有进行逆向,直接复制好了。

a1

a1在cookies里面,那就hook一下就行。找到位置后代码很简单。

这段代码的还原真的很简单,就是把几个生成参数进行拼接,随机值都可以直接写死。

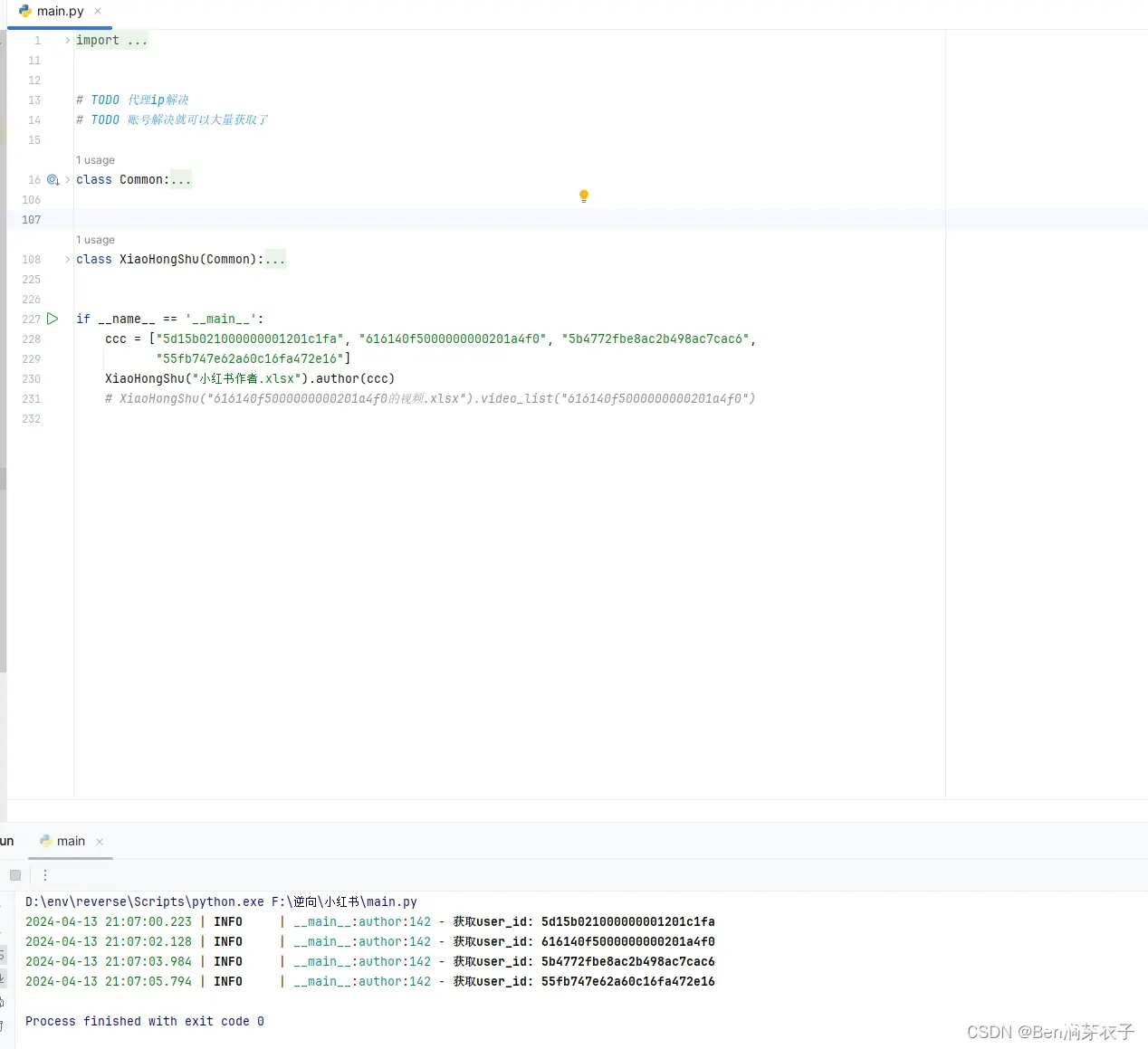

数据采集

简单的写了一个脚本进行数据的采集,解决下代理ip和账号问题应该就可以了,我也不知道,因为没有大量采集过。不过好像还有个验证码的问题,下次试试看过下验证码。

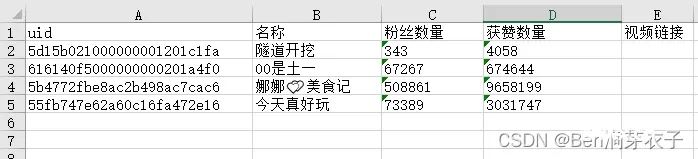

下面就是保存好的数据

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。