每日进阶:捕获黑客的绝密武器——Web应用防火墙(WAF)

mh007cc 2024-08-24 10:03:01 阅读 55

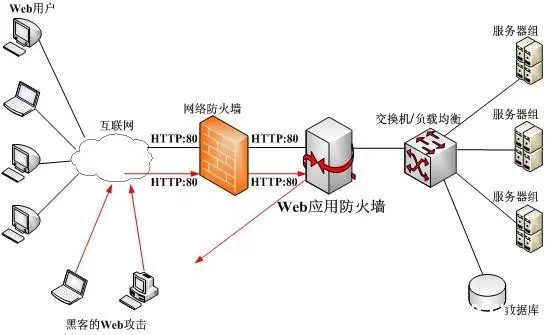

在这个网络安全威胁无处不在的时代,保护我们的Web应用免受黑客攻击显得尤为重要。而Web应用防火墙(WAF)作为捕获黑客的秘密武器,已经成为现代网络安全体系中的关键组成部分。今天,我们将深入探讨WAF的工作原理、核心功能,以及它在实际应用中的巨大作用,带您体验WAF的神奇魅力。

什么是Web应用防火墙(WAF)?

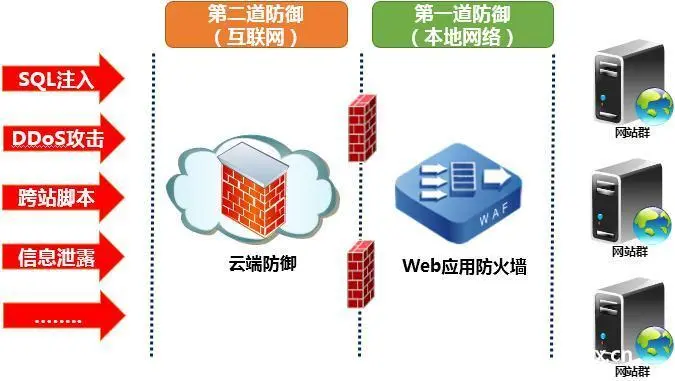

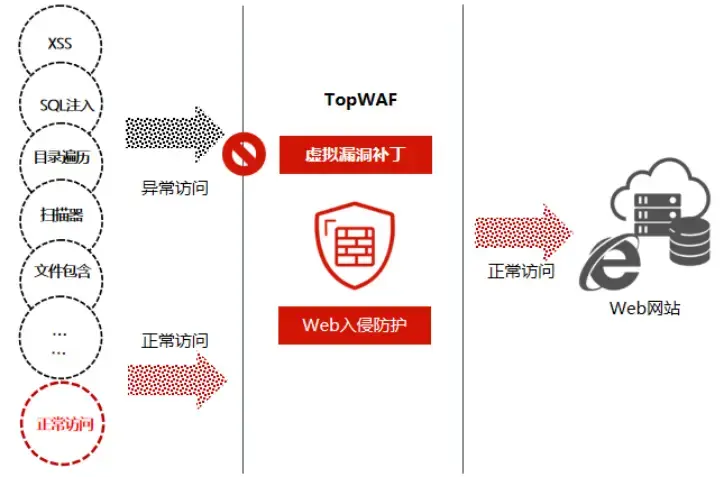

WAF是Web应用的守护神,它通过实时监控和过滤HTTP/HTTPS流量,识别并阻止各种常见的Web攻击,例如SQL注入、跨站脚本(XSS)攻击和文件包含攻击。WAF不仅能够提供即时保护,还可以记录和分析攻击行为,帮助我们更好地理解和应对安全威胁。

WAF的工作原理

WAF的工作原理可以归纳为以下几点:

流量监控:WAF实时监控所有进出Web应用的HTTP/HTTPS流量,就像一个时刻警觉的哨兵。请求过滤:WAF根据预定义的安全规则,对每个请求进行过滤,阻止恶意请求的到来。行为分析:WAF通过分析请求的行为特征,判断其是否为攻击行为,未雨绸缪。威胁情报:WAF利用实时更新的威胁情报库,识别和防御最新的攻击手段,时刻保持前沿防御。

WAF的核心功能

攻击防护:WAF能有效防御多种Web攻击,包括SQL注入、XSS攻击、跨站请求伪造(CSRF)、文件包含、目录遍历等。访问控制:WAF可以设置复杂的访问控制策略,限制特定IP、用户代理或地理位置的访问。日志记录与审计:WAF记录所有进出Web应用的流量日志,提供详细的审计功能,方便事后分析和调查。速率限制:WAF能够对请求速率进行限制,防止DDoS攻击。内容检查:WAF可以检查请求和响应的内容,阻止敏感信息泄露。

模拟案例:WAF的攻防时刻

在一次大型电商平台的网络攻防演练中,我们部署了一套高效的Web应用防火墙(WAF)系统。这不仅是一场技术演练,更是对我们安全防护能力的一次全面检验。接下来,让我们详细分析通过WAF成功捕获并防御黑客攻击的几个案例:

1. SQL注入攻击

攻击手法:黑客通过在电商平台的搜索框中输入恶意SQL语句,试图绕过应用程序的输入验证,直接访问和篡改数据库中的用户信息。例如,他们可能输入的内容像这样:' OR '1'='1,意图获取数据库中所有的用户数据。防护措施:WAF通过实时解析SQL查询语句,使用特定的规则和模式识别技术,迅速识别并阻止了这些恶意的SQL注入请求。WAF可以基于SQL语句的模式和特征,自动识别并过滤掉这些危险的请求,从而防止数据库被恶意操作。结果:黑客的攻击被有效阻止,数据库数据保持了完整性和保密性。电商平台的用户信息未被泄露,系统稳定运行,用户体验依然流畅。

2. 跨站脚本(XSS)攻击

攻击手法:黑客在电商平台的用户评论区插入恶意脚本代码,试图在其他用户的浏览器中执行该脚本,从而窃取用户的会话信息或伪造用户操作。例如,黑客可能插入以下脚本:<script>alert('Hacked!');</script>,试图引发不必要的弹窗或其他恶意行为。防护措施:WAF对所有用户输入内容进行了严格的脚本过滤和HTML编码,拦截并删除了恶意脚本代码。通过对输入数据进行清洗和验证,确保了用户浏览的安全性和数据的完整性。结果:用户毫无察觉到潜在的恶意脚本,网站的浏览体验得以维持。用户数据未受到威胁,系统继续提供无缝的使用体验。

3. 跨站请求伪造(CSRF)攻击

攻击手法:黑客通过伪造恶意请求,诱使已登录的用户在不知情的情况下执行操作,如转账或更改账户密码。例如,黑客可能创建一个伪造的转账请求,试图在用户登录状态下发送该请求。防护措施:WAF对所有请求进行源验证和用户令牌检查,确保每个请求都是合法和经过授权的。通过验证请求中的CSRF令牌,WAF阻止了伪造请求的执行,保护了用户账户的安全。结果:黑客的伪造请求被立即识别和拦截,用户账户的安全未受到威胁。用户的交易和个人信息得到保护,平台的安全性得以提升。

4. 文件包含攻击

攻击手法:黑客通过利用文件上传功能,尝试上传包含恶意代码的文件,试图在服务器端执行这些恶意命令。例如,黑客可能尝试上传一个含有后门程序的PHP文件,通过文件执行漏洞获得服务器的控制权。防护措施:WAF对所有上传的文件进行严格的内容检查和类型验证,确保文件的安全性。例如,WAF会阻止上传含有可执行代码的文件,限制文件类型和大小,以防止恶意代码上传。结果:恶意文件被成功拦截和阻止,服务器保持了健康和安全的运行状态。平台没有受到文件攻击的影响,继续稳定提供服务。

5. 目录遍历攻击

攻击手法:黑客通过构造特殊的URL,试图访问服务器上的敏感文件和目录,例如尝试通过路径穿越技术访问../../etc/passwd等敏感系统文件。防护措施:WAF对URL请求进行规范化处理,移除非法路径字符和恶意目录遍历请求。通过对请求路径的检查和验证,WAF能够阻止黑客对敏感文件的访问尝试。结果:敏感文件和系统目录得到了有效保护,黑客无法通过目录遍历攻击获取未授权的文件。平台的安全性得到了保障,用户的数据和系统的完整性得到维护。

结语

通过以上案例,我们可以看到,WAF在抵御各种Web攻击方面发挥了关键作用。它不仅能够实时防御攻击,还可以帮助我们深入了解攻击手法和防护策略。在网络安全的战场上,WAF如同一位忠诚的守卫,为我们的Web应用提供了强有力的保护。无论是防止SQL注入还是抵御XSS攻击,WAF都展示了其卓越的防护能力。希望这些实战案例能为您在实际部署WAF时提供有价值的参考,让您的网络安全防护更加坚不可摧。

未来WAF的发展方向

随着Web应用的不断复杂化和攻击手段的不断升级,WAF技术也在不断进化。未来的WAF将更加智能化,结合人工智能和机器学习技术,能够更精准地识别和应对复杂的Web攻击。同时,WAF将与其他安全技术更加紧密地集成,形成更为全面的安全防护体系。

结语

Web应用防火墙(WAF)作为保护Web应用安全的关键防线,在抵御黑客攻击、保护数据安全方面发挥着至关重要的作用。通过合理配置和部署WAF,我们可以有效防御各种Web攻击,保护我们的数据和隐私安全。希望通过本文,您对WAF有了更深入的了解,并能在实际应用中有效利用这一强大的安全工具。每天进步一点点,网络安全你我一起守护!

项目支持

毕业设计难搞定?考研、找工作忙得不可开交? 别担心,我们团队提供专业可靠的支持服务,帮你轻松完成毕业设计需求,助你顺利通过答辩。高效、安心,提供全面服务和一对一跟进,确保你的毕业之旅顺利完成!我们不仅提供高质量的服务,更希望通过我们的努力,让你在掌握知识的同时,感受到数字世界的魅力。

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。