Kali Linux中BurpSuite工具爆破密码详解

SXFourstar.布袋 2024-06-10 16:07:04 阅读 98

BurpSuite:

Kali Linux是一个基于Debian的Linux发行版,主要用于渗透测试和网络安全。它包含了大量的安全工具,例如渗透测试、web程序、漏洞挖掘、防火墙、取证工具、无线网络工具等,适合在安全测试、安全研究和网络安全培训等领域使用。其中在web程序中包含了BurpSuite这个Web应用程序测试工具,可用于抓包、爆破密码、渗透测试、安全审计等方面。

Burpsuite是一个用Java编写的Web应用程序测试工具,它提供了许多功能。Burp Suite是一套通过攻击模拟来进行Web应用程序漏洞扫描、测试、攻击和漏洞修复的著名工具。以下是它的用途:

1.检测和利用Web应用程序的漏洞。2.获取Web应用程序中的敏感信息,如登录认证、信用卡号码等等。3.修改网站上的内容或参数,以进行测试、攻击或篡改。4.追踪网站的流量和行为,以提高对Web应用程序的了解和掌握。5.执行安全测试,以确保应用程序的安全性和可靠性

总的来说,Burp Suite是一个功能强大的工具,它能够帮助您在测试和保护Web应用程序方面做得更好和更安全。

如何使用BurpSuite开始爆破密码:

下面由VMware WorkStation Pro 15.5,kali linux 2023举例:

打开VMware启动虚拟机:

首先大体介绍爆破密码前的准备工作

1.首先先在kali linux开始界面中搜索BurpSuite或在root界面输入burpsuite回车直接打开burpsuite工具,该工具为Kali Linux系统自带的Web程序

2.打开之后一路点击Next和Start Burp即可

3.进入BurpSuite

下面开始详解如何爆破密码:

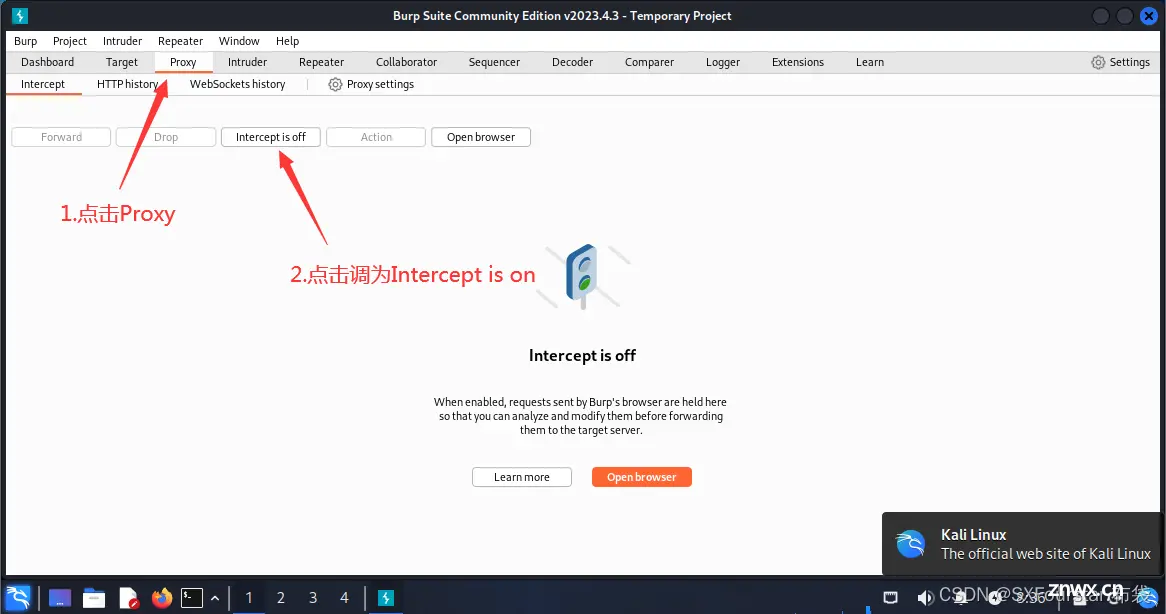

1.第一步:

打开BurpSuite后,点击上方proxy,之后点击Intercept is off调为Intercept is on

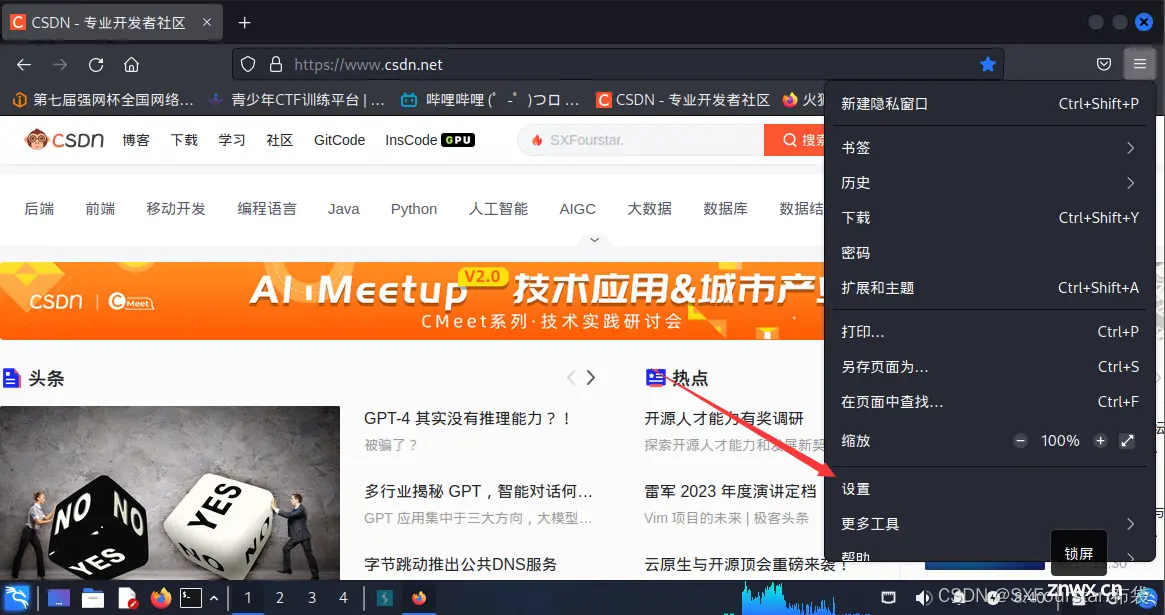

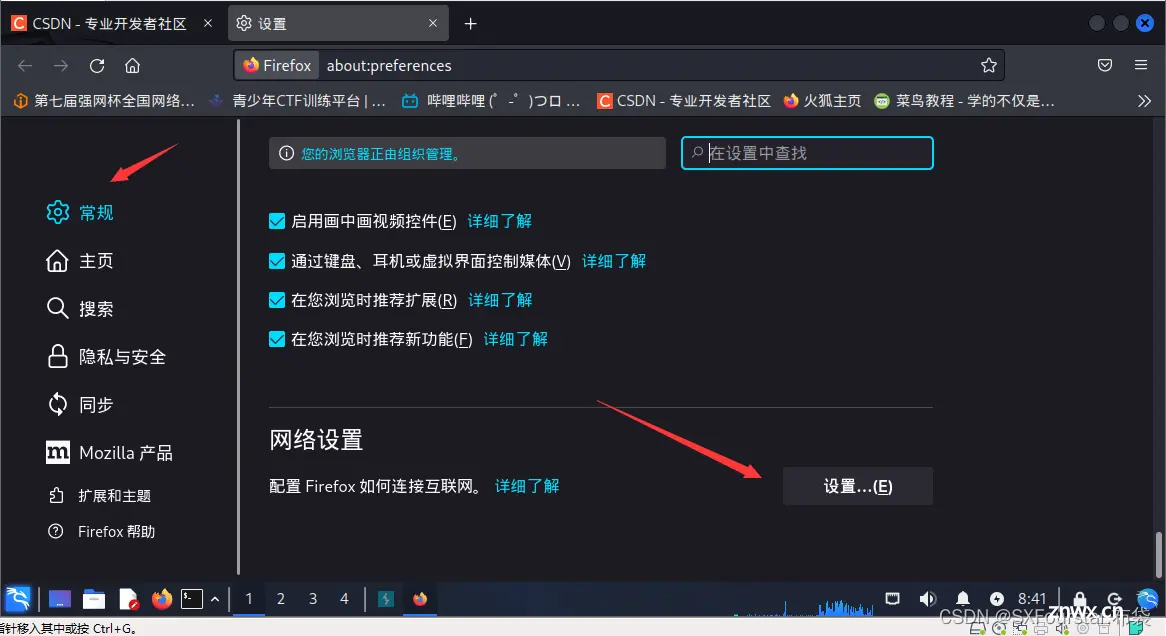

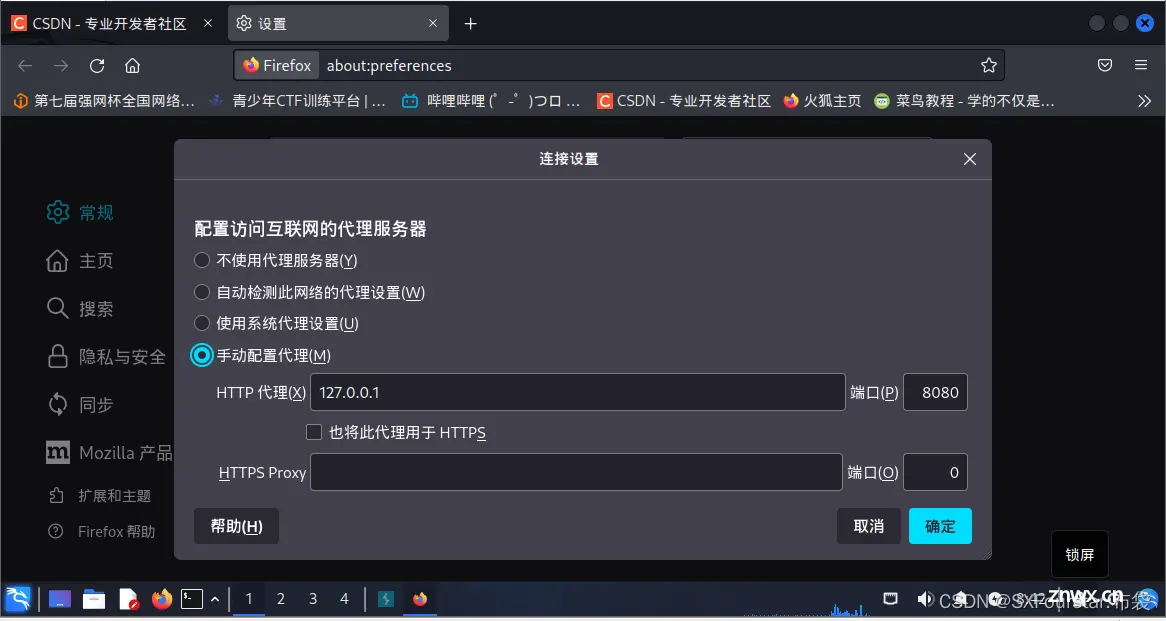

2.设置系统自带浏览器代理

打开浏览器,进入设置页面,在代理设置中设置IP地址为127.0.0.1,端口号为8080。这样就可以将Burp Suite作为代理,指向目标网站。

打开Burp Suite工具,在左侧的Proxy选项卡中,设置监听端口为8080,并勾选Intercept Client Requests和Intercept Server Responses。这样就可以截获客户端请求和服务器响应,并进行修改和重放。

下面由Kali Linux的Firefox ESR示范:

设置如下图:

设置成这样即可

注意:正常上网调成使用系统代理设置,进入题目链接后再调成手动配置代理!

3.开始爆破密码

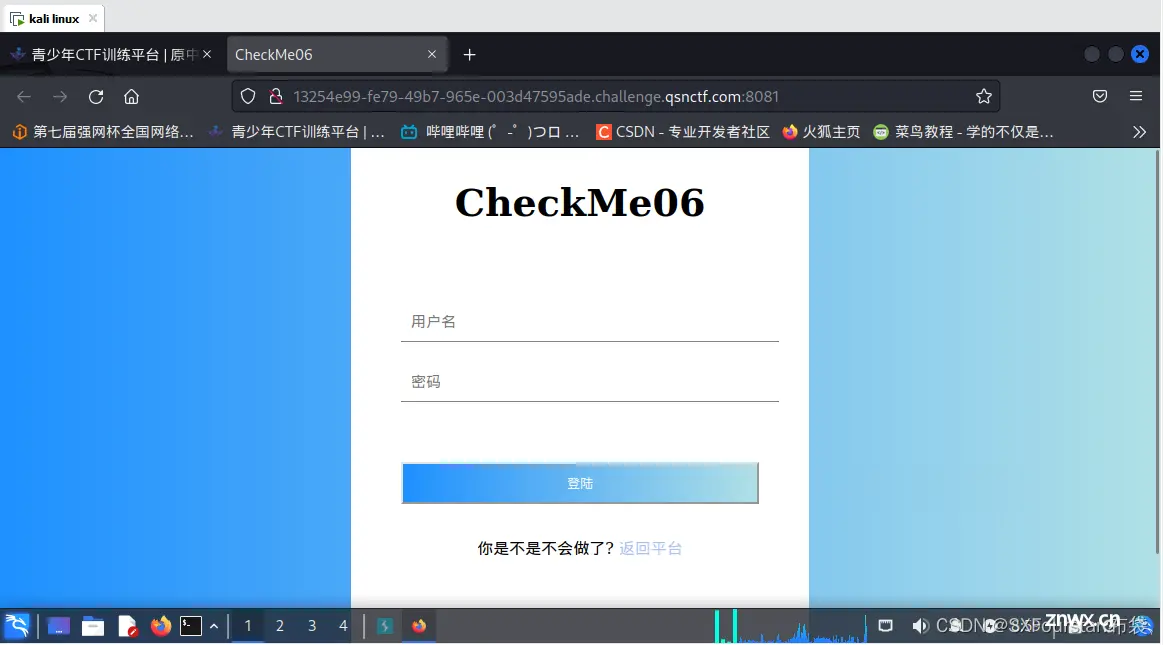

靶场来源:www.qsnctf.com

题目:Checkme06

不想自己搭建靶场的伙伴可以尝试用这个青少年CTF训练平台,此题目Checkme06即为弱口令爆破密码题目,作者就由该题进行举例了:

首先还是进入BurpSuite,点击Proxy,调为Intercept is on

之后切换至题目链接:

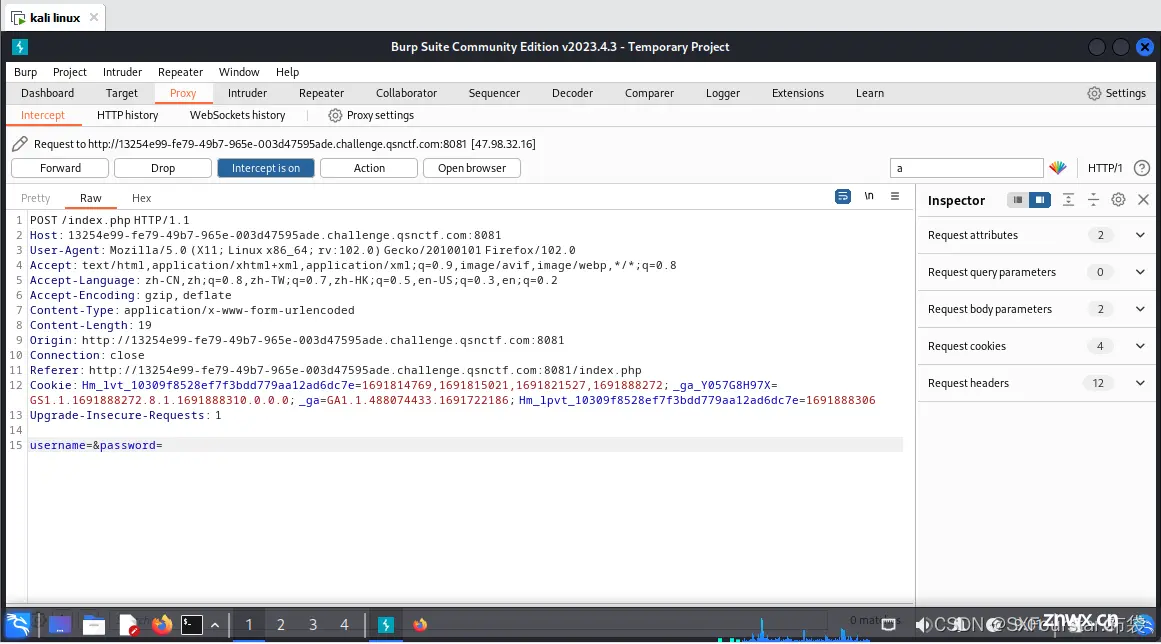

点击“登陆” ,之后就可以发现BurpSuite成功抓到请求包:

成功抓包后,即可开始爆破密码,首先需要知道题目用户名,通常来讲用户名为admin,题目中的提示也是admin,所以将username设置为定值为admin。

而后面的passwd则是密码,设置为变量。

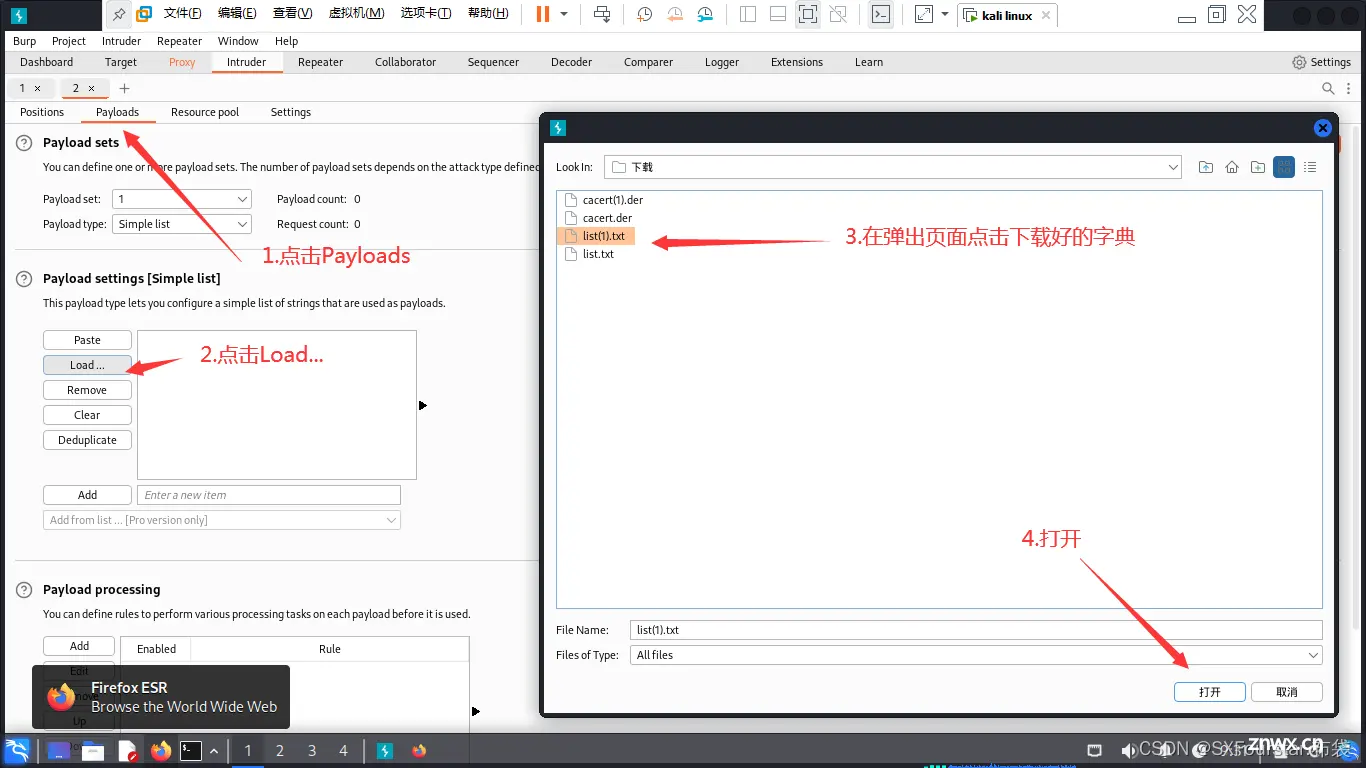

而爆破的密码不是随机的,需要让BurpSuite跑字典,字典的内容就是需要爆破的密码,使用题目给用的字典,若没有字典可以尝试自己手动使用txt纯文本录入或上网搜索资源。

该题目给出的字典为list.txt,下载备用

下为详细举例教程:

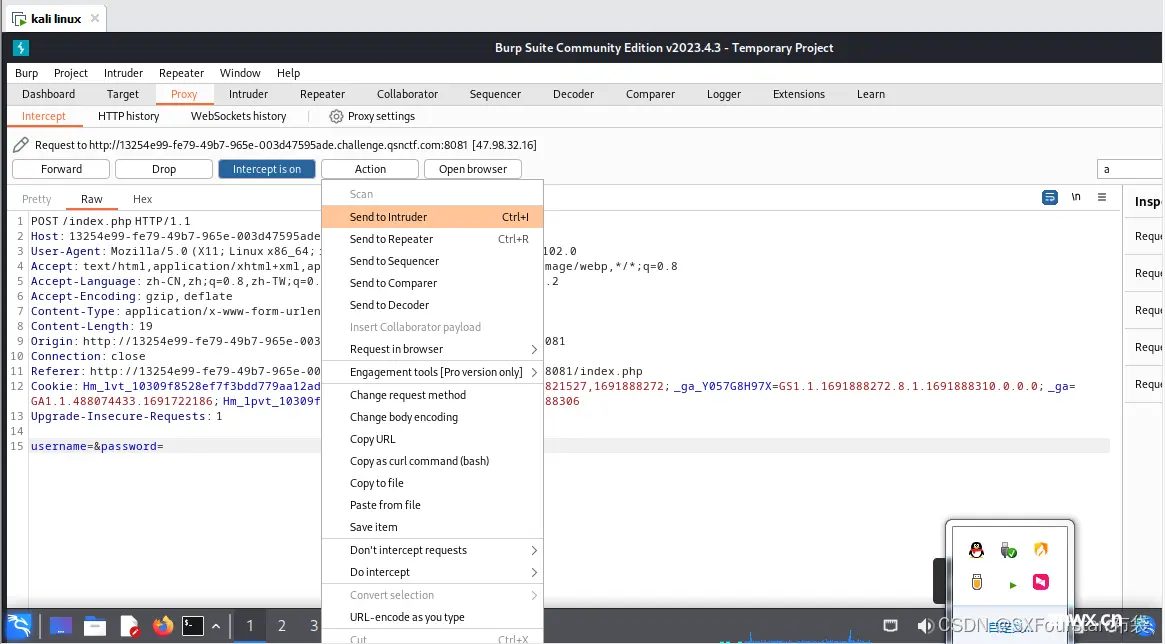

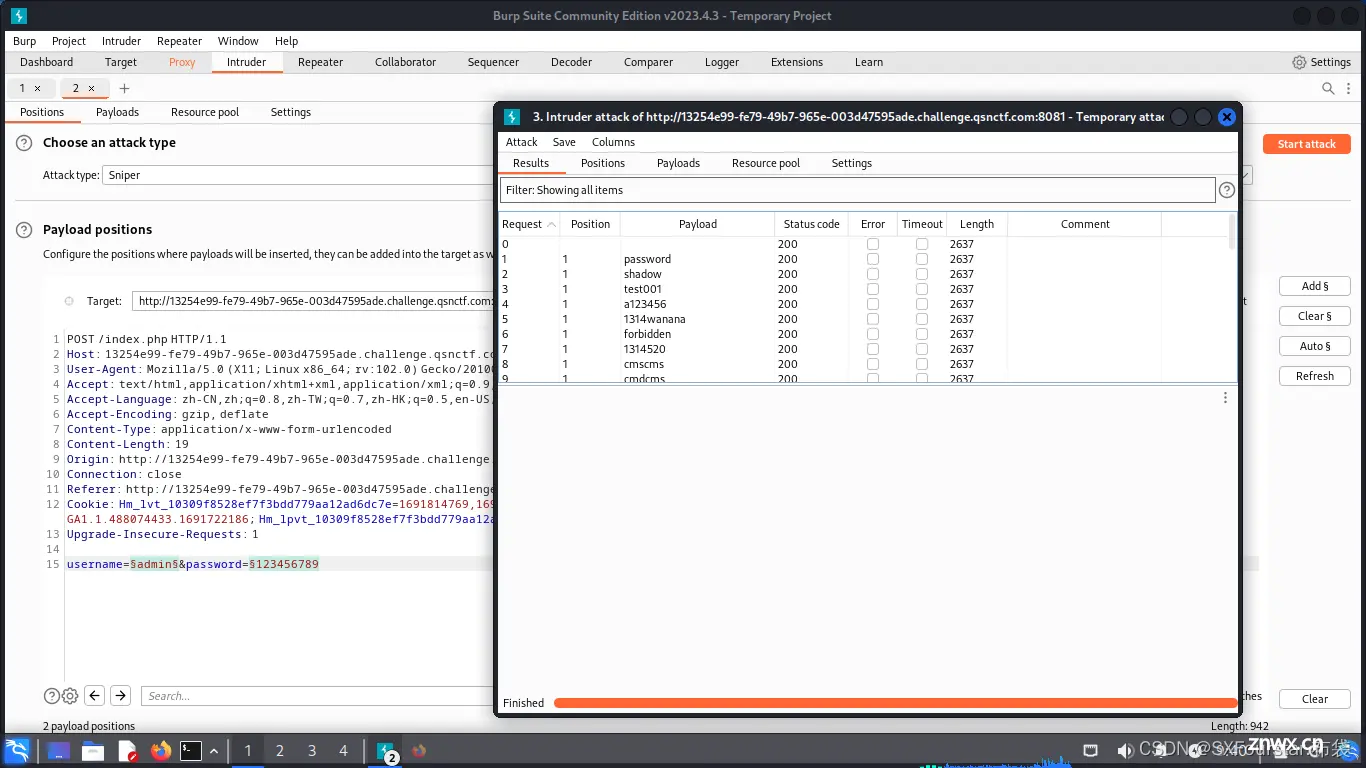

1.点击Action后再点击Send to Intruder

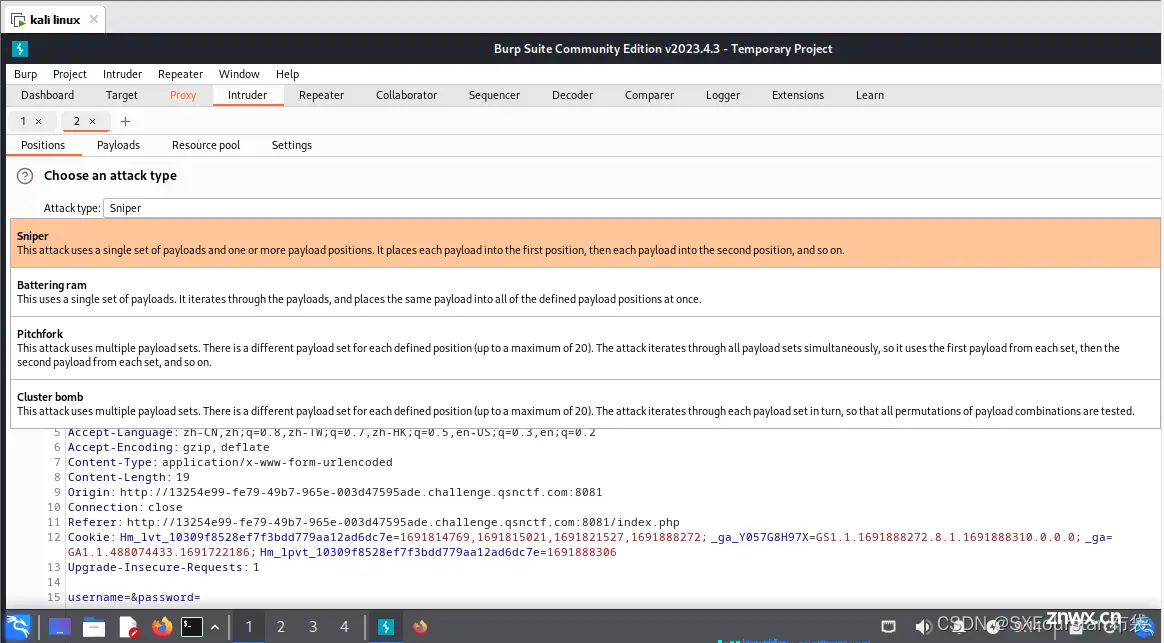

2.点击上方Intruder,选择Sniper(密码爆破)

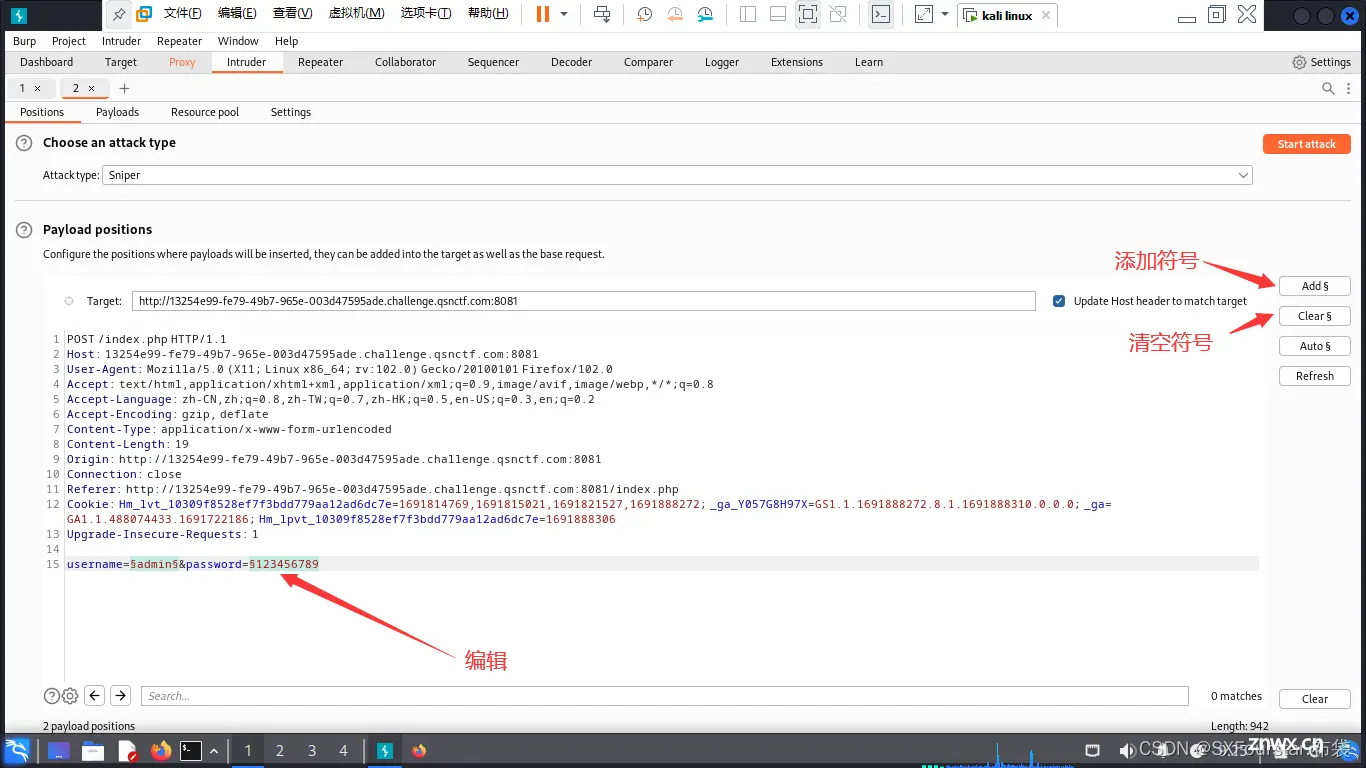

3.设置username和passwd的量:

添加符号注意,在值前后都加上符号是定值,只在前面加符号是变量,爆破针对变量!

POST /index.php HTTP/1.1Host: 13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2Accept-Encoding: gzip, deflateContent-Type: application/x-www-form-urlencodedContent-Length: 19Origin: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081Connection: closeReferer: http://13254e99-fe79-49b7-965e-003d47595ade.challenge.qsnctf.com:8081/index.phpCookie: Hm_lvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691814769,1691815021,1691821527,1691888272; _ga_Y057G8H97X=GS1.1.1691888272.8.1.1691888310.0.0.0; _ga=GA1.1.488074433.1691722186; Hm_lpvt_10309f8528ef7f3bdd779aa12ad6dc7e=1691888306Upgrade-Insecure-Requests: 1username=§admin§&password=§123456789

4.点击上方Payloads开始录入字典

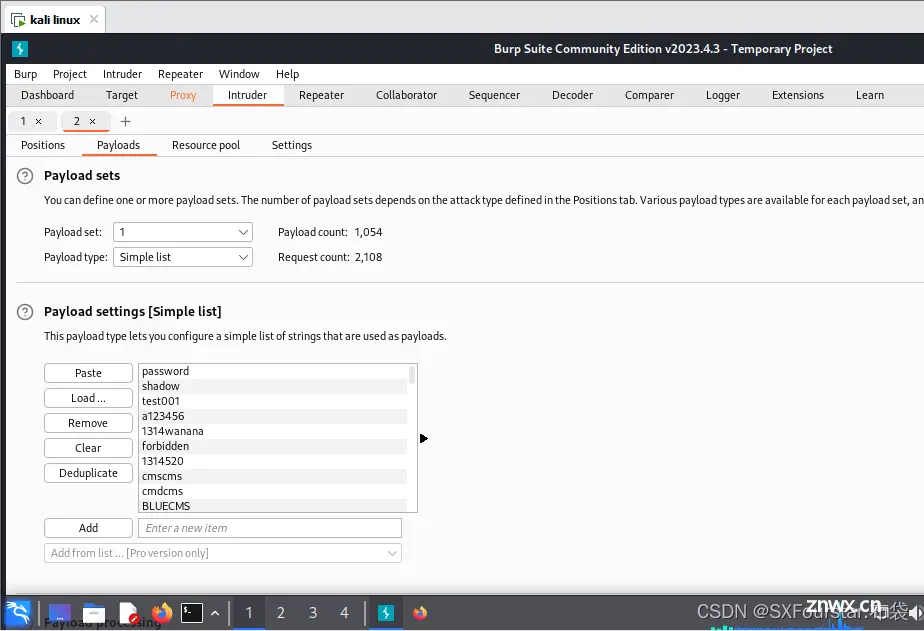

可以看见已经取到字典了:

5.开始爆破

6.等待爆破完成

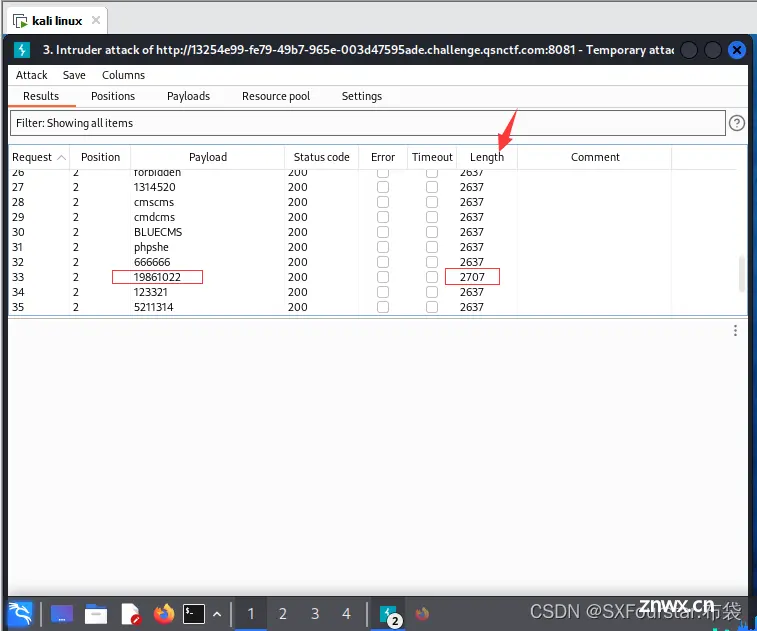

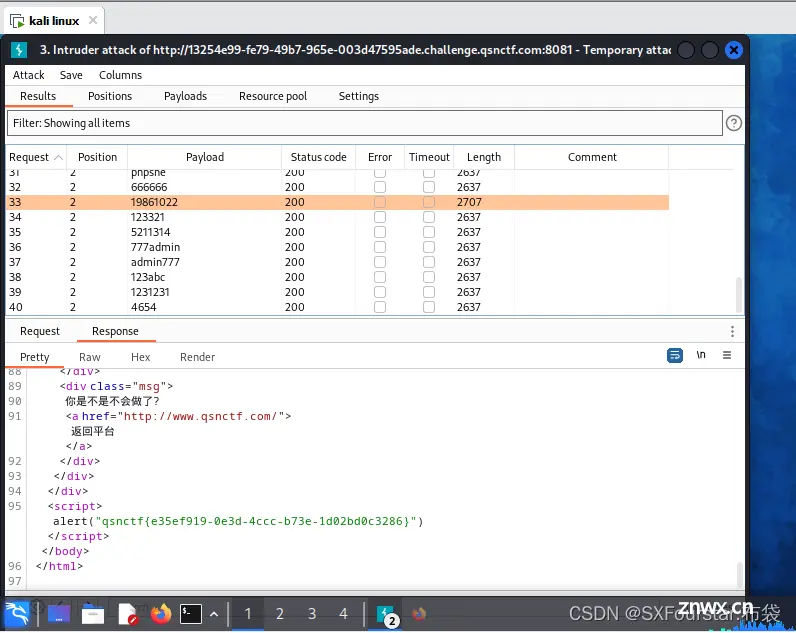

寻找异常Length数据,则该密码为正确密码:

经过以上操作就成功爆破出用户密码了

结果为:19861022

需要flag的同学可以在返回包里看见

这就是我给大家带来的 Kali Linux中BurpSuite工具爆破密码详解

该工具具有伤害性,危害性强,切勿用于违法犯罪等途径

感谢您的浏览~~

上一篇: CentOS7(Linux)详细安装教程(手把手图文详解版)

下一篇: 运维系列:此站点的连接不安全,使用不受支持的协议。ERR_SSL_VERSION_OR_CIPHER_MISMATCH(不支持的协议 客户端和服务器不支持常用的 SSL 协议版本或密码套件。)

本文标签

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。