Docker 部署 OpenVPN 与 OpenVPN 基本用法

逢生博客 2024-08-02 10:07:06 阅读 70

文章目录

简介Github官网Docker 部署公网 IP使用方法生成配置文件初始化 PKI生成客户端证书启动 VPN 服务OpenVPN 客户端撤销客户端证书

简介

OpenVPN 是一种开源的虚拟专用网络(VPN)解决方案,它通过加密和隧道技术创建安全的点对点或站点到站点连接。

OpenVPN 是一个强大而灵活的 VPN 解决方案,适用于企业和个人用户,提供安全的远程访问和通信保护,同时保持了开放源代码的优势和灵活性。

客户端-服务器模式:在典型的 OpenVPN 部署中,有一个 OpenVPN 服务器和多个客户端。客户端通过 Internet 连接到服务器,并建立安全的 VPN 隧道。数据在客户端和服务器之间经过加密,保护不受第三方窃听和攻击。

加密和身份验证:OpenVPN 使用 TLS/SSL 协议进行加密和身份验证。服务器和客户端之间的通信通过预共享密钥、证书和/或用户名密码进行验证和加密。

配置文件:OpenVPN 的配置文件定义了服务器和客户端的连接设置、加密方法、证书信息等。管理员可以根据具体需求自定义配置。

Github

https://github.com/OpenVPN/openvpn

官网

https://openvpn.net/

Docker 部署

镜像:https://hub.docker.com/r/kylemanna/openvpn

<code>docker pull kylemanna/openvpn:latest

# 创建缩主机目录

mkdir openvpn

docker-compose.yml

services:

openvpn:

image: kylemanna/openvpn:latest

container_name: openvpn

volumes:

- /etc/localtime:/etc/localtime

- ./openvpn:/etc/openvpn

ports:

- '1194:1194/udp'

cap_add:

- NET_ADMIN

restart: always

privileged: true

公网 IP

# 查询服务器公网 IP 地址

curl ifconfig.me

公网 IP 是一个唯一标识你的服务器的地址。当客户端想要连接到 OpenVPN 服务器时,它们需要知道服务器的公网 IP 才能建立连接。

路由器和防火墙通过公网 IP 来将传入的 OpenVPN 流量路由到正确的服务器。

使用方法

生成配置文件

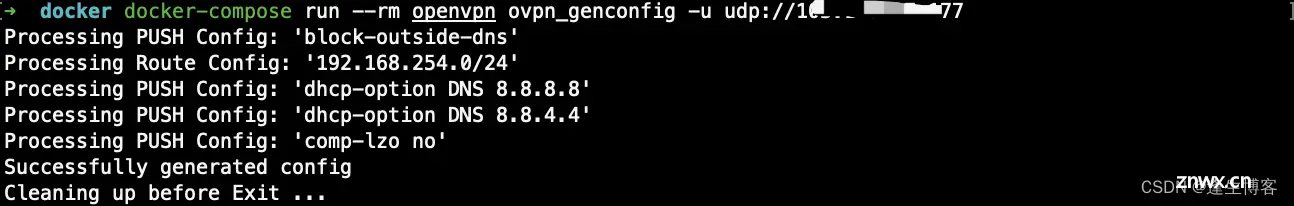

# 生成 OpenVPN 配置文件,使用 UDP 协议和指定的服务器 IP 地址

docker-compose run --rm openvpn ovpn_genconfig -u udp://公网IP

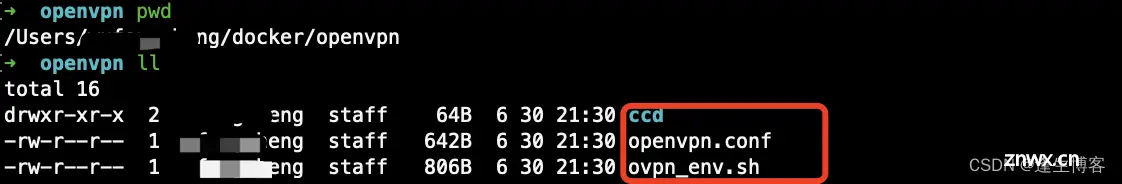

在 ./openvpn 目录下生成配置文件

初始化 PKI

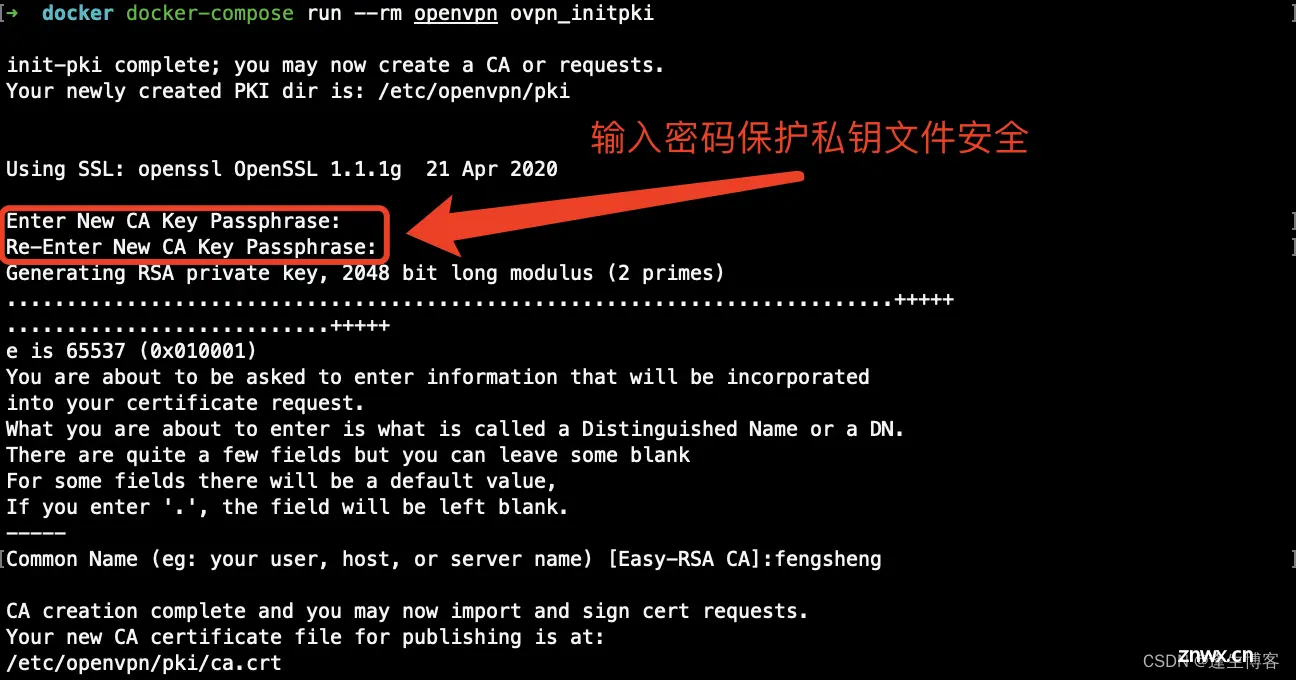

<code># 初始化 Public Key Infrastructure (PKI),也就是生成和管理证书、密钥

docker-compose run --rm openvpn ovpn_initpki

# 输入新的 CA 密钥

# Common Name (eg: your user, host, or server name) [Easy-RSA CA]

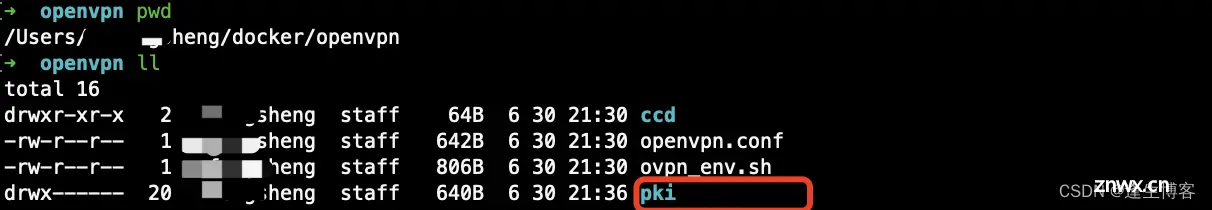

在 ./openvpn 目录下新生成 pki 目录

生成客户端证书

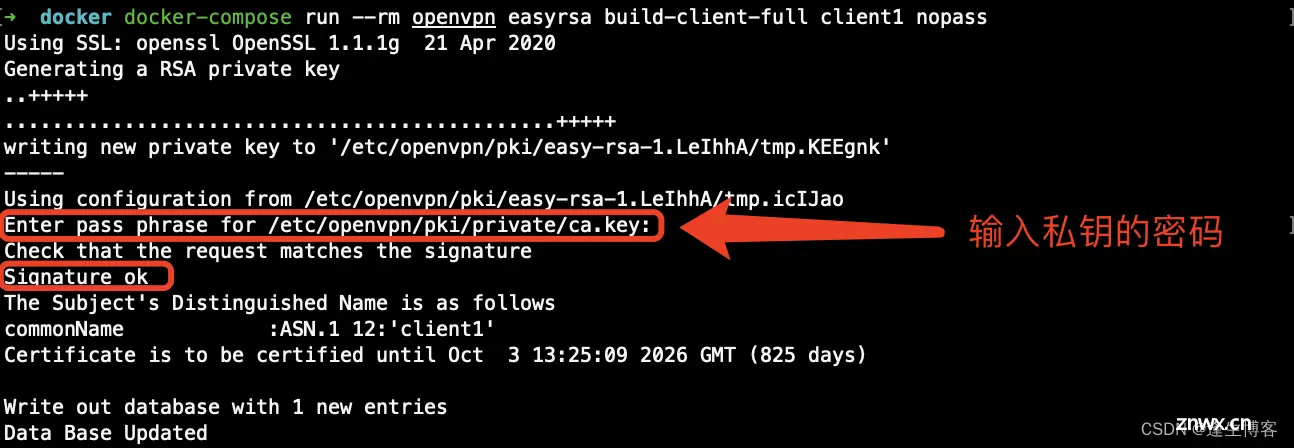

docker-compose run --rm openvpn easyrsa build-client-full client1 nopass

# 或:生成客户端证书,而且这个证书是有密码的

docker-compose run --rm openvpn easyrsa build-client-full client2

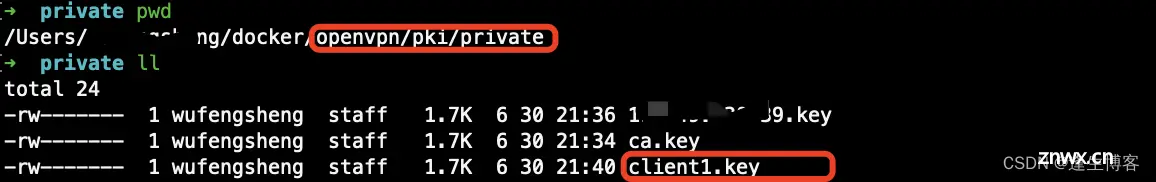

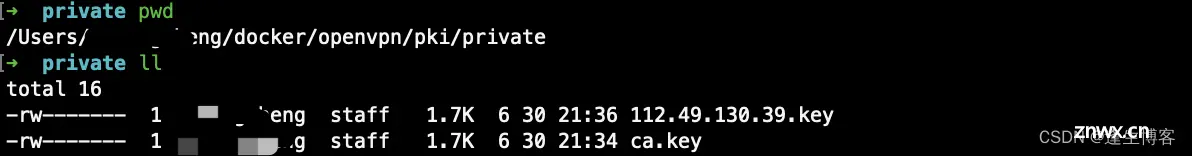

新生成的客户端证书密钥文件在 ./openvpn/pki/private 目录下

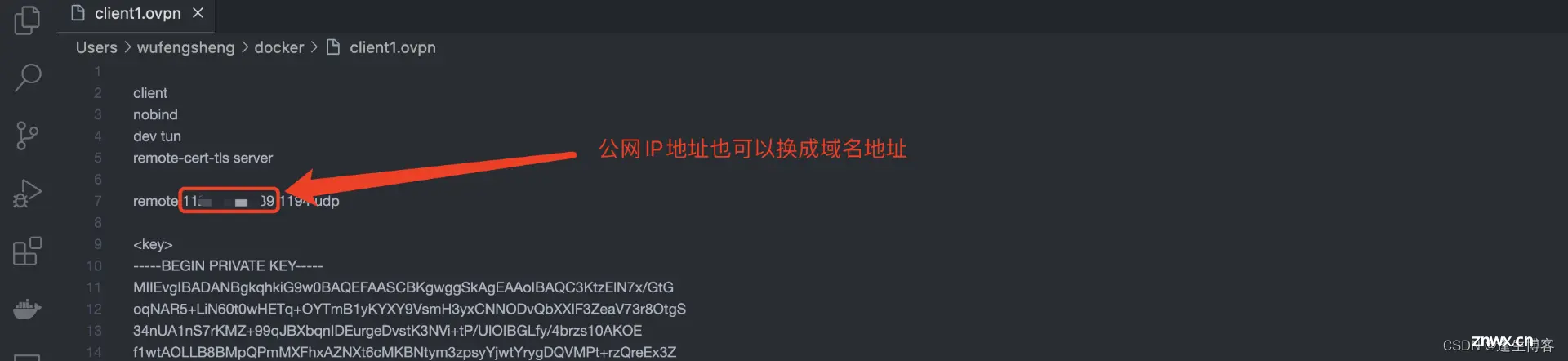

<code># 导出已生成的客户端配置文件(.ovpn 文件)

docker-compose run --rm openvpn ovpn_getclient client1 > ./client1.ovpn

client1.ovpn 文件

启动 VPN 服务

<code># 启动 openvpn 服务

docker-compose up -d openvpn

注意: 使用云服务器注意要记得放开 安全组 UDP 1194 端口。

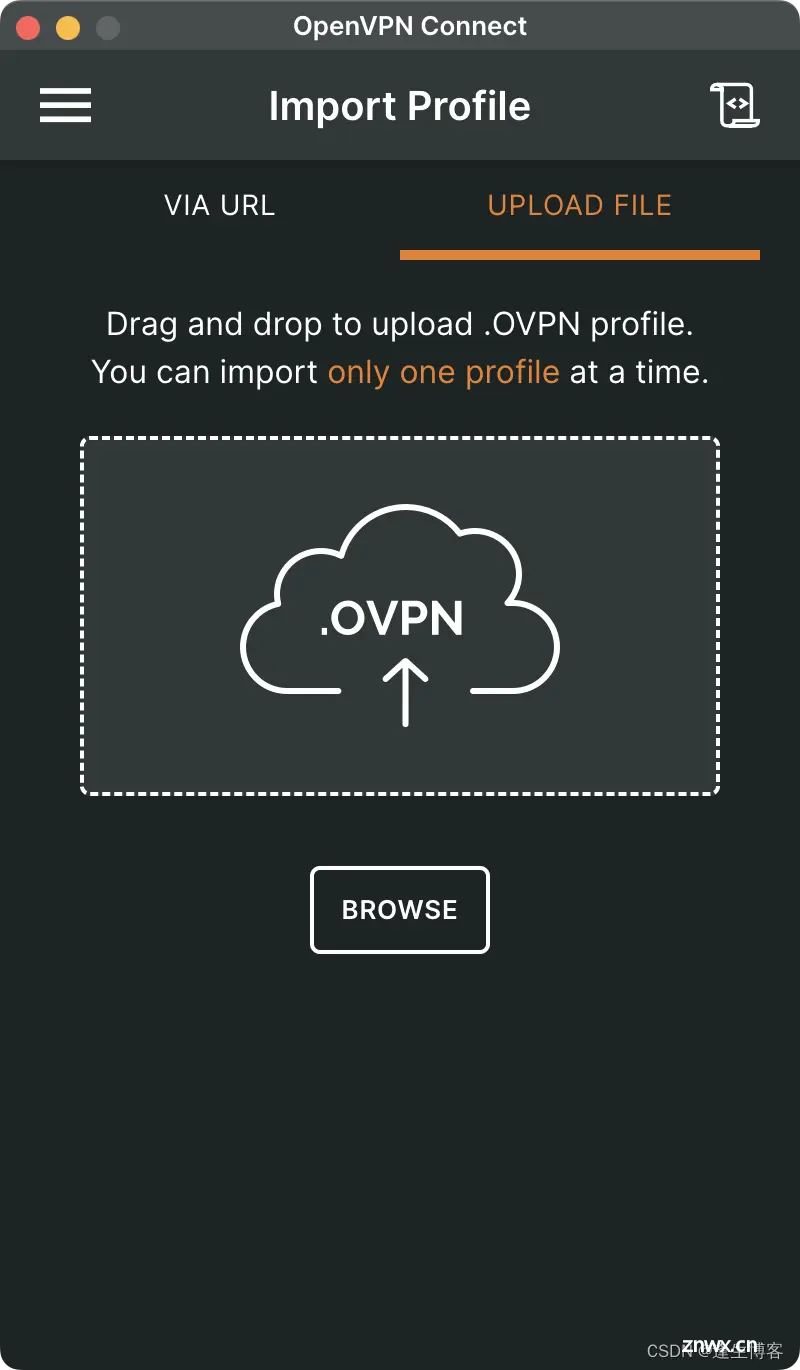

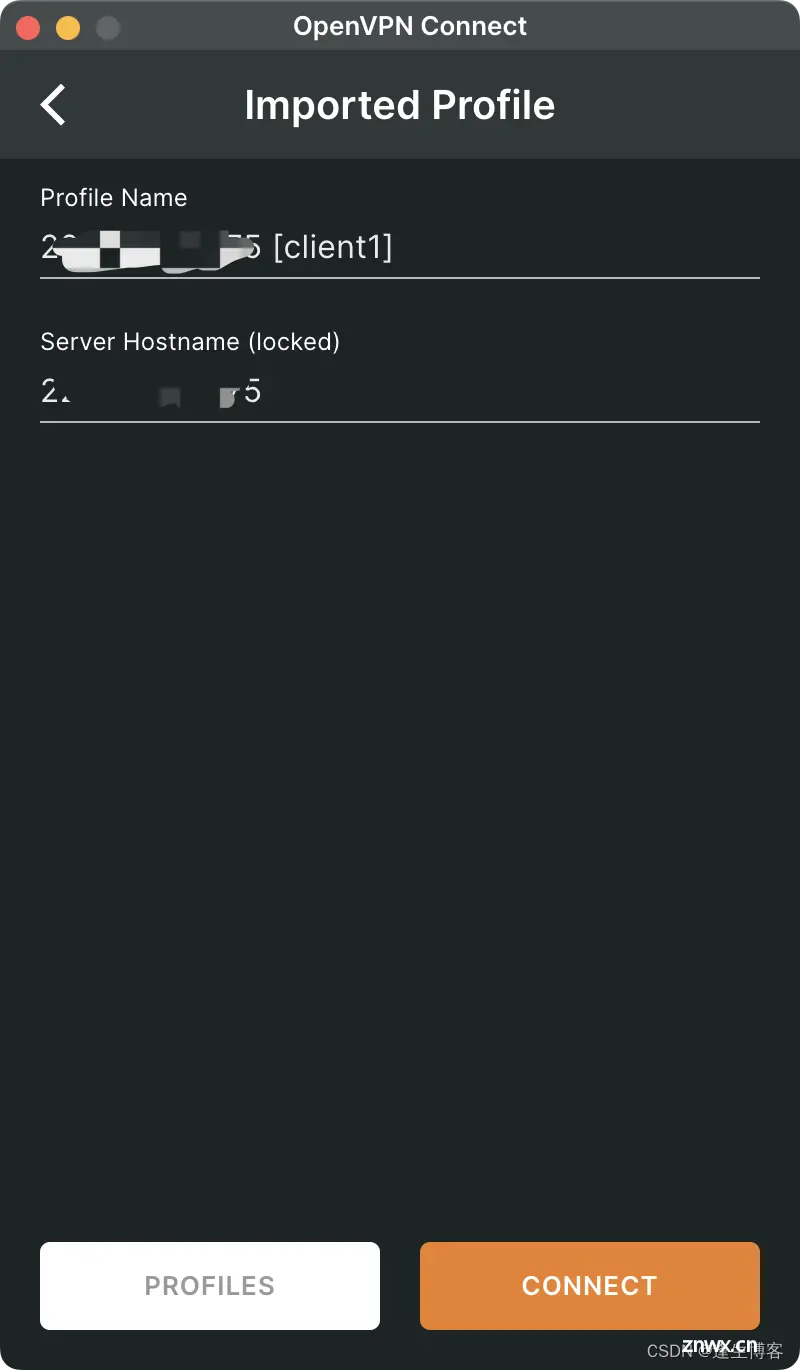

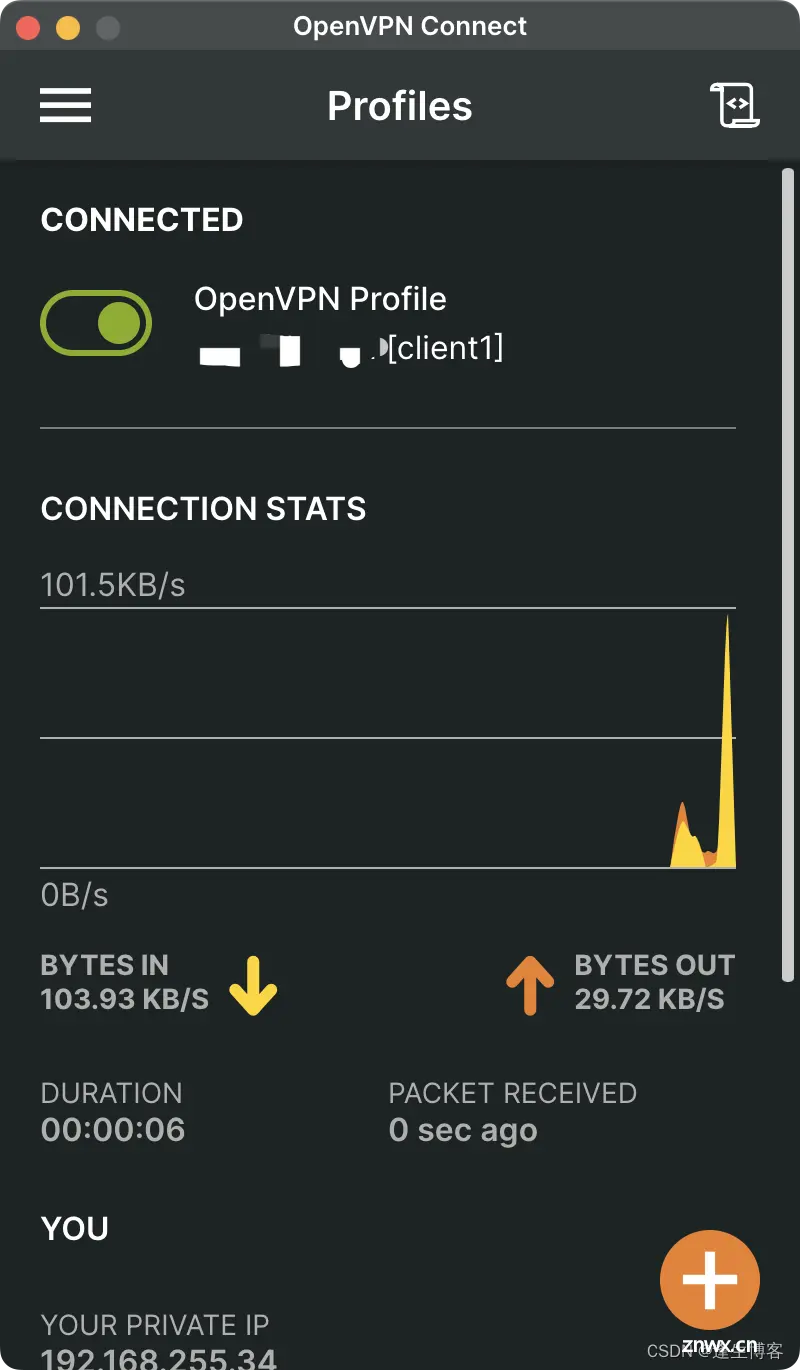

OpenVPN 客户端

https://openvpn.net/client/

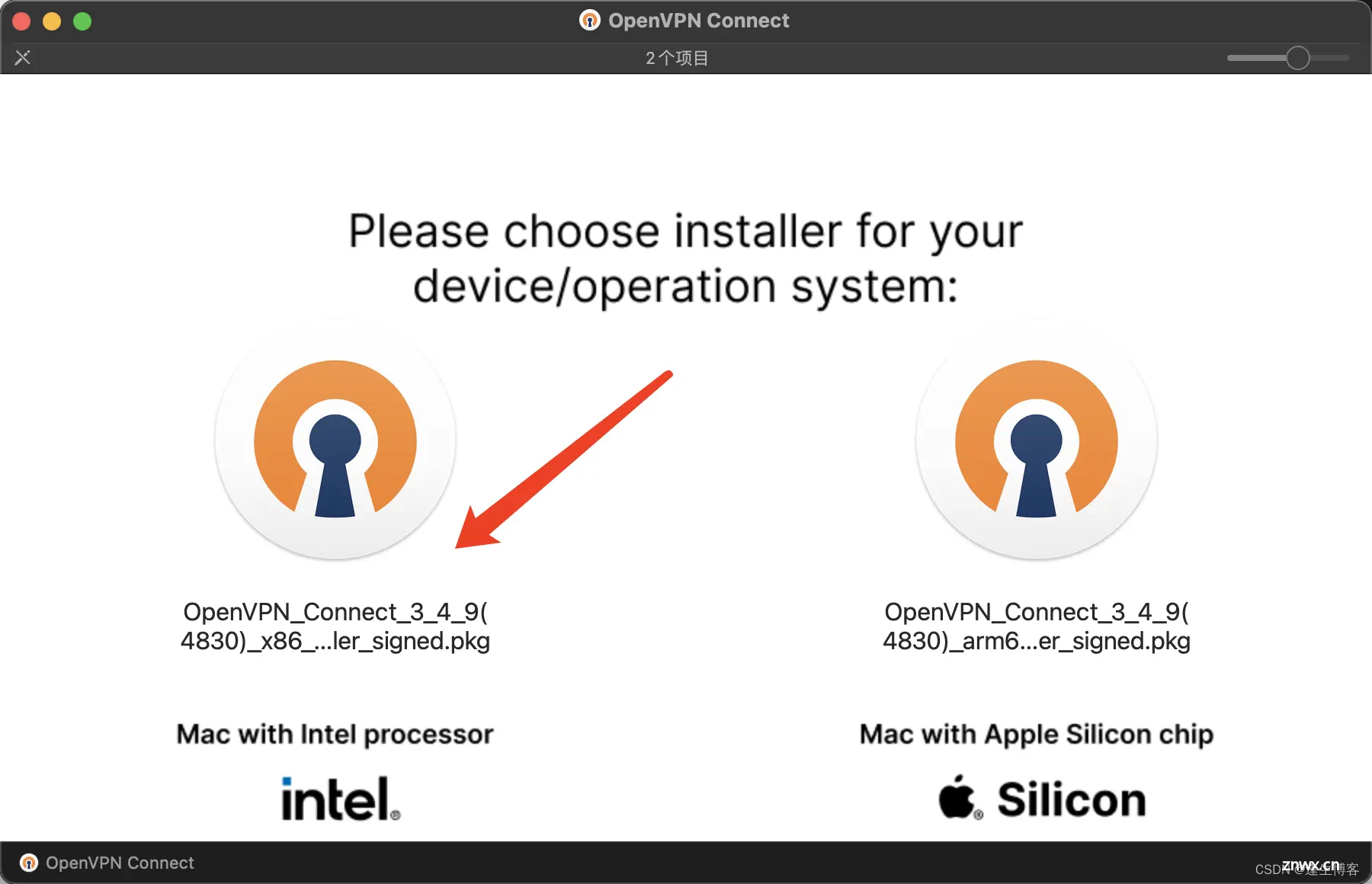

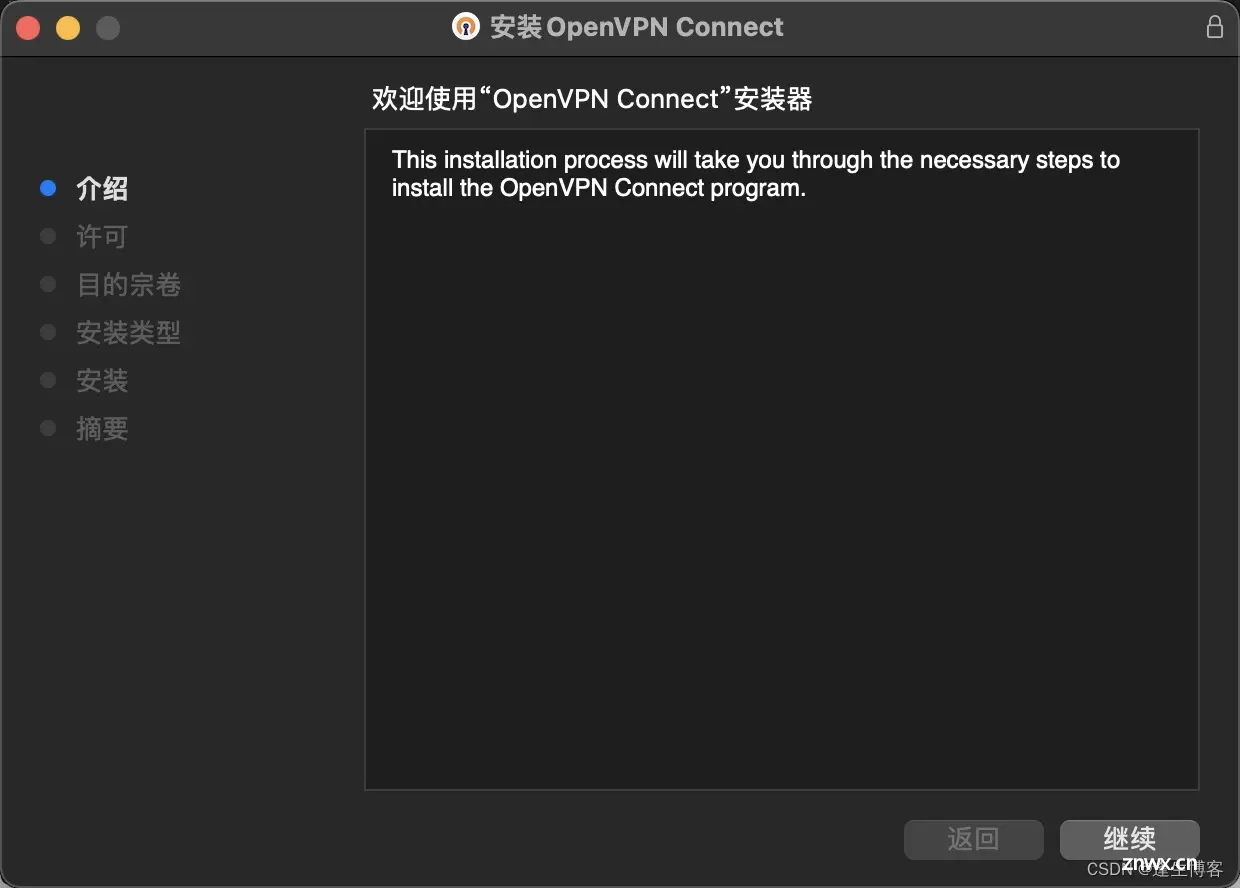

Mac 版客户端示例(根据实际处理器选择安装版本)

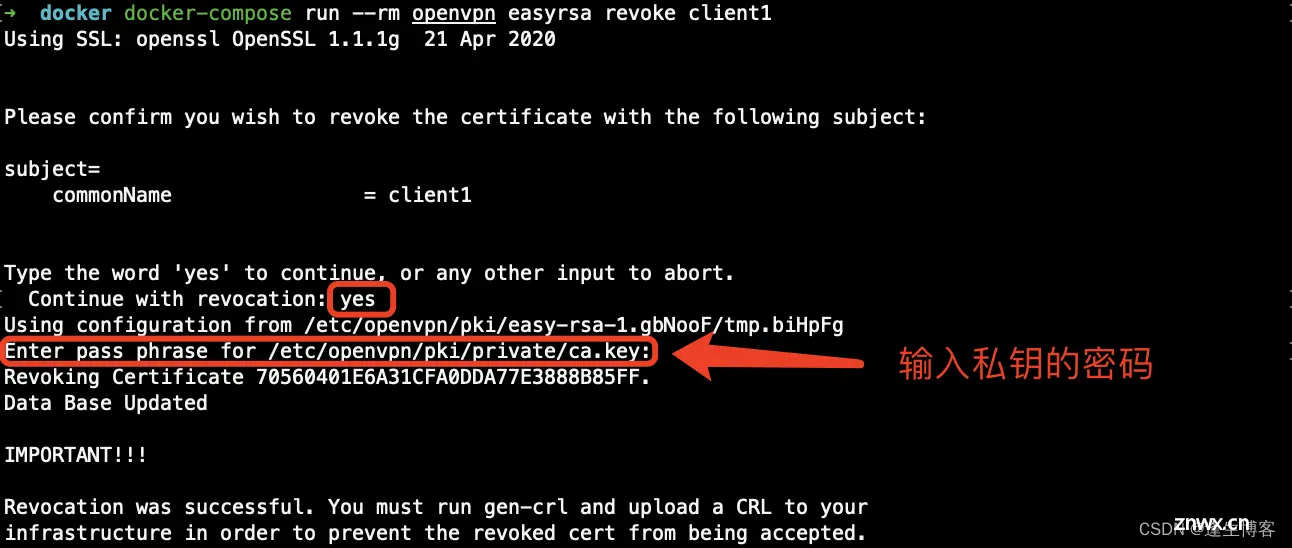

撤销客户端证书

docker-compose run --rm openvpn easyrsa revoke client1

并且 ./openvpn/pki/private 目录下的 client1.key 文件也已被删除

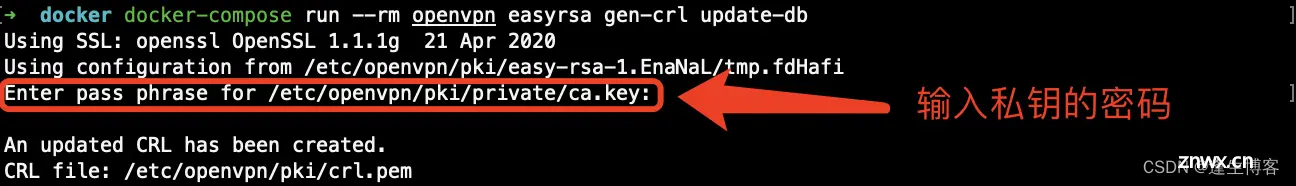

<code># 生成证书撤销列表(CRL),并且额外指示 EasyRSA 更新相关数据库或索引

docker-compose run --rm openvpn easyrsa gen-crl update-db

<code># 重启 openvpn 服务

docker-compose up -d openvpn

注意: 完成 openvpn 服务重启后,客户端证书才算真正完成撤销。

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。