前端易遭受的六大安全威胁,以及对应解决策略。

贝格前端工场 2024-08-09 12:33:01 阅读 81

前端遭受安全威胁可能会导致用户隐私泄露、账户被盗用、系统遭受攻击、用户体验受损等严重后果,所有安全防御也成了前端开发者的必须课之一,贝格前端工场带领大家了解下常见的安全威胁。

一、前端开发面临的安全风险

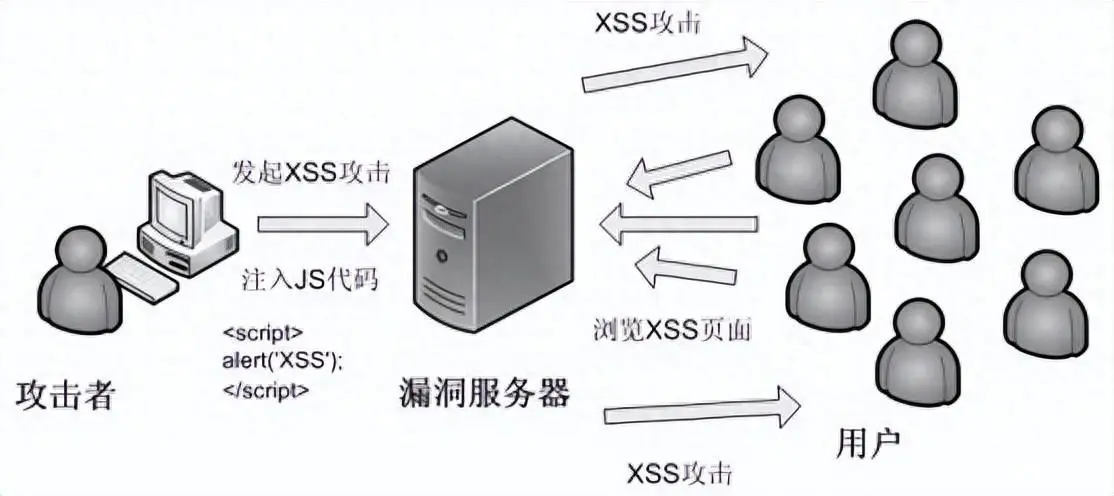

1. 跨站脚本攻击(XSS)

恶意攻击者通过在网页中注入恶意脚本,可以窃取用户的敏感信息,如登录凭证、Cookie等,或者进行恶意操作,如篡改页面内容、重定向用户到恶意网站等。

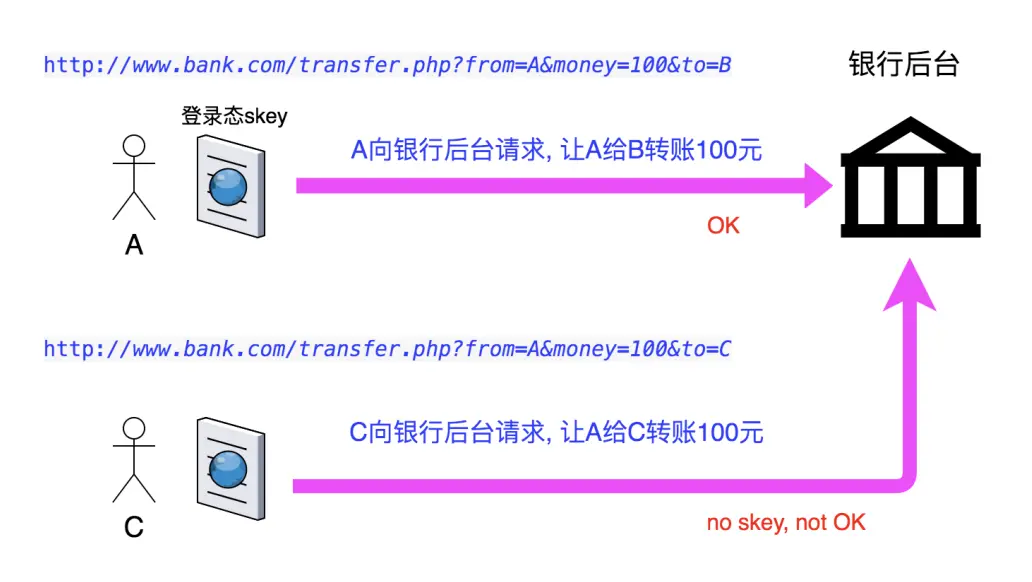

2. 跨站请求伪造(CSRF)

攻击者可以利用用户已登录的身份,发送伪造的请求来执行恶意操作,导致用户执行不经意间的操作,如修改账户信息、发起转账等。

3. 数据泄露

如果前端代码中存在未加密传输、未安全存储等漏洞,用户的敏感数据可能会被恶意获取,导致用户隐私泄露,如个人信息、信用卡信息等。

4. 敏感信息泄露

如果前端代码中硬编码了敏感信息,如API密钥、数据库连接信息等,攻击者可能会轻易获取这些信息,导致系统遭受攻击,如数据库被入侵、API被滥用等。

5. 恶意广告和页面劫持

攻击者通过篡改前端代码或者插入恶意广告,可能会对用户进行欺骗、引导用户到恶意网站,或者在用户访问页面时强制显示恶意广告,破坏用户体验和信任度。

6. 不安全的第三方依赖

如果前端项目使用的第三方库、插件或者CDN资源存在安全漏洞或者被篡改,可能会导致整个网站受到攻击,如XSS、CSRF等安全漏洞被利用。

因此,前端开发人员需要重视网站安全,采取相应的安全措施和防范措施,确保网站和用户数据的安全。

二、针对跨站脚本攻击的安全策略

针对跨站脚本攻击(XSS),前端开发者可以采取以下策略来加强安全防护:

1. 输入验证和过滤:对用户输入的数据进行严格验证和过滤,确保用户输入的内容不包含恶意脚本。可以使用正则表达式、HTML编码等方式来过滤用户输入。

2. 使用安全的API:避免直接在前端代码中操作敏感数据,尽量使用后端API来处理用户输入和返回数据,以减少XSS攻击的可能性。

3. 使用内容安全策略(CSP):通过在网页中添加CSP头部,限制浏览器加载外部资源的方式,可以有效减少XSS攻击的风险。CSP可以限制哪些资源可以被加载,从而减少恶意脚本的注入。

4. 使用HttpOnly标记:在设置Cookie时,使用HttpOnly标记可以防止JavaScript访问Cookie,从而减少XSS攻击对Cookie的窃取。

5. 定期更新和维护第三方库:确保使用的第三方库和插件没有已知的安全漏洞,及时更新到最新版本,以减少XSS攻击的风险。

6. 安全编程实践:避免在前端代码中直接拼接用户输入到HTML标签中,使用安全的方法来动态生成DOM元素,如使用createElement()等方法。

通过以上策略的综合应用,可以有效降低网站遭受跨站脚本攻击(XSS)的风险,保护用户数据的安全。

三、针对针对跨站请求伪造(CSRF)攻击的安全策略

针对跨站请求伪造(CSRF)攻击,前端开发者可以采取以下策略来加强安全防护:

1. 使用CSRF Token:在每个用户请求中包含一个随机生成的CSRF Token,并在后端验证该Token的有效性。攻击者无法获取到合法用户的CSRF Token,从而无法伪造有效请求。

2. 同源策略:利用浏览器的同源策略,限制网站对不同域下资源的访问,从而减少CSRF攻击的可能性。确保网站只能访问自己域下的资源。

3. 使用Cookie属性:在设置Cookie时,使用SameSite属性来限制Cookie的发送,可以减少CSRF攻击的风险。将Cookie标记为SameSite=Strict或者SameSite=Lax可以限制Cookie的发送。

4. 敏感操作增加二次确认:对于一些敏感操作,如修改账户信息、发起转账等,可以增加二次确认机制,确保用户在执行这些操作前进行确认,减少因CSRF攻击导致的误操作。

5. 限制敏感操作的来源:对于一些敏感操作,可以限制只能从特定的来源发起请求,如限制只能从网站内部页面或者特定域名下的页面发起请求,减少CSRF攻击的风险。

6. 定期审查和更新代码:定期审查代码,确保没有CSRF漏洞存在,及时修复已知漏洞。同时,保持代码库和第三方库的更新,以减少因安全漏洞导致的CSRF攻击。

通过以上策略的综合应用,可以有效降低网站遭受跨站请求伪造(CSRF)攻击的风险,保护用户数据和账户的安全。

四、数据泄露的安全策略

针对数据泄露漏洞,前端开发者可以采取以下策略来加强安全防护:

使用HTTPS协议:确保网站使用HTTPS协议进行数据传输,通过加密通信可以有效防止数据在传输过程中被窃取或篡改。数据加密:对于敏感数据,如用户个人信息、信用卡信息等,应该在前端进行加密处理,确保数据在存储和传输过程中都是加密的,即使被窃取也难以解密。安全存储:避免在前端代码中存储敏感信息,如密码、密钥等,应该将这些信息存储在安全的后端服务器中,并通过安全的接口进行访问。权限控制:在前端代码中实现权限控制机制,只允许有权限的用户访问和操作相应的数据,避免未授权用户获取敏感信息。定期审查和更新代码:定期审查前端代码,确保没有数据泄露漏洞存在,及时修复已知漏洞。同时,保持代码库和第三方库的更新,以减少因安全漏洞导致的数据泄露风险。敏感数据脱敏:对于一些不必要展示的敏感数据,可以进行脱敏处理,只展示部分信息,如隐藏部分数字或字符,以减少敏感数据泄露的风险。

通过以上策略的综合应用,可以有效降低网站遭受数据泄露的风险,保护用户的隐私和敏感信息安全。

五、针对敏感信息泄露的安全策略

针对敏感信息泄露漏洞,前端开发者可以采取以下安全策略来加强保护:

环境变量管理:避免在前端代码中硬编码敏感信息,如API密钥、数据库连接信息等,应该将这些信息存储在环境变量中,并在需要时从环境变量中读取,确保敏感信息不会暴露在前端代码中。访问控制:实施访问控制机制,限制对敏感信息的访问权限,只允许有需要的人员或系统访问,并确保访问是经过身份验证和授权的。加密存储:对于一些必须存储在前端的敏感信息,如API密钥,可以使用加密算法对其进行加密存储,确保即使被获取也难以解密。限制权限:在系统设计中,对于不同角色和用户,应该设置不同的权限级别,确保只有有权限的人员可以访问和操作敏感信息。定期轮换密钥:定期轮换敏感信息,如API密钥、数据库连接信息等,以减少泄露的影响范围,及时更新密钥可以有效降低泄露风险。安全审计:定期进行安全审计和漏洞扫描,及时发现和修复存在的安全问题,确保系统的安全性。

通过以上策略的综合应用,可以有效降低系统遭受敏感信息泄露的风险,保护系统的安全性和稳定性。

六、针对恶意广告和页面劫持的安全策略

针对恶意广告和页面劫持的安全威胁,前端开发者可以采取以下安全策略来加强保护:

内容安全策略(CSP):实施内容安全策略来限制页面加载的资源来源,防止恶意脚本和广告的注入。通过配置CSP头部,可以限制页面只能加载指定来源的资源,减少恶意内容的风险。防止XSS攻击:加强对跨站脚本攻击(XSS)的防护,对用户输入数据进行严格过滤和转义,避免恶意脚本的注入。同时,使用安全的框架和库,如React、Angular等,可以有效减少XSS攻击的风险。安全连接(HTTPS):使用HTTPS协议来保护数据传输的安全性,防止中间人攻击和内容篡改。确保网站的通信过程都是加密的,提高用户数据的安全性。定期监测和扫描:定期对网站进行安全监测和漏洞扫描,及时发现恶意广告和页面劫持等安全问题。可以使用安全扫描工具或服务,对网站进行全面的安全检查。安全更新:及时更新前端框架、库和插件,确保这些组件没有已知的安全漏洞。同时,定期审查第三方广告服务商和插件的安全性,避免恶意广告的注入。用户教育:向用户提供安全意识培训,教育用户如何辨别恶意广告和页面劫持,避免点击可疑链接和下载未知来源的文件,增强用户对安全威胁的警惕性。

通过以上安全策略的综合应用,可以有效降低恶意广告和页面劫持对网站和用户的影响,保护用户的隐私和安全。

七、针对不安全的第三方依赖的安全策略

针对不安全的第三方依赖可能带来的安全风险,前端开发者可以采取以下安全策略来加强保护:

审查第三方依赖:在选择和引入第三方库、插件或CDN资源时,要仔细审查其安全性和可靠性。优先选择知名且经过安全审计的第三方库,避免使用未经验证的不安全资源。定期更新依赖:及时更新第三方依赖的版本,以获取最新的安全修复和功能改进。保持依赖项的最新版本可以减少已知漏洞的利用风险。使用内容安全策略(CSP):通过配置CSP头部,限制页面加载的资源来源,防止恶意脚本和不安全的第三方资源的加载。CSP可以有效减少XSS攻击和其他安全威胁。依赖监控:使用依赖监控工具或服务,对项目中使用的第三方依赖进行实时监控和漏洞扫描。及时发现和处理存在安全漏洞的依赖,确保项目的安全性。本地化存储依赖:考虑将第三方依赖文件本地化存储,而不是直接从CDN加载,可以降低因CDN资源被篡改而引发的安全问题。确保本地存储的依赖文件是经过验证的安全版本。安全更新通知:订阅第三方依赖的安全更新通知,及时了解依赖的安全漏洞和修复情况。在第三方依赖发布安全更新时,立即更新项目中相关的依赖版本。

通过以上安全策略的综合应用,可以有效降低不安全的第三方依赖对前端项目安全性的影响,保护网站免受潜在的安全威胁。

上一篇: 前端每日一练:使用 JavaScript 下载图片并保存到本地的方法详解

下一篇: jenkins配置giteewebhook触发流水线部署前后端SpringbootVue,nginx部署,jar包shell脚本,企业微信推送shell脚本配置,devopsLinux 集成式触发部署

本文标签

声明

本文内容仅代表作者观点,或转载于其他网站,本站不以此文作为商业用途

如有涉及侵权,请联系本站进行删除

转载本站原创文章,请注明来源及作者。